Umfassende Transparenz

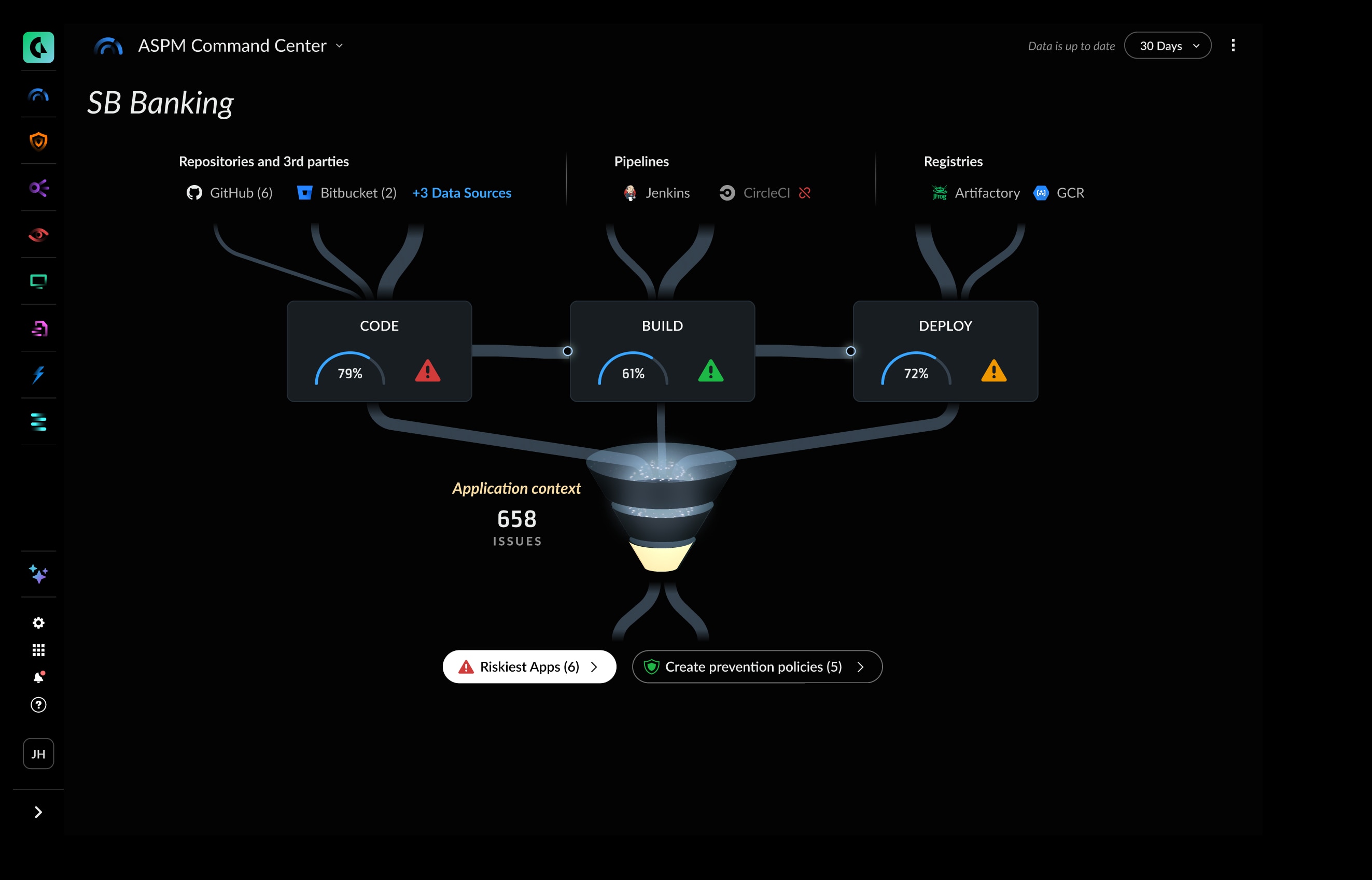

Cortex Cloud fasst Quellcode-, Build-, Bereitstellungs- und Laufzeitdaten zu einer zentralisierten Gesamtübersicht zusammen. Dazu importiert die Plattform Daten aus nativen Scantools, Scannern von Drittanbietern und Laufzeitumgebungen, um während des gesamten Anwendungslebenszyklus für konsistente Sicherheit zu sorgen. Mit Cortex Cloud können AppSec-Teams das gesamte Technologieökosystem – Code, Lieferketten und Tools – von einer einzigen Plattform aus sichern.

Eine zentrale Informationsquelle

Konsolidieren Sie Ihre AppSec-Funktionen – von der Codeerstellung bis zur Laufzeit – auf einer einzigen Plattform, um möglichst selten zwischen den Benutzeroberflächen verschiedener Tools wechseln zu müssen und die DevSecOps-Arbeitsabläufe zu straffen.

Einspeisen von Drittanbieterdaten

Sie können Daten aus beliebigen AppSec-Tools einspeisen und in die zentralisierte Übersicht integrieren, um den gesamten Laufzeit- und Anwendungskontext bei der Risikopriorisierung zu berücksichtigen.

Umfassender Risikokontext

Bringen Sie Kontextinformationen aus der Codeerstellung, der CI/CD-Pipeline und der Laufzeit zusammen, um Risiken unter Berücksichtigung der Wahrscheinlichkeit ihrer Ausnutzung und ihrer potenziellen Auswirkungen zu priorisieren und zu behandeln.

Konsistente Durchsetzung von Richtlinien

Wenden Sie für den gesamten Softwareentwicklungszyklus (Software Development Lifecycle, SDLC) konsistente Sicherheitsrichtlinien an, um in allen Phasen der Entwicklung und Nutzung für die Einhaltung der einschlägigen Sicherheitsstandards zu sorgen.

Erstellung von Softwarestücklisten

Erstellen Sie eine Softwarestückliste mit allen Open-Source-Paketen, Bibliotheken und IaC-Ressourcen, die auch die damit verbundenen Sicherheitsprobleme aufzeigt, um die Anwendungsrisiken besser zu erkennen und nachverfolgen zu können.