Aktuelle Berechtigungen

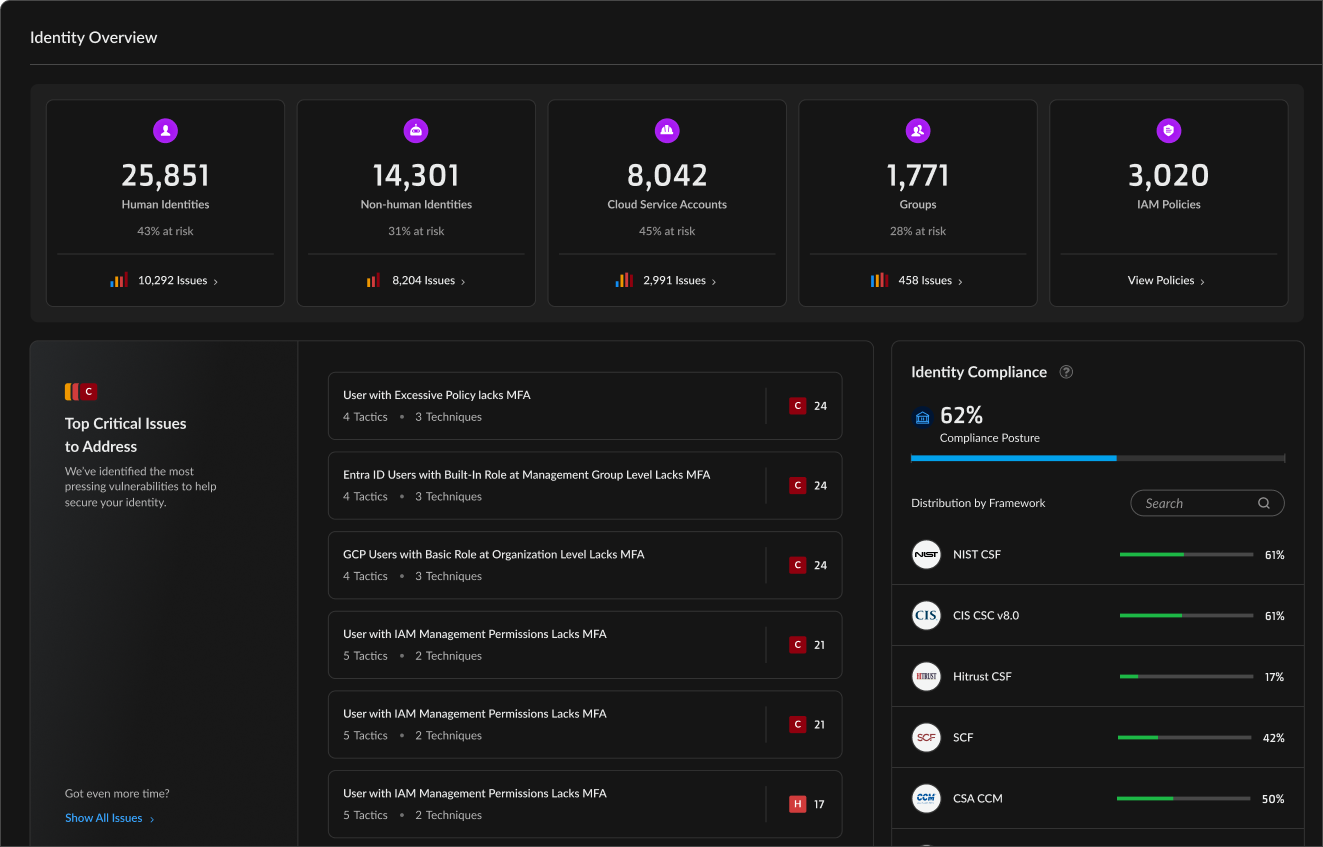

Verschaffen Sie sich eine umfassende Übersicht darüber, welche Benutzer welche Aktionen auf welchen Ressourcen durchführen dürfen. CIEM wurde speziell zur Bewältigung der Herausforderungen entwickelt, die mit dem Management von Zugriffsrechten in Infrastrukturen einhergehen, die AWS-, Azure- und GCP-Umgebungen beinhalten. Cortex Cloud ermittelt die effektiven Zugriffsrechte jedes Benutzers bei jedem Cloud-Serviceanbieter, erkennt zu großzügige Zugriffsrechte und schlägt Änderungen vor, die diese auf die absolut notwendigen Zugriffsrechte reduzieren.

Verwaltung der Multi-Cloud-Zugriffsrechte in einer Lösung

Mit den integrierten Multi-Cloud-Funktionen von Cortex Cloud können Sie das Management des Cloud-Sicherheitsniveaus (CSPM) auf die Cloud-Identitäten ausweiten.

Implementierung vordefinierter Richtlinien

Es stehen spezielle vordefinierte Richtlinien zur Verfügung, mit denen Sie riskante Berechtigungen erkennen und unerwünschten Zugriff auf Cloud-Ressourcen widerrufen können.

Prüfung der Berechtigungen in Bezug auf interne Compliancevorgaben

Überprüfen Sie Cloud-Berechtigungen schnell und effizient anhand relevanter Daten zu Benutzern, Services und Cloud-Konten.