Schwachstellenmanagement

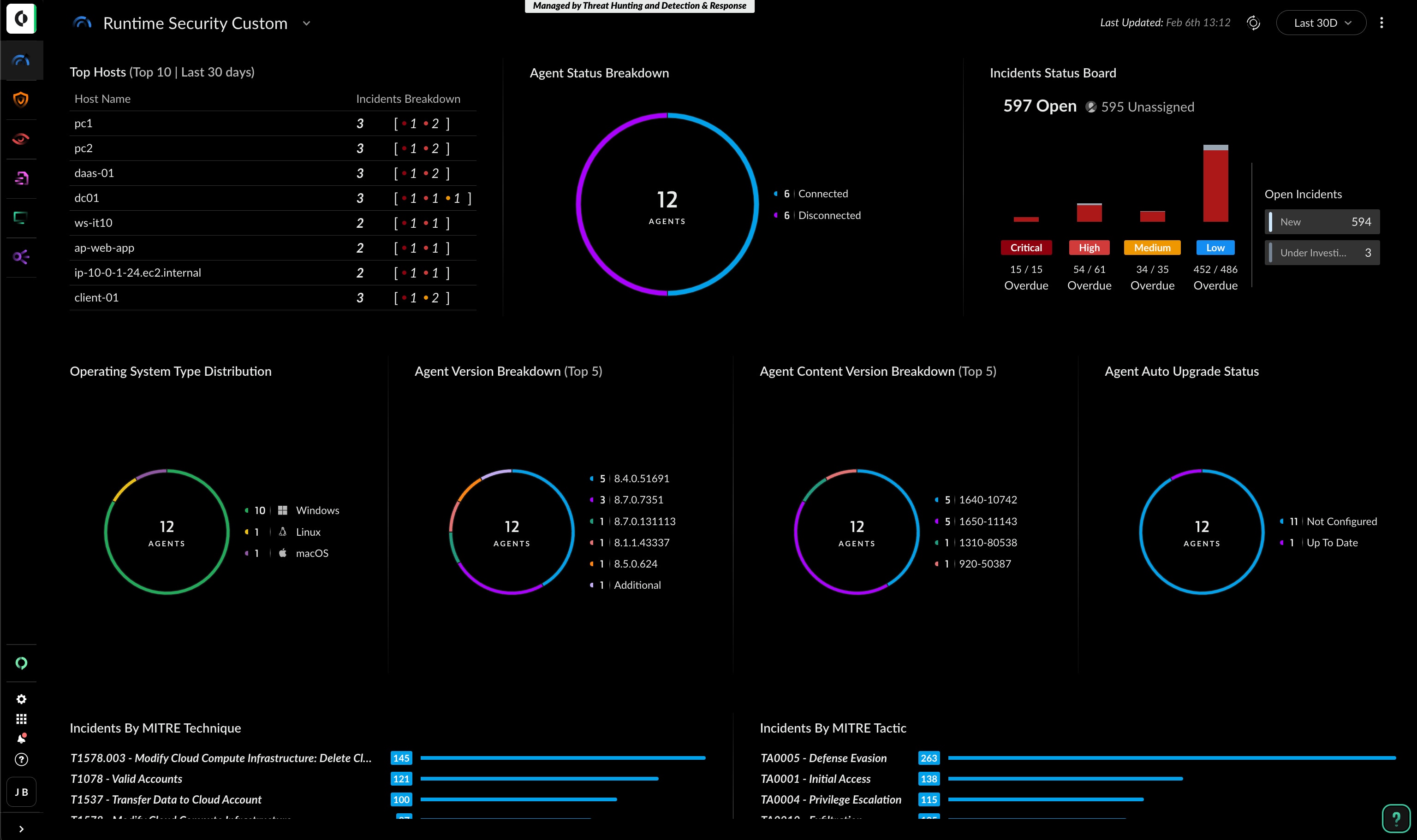

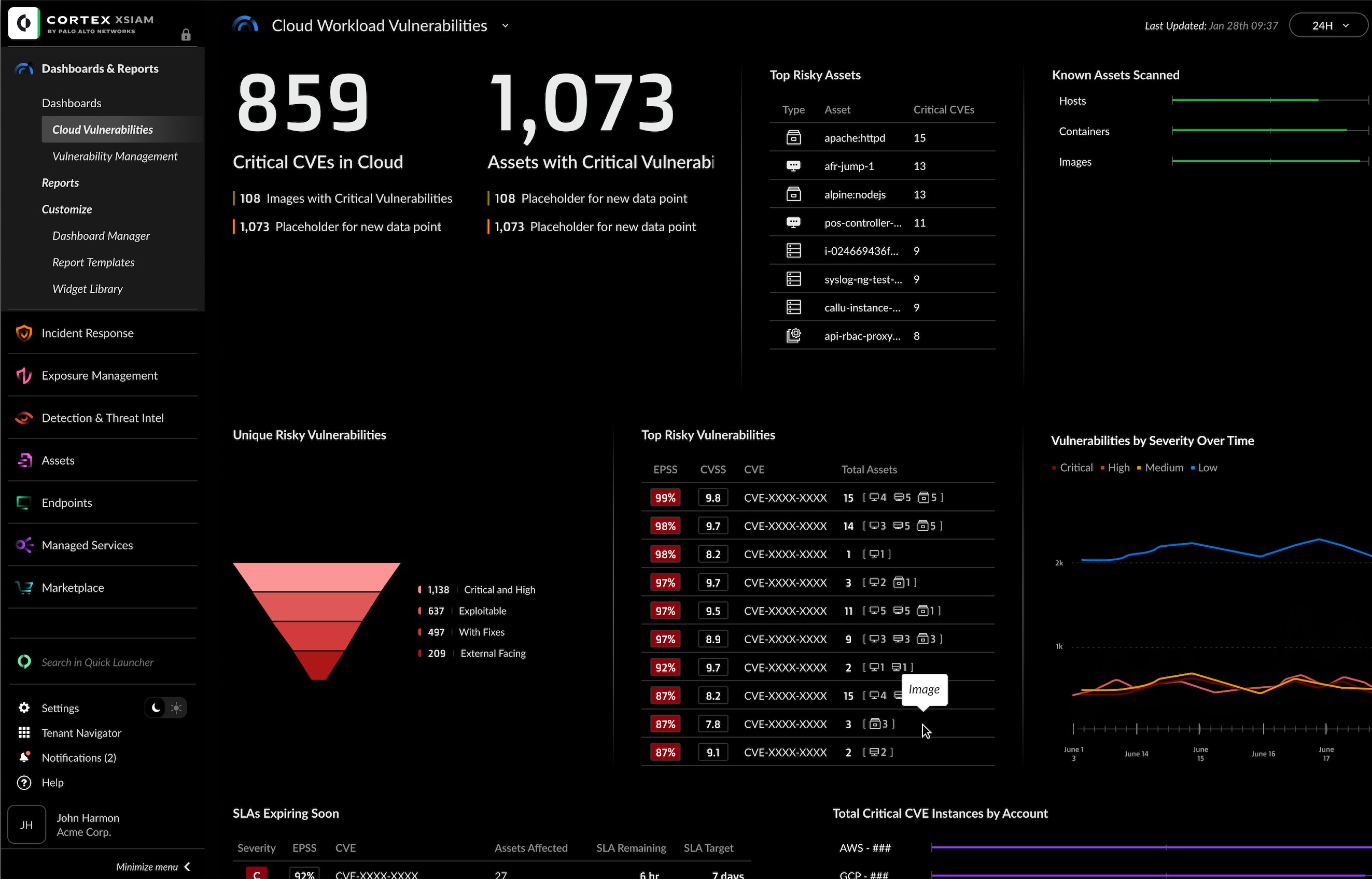

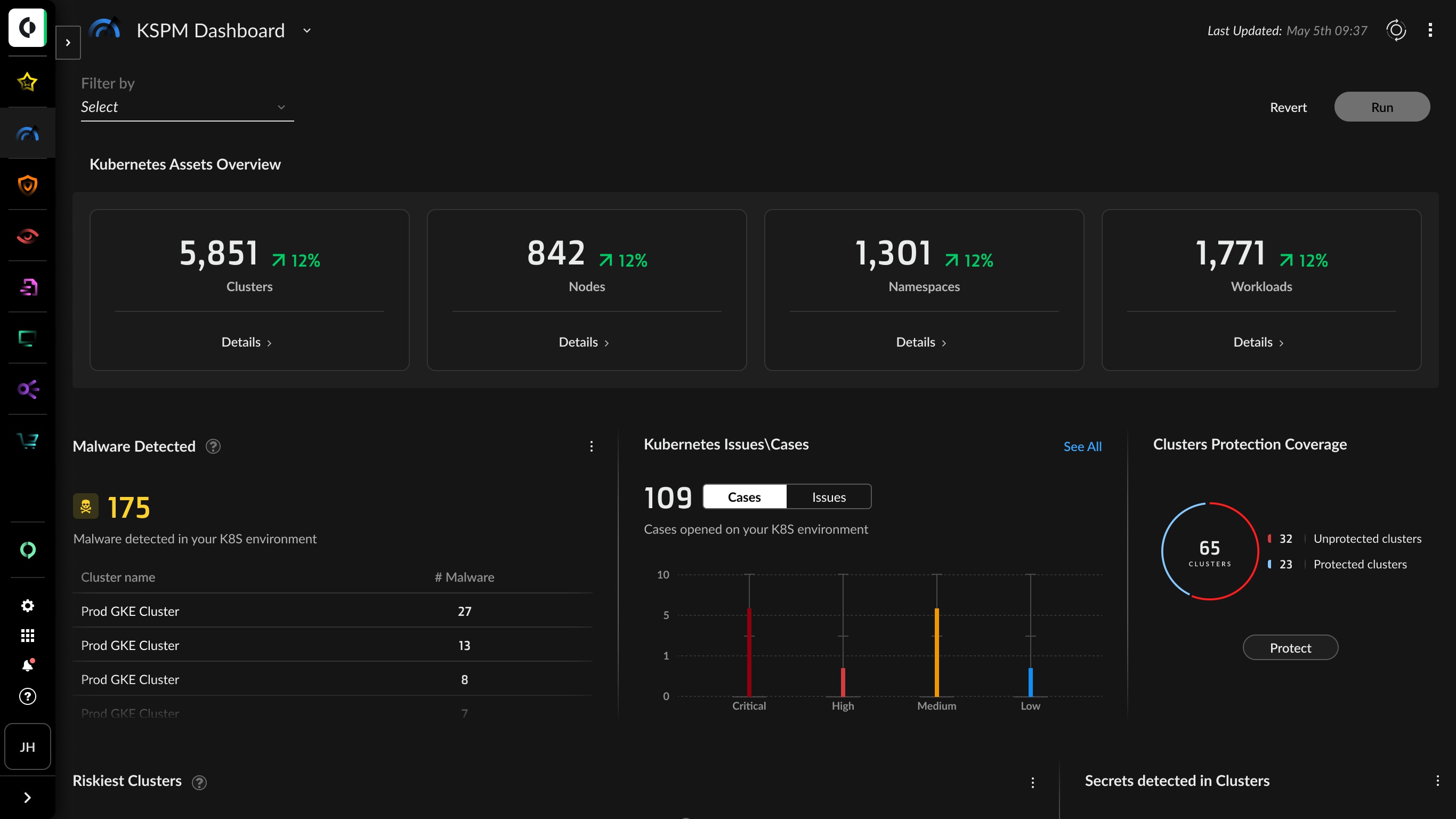

Um cloudnative Anwendungen zu schützen, benötigen Sie einen umfassenden Überblick über die Schwachstellen im gesamten Anwendungszyklus. Cortex Cloud erleichtert die Risikopriorisierung mit einer zentralen Echtzeitübersicht über sämtliche Hosts, Container und serverlosen Funktionen in allen öffentlichen und privaten Clouds und in On-Premises-Umgebungen erheblich.

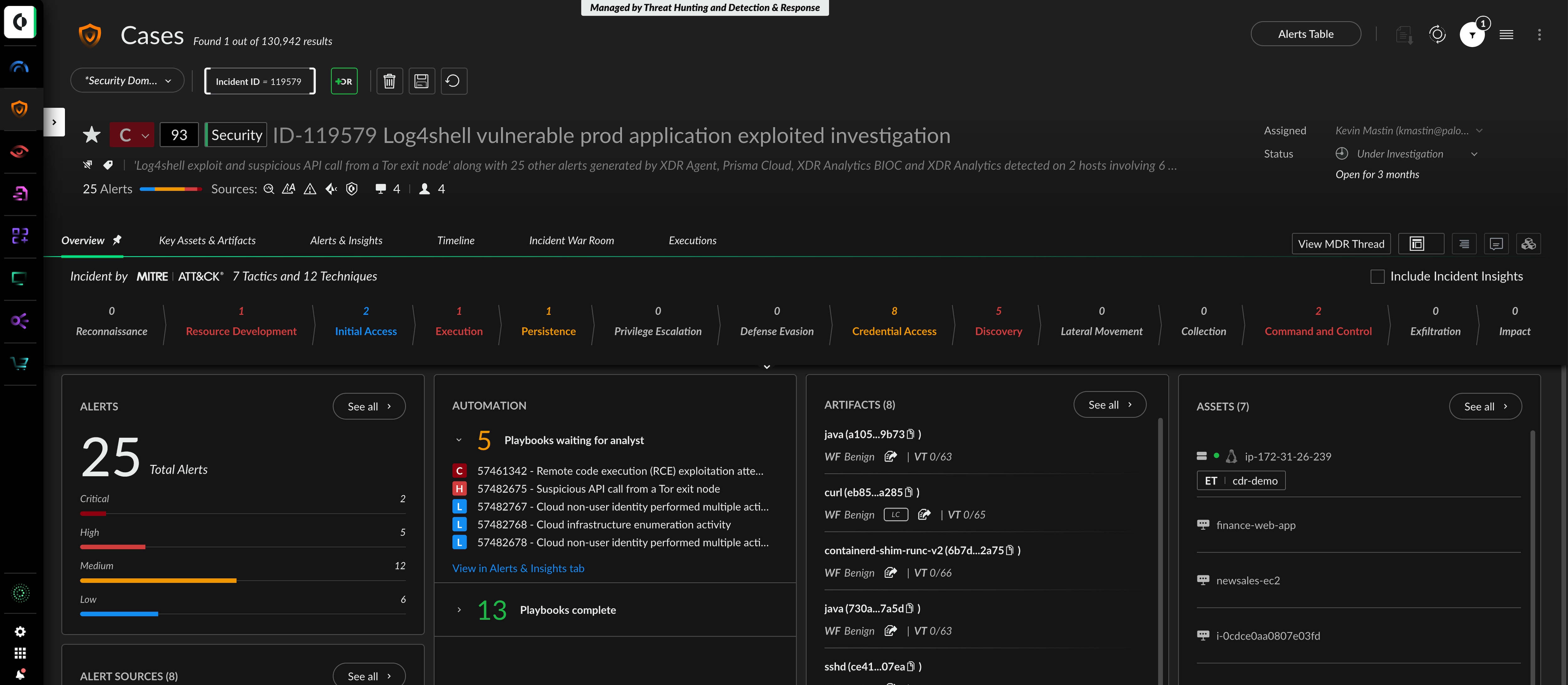

Risikomanagement in einer zentralen Konsole

Priorisieren Sie die Risiken in Hostbetriebssystemen, Container-Images und serverlosen Funktionen mithilfe der intelligenten Risikobewertung.

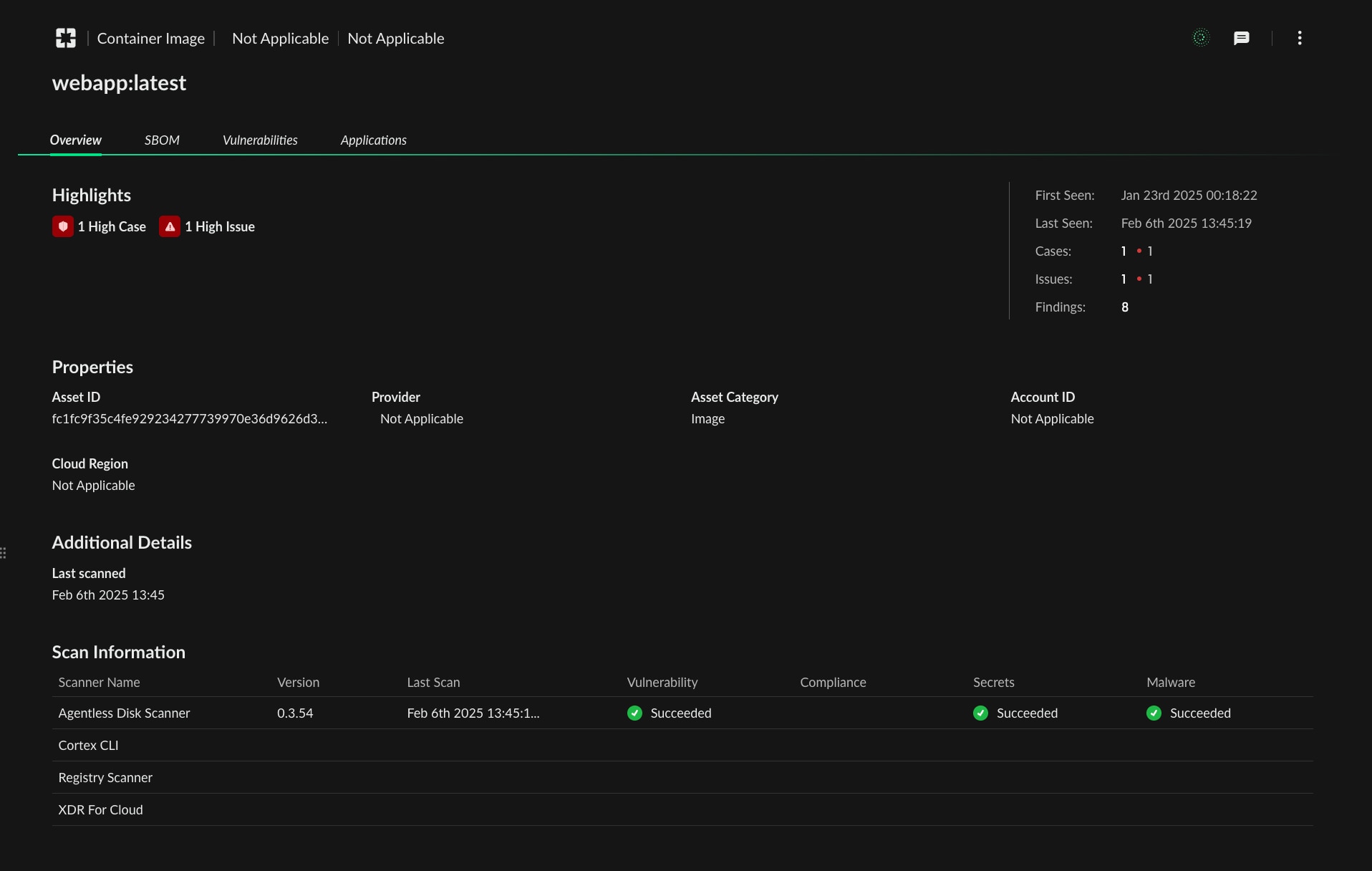

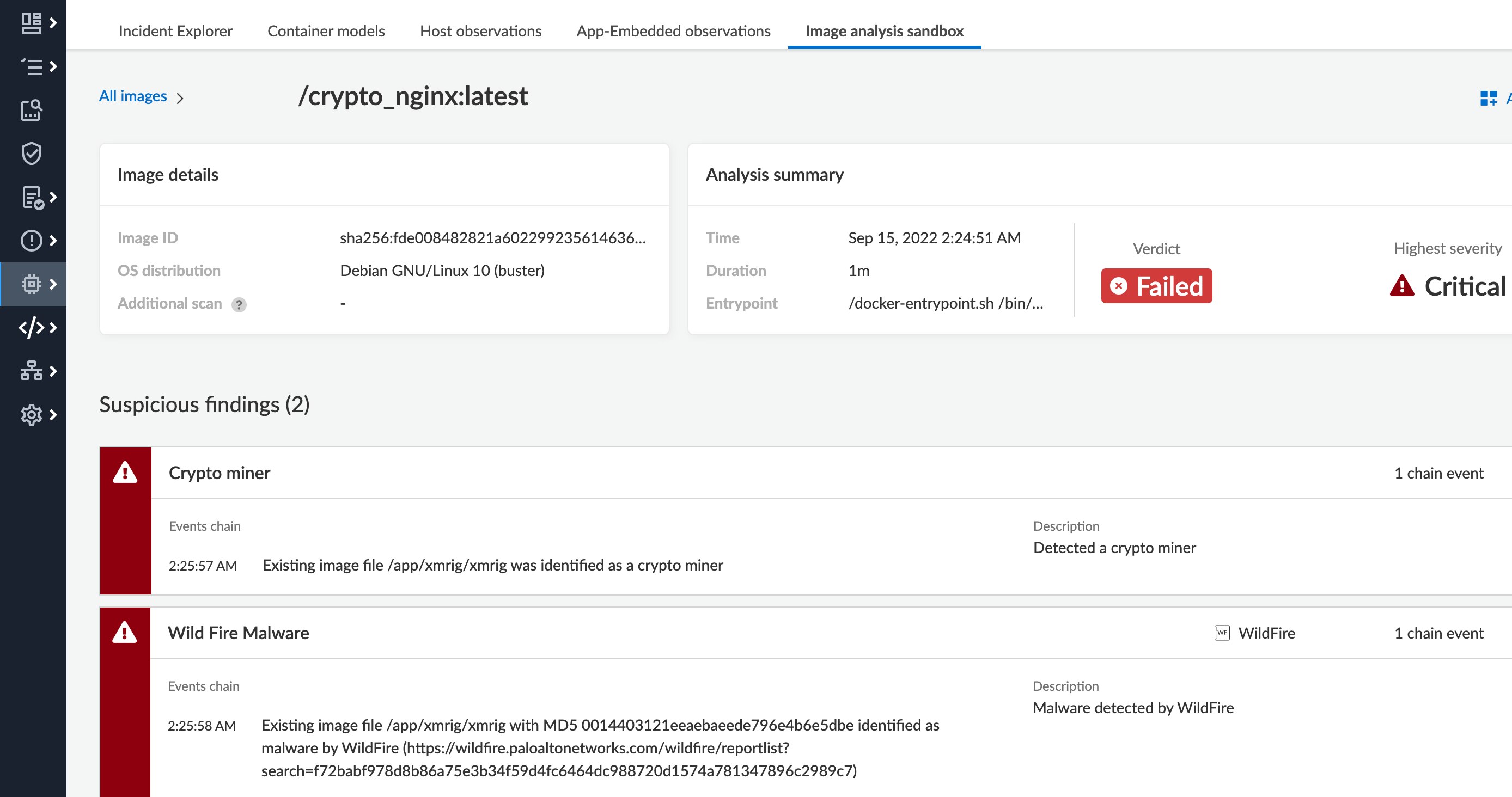

Status von Sicherheitslücken und Anleitung zur Schadensbehebung

Sie können zu jeder CVE Details und aktuelle Informationen zur Fehlerbehebung des Anbieters abrufen. Es werden alle cloudnativen Technologien unterstützt.

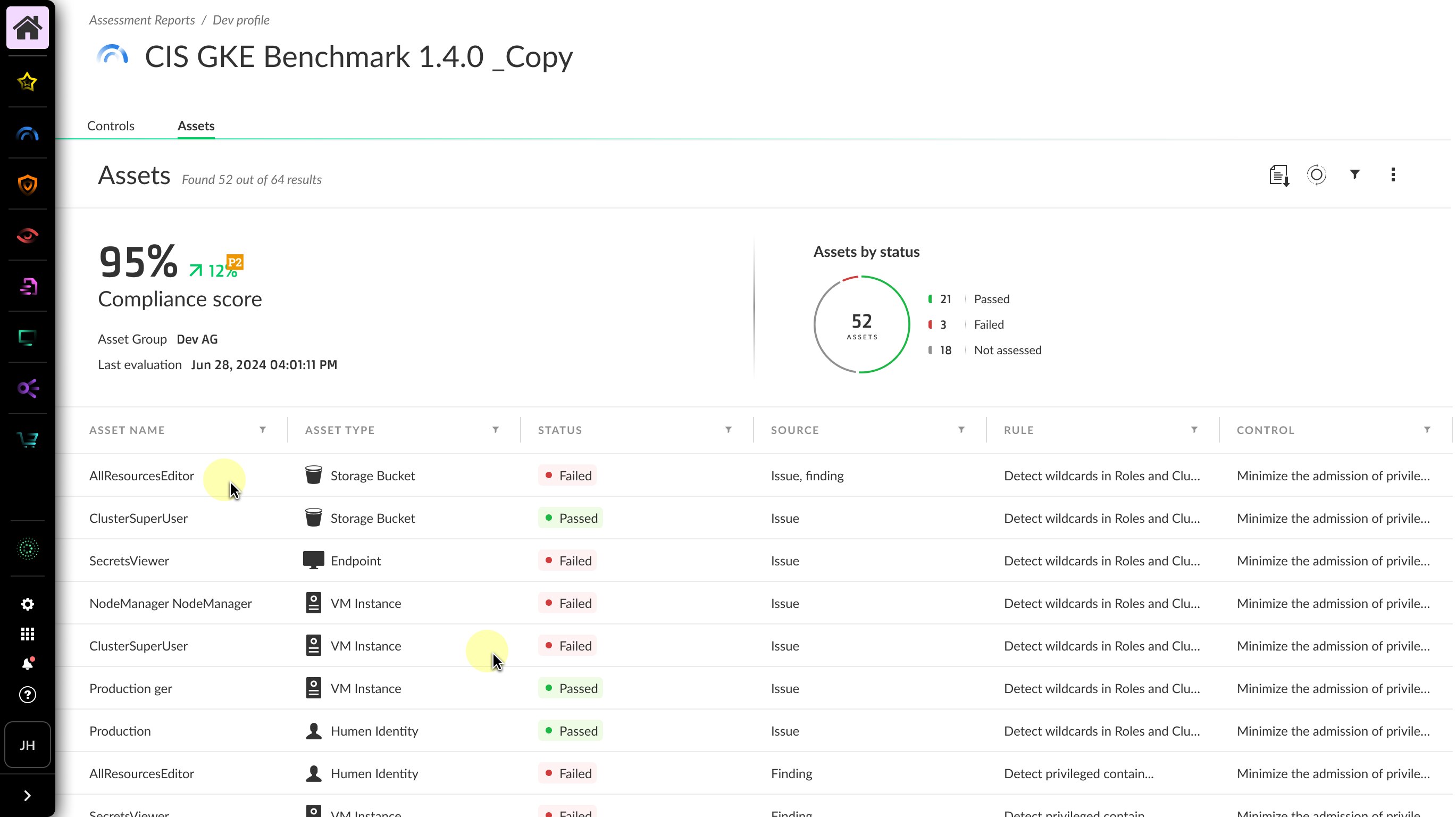

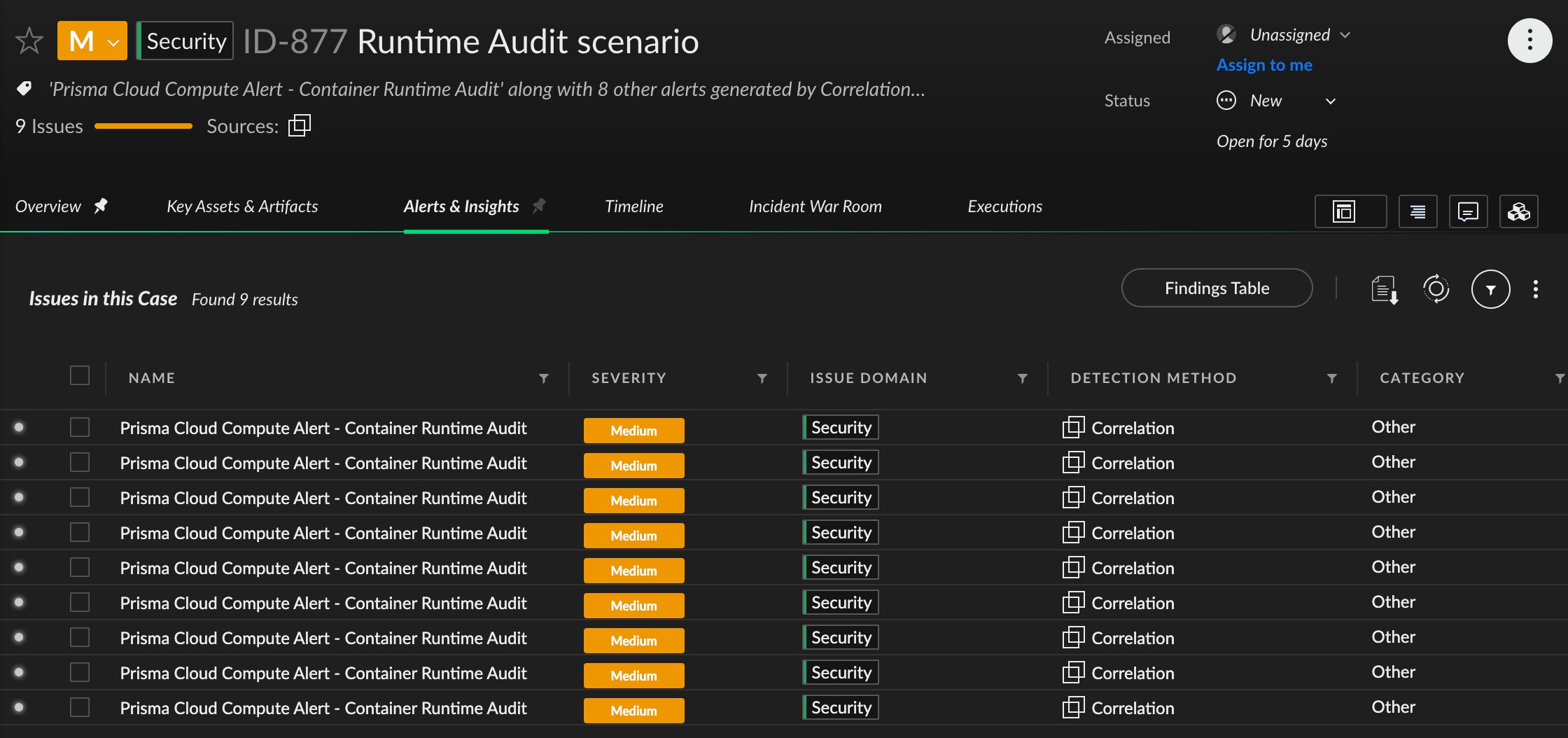

Meldung oder Verhinderung von Sicherheitslücken in allen Umgebungen

Legen Sie detaillierte Richtlinien fest, um bei der Ausführung anfälliger Komponenten in Ihren Umgebungen gewarnt zu werden oder diese zu verhindern.

Integration von Sicherheitsfunktionen in die CI/CD-Pipeline

Sie können kontinuierlich Container-Registrys überwachen und gezielt vertrauenswürdige Images, Registrys und Repositorys festlegen.

Integration von Daten in vorhandene Systeme

Alarme für Sicherheitslücken können in gängige Endpunkte integriert werden, zum Beispiel in JIRA®, Slack®, PagerDuty®, Splunk®, Cortex® XSOAR™ und ServiceNow®.