- 1. Die drei Hauptmatrizen des MITRE ATT&CK-Frameworks

- 2. Wichtige Komponenten des MITRE ATT&CK-Frameworks

- 3. Verwendung des MITRE ATT&CK-Frameworks

- 4. Implementierung des MITRE ATT&CK-Framework

- 5. Tools und Ressourcen von MITRE ATT&CK

- 6. Vergleich von MITRE ATT&CK mit anderen Modellen

- 7. Vorteile des MITRE ATT&CK-Frameworks

- 8. MITRE ATT&CK für verschiedene Technologien

- 9. Was ist MITRE Engenuity?

- 10. Was sind die MITRE Engenuity ATT&CK-Bewertungen?

- 11. MITRE ATT&CK für CISOs

- 12. Entstehung und Entwicklung des MITRE ATT&CK-Frameworks

- 13. Weitere Informationen zu MITRE ATT&CK

- 14. Das MITRE ATT&CK-Framework und Cortex XDR

- 15. MITRE ATT&CK – FAQ

- Die drei Hauptmatrizen des MITRE ATT&CK-Frameworks

- Wichtige Komponenten des MITRE ATT&CK-Frameworks

- Verwendung des MITRE ATT&CK-Frameworks

- Implementierung des MITRE ATT&CK-Framework

- Tools und Ressourcen von MITRE ATT&CK

- Vergleich von MITRE ATT&CK mit anderen Modellen

- Vorteile des MITRE ATT&CK-Frameworks

- MITRE ATT&CK für verschiedene Technologien

- Was ist MITRE Engenuity?

- Was sind die MITRE Engenuity ATT&CK-Bewertungen?

- MITRE ATT&CK für CISOs

- Entstehung und Entwicklung des MITRE ATT&CK-Frameworks

- Weitere Informationen zu MITRE ATT&CK

- Das MITRE ATT&CK-Framework und Cortex XDR

- MITRE ATT&CK – FAQ

Was ist MITRE ATT&CK?

- Die drei Hauptmatrizen des MITRE ATT&CK-Frameworks

- Wichtige Komponenten des MITRE ATT&CK-Frameworks

- Verwendung des MITRE ATT&CK-Frameworks

- Implementierung des MITRE ATT&CK-Framework

- Tools und Ressourcen von MITRE ATT&CK

- Vergleich von MITRE ATT&CK mit anderen Modellen

- Vorteile des MITRE ATT&CK-Frameworks

- MITRE ATT&CK für verschiedene Technologien

- Was ist MITRE Engenuity?

- Was sind die MITRE Engenuity ATT&CK-Bewertungen?

- MITRE ATT&CK für CISOs

- Entstehung und Entwicklung des MITRE ATT&CK-Frameworks

- Weitere Informationen zu MITRE ATT&CK

- Das MITRE ATT&CK-Framework und Cortex XDR

- MITRE ATT&CK – FAQ

MITRE ATT&CK ist ein elementares Framework, das umfangreiche Informationen über die Taktiken und Techniken von Angreifern liefert. Mit dieser weltweit anerkannten Wissensdatenbank der MITRE Corporation steht Cybersicherheitsexperten ein wertvolles Tool zur Stärkung ihrer Abwehrmaßnahmen gegen komplexe Cyberbedrohungen zur Verfügung.

Im Wesentlichen katalogisiert MITRE ATT&CK die vielen verschiedenen Taktiken, Techniken und Prozesse (TTPs), die von Cyberkriminellen eingesetzt werden, und unterstützt damit einen strukturierten Ansatz zur Modellierung von Cyberbedrohungen und zur Entwicklung von Abwehrstrategien.

Die Architektur des Frameworks ist geschickt um verschiedene Taktiken herum aufgebaut, die veranschaulichen, wie Angreifer ihre Ziele in einem anvisierten Netzwerk erreichen. Diese hierarchische Struktur hilft Sicherheitsteams beim Abwehren von Techniken, die erhebliche Risiken für ihre Umgebungen darstellen.

MDurch seinen von Haus aus dynamischen Aufbau bleibt MITRE ATT&CK relevant und aktuell und stellt Organisationen praxisorientierte Informationen zur Stärkung ihres Sicherheitsniveaus bereit. Durch die Integration von MITRE ATT&CK können Sicherheitsprofis effektive, resiliente Abwehrmaßnahmen gegen die sich ständig ändernde Bedrohungslandschaft entwickeln.

Dazu wird das MITRE ATT&CK-Framework laufend weiterentwickelt, aktualisiert und angepasst. Deshalb sollten Sie stets die offizielle Website von MITRE ATT&CK (https://attack.mitre.org/) konsultieren, um sicherzugehen, dass Sie auf die neuesten Informationen zugreifen.

Die drei Hauptmatrizen des MITRE ATT&CK-Frameworks

Das MITRE ATT&CK-Framework umfasst drei Hauptmatrizen: die Matrix für Unternehmen, die Matrix für Mobilgeräte und die Matrix für ICS (industrielle Steuerungssysteme). Jede Matrix dient als Roadmap, die Sicherheitsprofis durch die komplexe Landschaft aus unterschiedlichen Verhaltensweisen von Angreifern und umgebungsspezifischen Angriffsmustern leitet.

Matrix für Unternehmen

Die Matrix für Unternehmen ist die umfassendste der drei Varianten. Ihr Schwerpunkt liegt auf den Taktiken und Techniken, die Cyberkriminelle einsetzen, um Windows-, macOS- und Linux-Systeme zu infiltrieren. Sie umreißt eine Reihe von Taktiken, die vom Eindringen in die Umgebung über die Ausführung schädlicher Aktivitäten und die Command-and-Control-Kommunikation bis zur Ausschleusung gestohlener Daten reichen. Daraus ergibt sich ein detailliertes Bild der möglichen Angriffsvektoren in Unternehmensnetzwerken. Diese Matrix ist ein hervorragendes Hilfsmittel für alle, die Sicherheitslücken aufdecken, Erkennungsfunktionen verbessern und Abwehrmaßnahmen gegen komplexe Cyberbedrohungen stärken wollen.

Matrix für Mobilgeräte

Der Schwerpunkt der Matrix für Mobilgeräte liegt auf Bedrohungen für iOS- und Android-Plattformen. Diese Matrix konzentriert sich auf Aspekte, die insbesondere Mobilgeräte betreffen: etwa das Ausnutzen von Betriebssystemfeatures oder Apps, um sich unbefugten Zugriff und Informationen zu verschaffen. Sie ist ein wichtiges Hilfsmittel zum besseren Verständnis der immer neuen Angriffstaktiken für Mobilumgebungen und zur Entwicklung wirksamer Strategien zum Schutz sensibler Daten auf Mobilgeräten.

Matrix für ICS

Die Matrix für ICS beleuchtet Cyberbedrohungen in Industrieumgebungen, in denen Betriebstechnologien (OT) vorherrschen. Im Mittelpunkt stehen dabei die Taktiken und Techniken, mit denen Angreifer industrielle Prozesse stören, unter ihre Kontrolle bringen oder lahmlegen. Diese Matrix ist ein wichtiges Tool für den Schutz kritischer Infrastrukturen, denn sie bietet Einblicke in die Schnittstelle zwischen Cybersicherheit und physischer Sicherheit und unterstützt damit die Implementierung effektiver Abwehrmaßnahmen gegen Bedrohungen, die in industriellen Umgebungen zu finden sind.

Lesen Sie, wie die MITRE ATT&CK-Matrix die Taktiken, Techniken und Prozesse von Angreifern kategorisiert: Was ist die MITRE ATT&CK-Matrix?

Wichtige Komponenten des MITRE ATT&CK-Frameworks

Das MITRE ATT&CK-Framework spielt bei der Cybersicherheit eine wesentliche Rolle. Es stellt eine umfassende Matrix der Taktiken, Techniken und Prozesse von Angreifern bereit. Das Framework basiert auf dem gesammelten Wissen der Sicherheitscommunity und vermittelt Unternehmen das zur zielgerichteten Stärkung ihres Sicherheitsniveaus erforderliche Verständnis neuer Cyberbedrohungen.

MITRE-Taktiken

| Taktik | Ziele der Angreifer |

| 1. Reconnaissance | Sammlung von Informationen zur Vorbereitung zukünftiger Aktivitäten |

| 2. Ressourcenentwicklung | Erstellung von Ressourcen für zukünftige Aktivitäten |

| 3. Eindringen | Zugang zu Ihrem Netzwerk |

| 4. Ausführung | Ausführen von Schadcode |

| 5. Persistenz | Festsetzen im Netzwerk |

| 6. Ausweitung der Zugriffsrechte | Erlangen umfassender Berechtigungen |

| 7. Umgehung von Sicherheitsmaßnahmen | Vermeidung der Identifizierung, um unerkannt zu bleiben |

| 8. Zugriff auf Anmeldedaten | Diebstahl von Kontonamen und Kennwörtern |

| 9. Erkennung | Auskundschaften Ihrer Umgebung |

| 10. Ausbreitung im Netzwerk | Laterale Ausbreitung in der Umgebung |

| 11. Datenerfassung | Erfassung für ihr Ziel relevanter Daten |

| 12. Command and Control | Kommunikation mit dem infizierten System, um die Kontrolle zu übernehmen |

| 13. Ausschleusung | Datendiebstahl |

| 14. Potenzielle Auswirkungen | Manipulation, Störung oder Löschung von Systemen und Daten |

Die Taktiken beschreiben, warum ein Angriff mit einer ATT&CK-Technik oder -Untertechnik durchgeführt wird. Jede Taktik steht für ein bestimmtes Ziel, das ein Angreifer erreichen will, etwa ein System zu infiltrieren, Schadcode auszuführen oder Daten auszuschleusen.

Diese Taktiken sind nicht unabhängig voneinander, sondern bilden ein miteinander verflochtenes Netz aus möglichen Angriffsmethoden. Diese können anhand der kriminellen Ziele und der ins Visier genommenen Umgebung angepasst und kombiniert werden.

Das Framework kategorisiert diese Taktiken so, dass dies den Verlauf eines Cyberangriffs widerspiegelt – von der Ausspähphase, in der Angreifer Informationen über die anvisierte Umgebung sammeln, bis zu den Aktivitäten, mit denen sie ihre eigentlichen Ziele erreichen und Schaden verursachen. Durch diesen verlaufsbasierten Ansatz wird es möglich, den Fortschritt eines Angriffs genau zu verstehen. Er trägt aber auch dazu bei, mehrschichtige Abwehrstrategien zu entwickeln, um die in den einzelnen Angriffsphasen ausgenutzten Sicherheitslücken zu beheben.

Durch die Analyse der einzelnen Taktiken können Sicherheitsprofis sich ein detailliertes Bild der zugehörigen Techniken und Untertechniken machen. So gewinnen sie Einblick in die Methoden, die Angreifer einsetzen, um ihre jeweiligen Ziele zu erreichen. Diese Detailliertheit ist extrem wichtig, um präzise Erkennungsmechanismen zu entwickeln und die Abwehrmaßnahmen auf die besonderen Merkmale jeder einzelnen Bedrohung auszurichten.

Die Aufmerksamkeit, die auf den realen Anwendungsmöglichkeiten dieser Taktiken liegt und durch Fallstudien sowie Berichte zu Sicherheitsvorfällen untermauert wird, ist in der Praxis besonders von Vorteil. Sicherheitsteams können diese Informationen nutzen, um Angriffsszenarien zu simulieren, ihre Abwehrmaßnahmen zu testen und Incident-Response-Strategien zu optimieren. So sind sie gut vorbereitet, um die immer neuen Taktiken von Cyberkriminellen auszuhebeln.

Taktiken in der Matrix für Unternehmen (14)

Folgende Vorgehensweisen gehören zu den Taktiken, die in der Matrix für Unternehmen zu finden sind:

- Reconnaissance: Sammlung von Informationen zur Vorbereitung zukünftiger Aktivitäten

- Ressourcenentwicklung: Zusammenstellung der für diese Aktivitäten benötigten Ressourcen

- Eindringen: Zugang zum Netzwerk

- Ausführung: Ausführen von Schadcode

- Persistenz: Festsetzen im Netzwerk

- Ausweitung der Zugriffsrechte: Erlangen umfassender Berechtigungen

- Umgehung von Sicherheitsmaßnahmen: Vermeidung der Identifizierung, um unerkannt zu bleiben

- Zugriff auf Anmeldedaten: Diebstahl von Kontonamen und Kennwörtern

- Erkennung: Auskundschaften der Zielumgebung

- Ausbreitung im Netzwerk: Laterale Ausbreitung in der Zielumgebung

- Datenerfassung: Zusammentragen der für die Angreifer interessanten Daten

- Command and Control: Kommunikation mit dem infizierten System, um die Kontrolle zu übernehmen

- Ausschleusung: Datendiebstahl

- Auswirkungen: Manipulation, Störung oder Löschung von Systemen und Daten

Taktiken in der Matrix für Mobilgeräte (14)

Folgende Vorgehensweisen gehören zu den Taktiken, die in der Matrix für Mobilgeräte zu finden sind:

- Eindringen: Gewinnung von Zugang zu einem Gerät

- Ausführung: Ausführen von Schadcode

- Persistenz: Festsetzen im Gerät

- Ausweitung der Zugriffsrechte: Erlangen umfassender Berechtigungen

- Umgehung von Sicherheitsmaßnahmen: Vermeidung der Identifizierung, um unerkannt zu bleiben

- Zugriff auf Anmeldedaten: Diebstahl von Kontonamen, Kennwörtern oder anderen Secrets, die Zugang zu Ressourcen ermöglichen

- Erkennung: Auskundschaften der Zielumgebung

- Laterale Ausbreitung: Ausweitung des Zugriffs auf andere Komponenten in der Zielumgebung

- Datenerfassung: Zusammentragen der für die Angreifer interessanten Daten

- Command and Control: Kommunikation mit dem infizierten Gerät, um die Kontrolle zu übernehmen.

- Ausschleusung: Versuch des Datendiebstahls

- Auswirkungen: Manipulation, Lahmlegung oder Zerstörung des Geräts oder darüber erreichbarer Daten

- Netzwerkeffekte: Abfangen oder Manipulieren des Netzwerkverkehrs zu oder von einem Gerät

- Remoteservice-Effekte: Kontrolle oder Überwachung des Geräts über Remoteservices

Taktiken in der Matrix für ICS (industrielle Steuerungssysteme) (12)

Folgende Vorgehensweisen gehören zu den Taktiken, die in der Matrix für ICS zu finden sind:

- Eindringen: Infiltrieren industrieller Steuerungssysteme

- Ausführung: Ausführung von Code oder unerlaubte Manipulation von Systemfunktionen, Parametern und Daten

- Persistenz: Festsetzen in der ICS-Umgebung

- Ausweitung der Zugriffsrechte: Erlangen umfassender Berechtigungen

- Umgehung: Vermeidung von Abwehrmaßnahmen

- Erkennung: Aufspüren von Informationen zur Beurteilung und Ermittlung von Zielen in der Umgebung

- Laterale Ausbreitung: Laterale Ausbreitung in der ICS-Umgebung

- Datenerfassung: Sammeln von für die Angreifer interessanten Daten und von Fakten über die ICS-Umgebung, die zum Erreichen des gesetzten Ziels nützlich sein können

- Command and Control: Kommunikation mit und Kontrolle von infizierten Systemen, Controllern und Plattformen mit Zugang zur ICS-Umgebung

- Behinderung von Incident-Response-Funktionen: Vermeidung von Reaktionen auf Fehler, Gefahren oder unsichere Zustände (zum Beispiel durch Sicherheits-, Schutz- oder Qualitätssicherungsfunktionen oder manuelle Eingriffe)

- Beeinträchtigung der Prozesskontrolle: Manipulieren, Deaktivieren oder Beschädigen von physischen Kontrollverfahren

- Auswirkungen: Manipulation, Störung oder Vernichtung von ICS-Systemen, Daten und deren unmittelbarer Umgebung

MITRE ATT&CK-Techniken

Wenn man sich das MITRE ATT&CK-Framework genauer ansieht, zeigt sich eine ausgefeilte Matrix an Techniken und Untertechniken, die als Bausteine für die im vorherigen Abschnitt beschriebenen Taktiken dienen. Für jede Technik gibt es einen detaillierten Überblick über die Methoden, die Cyberkriminelle zum Erreichen ihrer taktischen Ziele einsetzen.

Diese Techniken werden weiter in Untertechniken unterteilt, die eine noch differenziertere Sicht auf das Arsenal der Angreifer erlauben. Sie beleuchten die konkreten Maßnahmen, die zur Ausführung einer umfassenderen Strategie ergriffen werden.

Wenn wir die Taktik „Eindringen“ als Beispiel nehmen, können zu den zugehörigen Techniken beispielsweise Spear-Fishing-E-Mails oder das Ausnutzen von öffentlich zugänglichen Anwendungen zählen. Die Untertechniken beschreiben die Nuancen dieser Methoden, z. B. das Verwenden eines schädlichen Anhangs oder Links im Spear-Fishing-Szenario oder die genaue Art der Schwachstelle, die in einer öffentlich zugänglichen Anwendung ausgenutzt wird. Durch diesen mehrschichtigen Ansatz können Sicherheitsteams die generelle Angriffsmethode identifizieren und erfahren, wie sie im Detail ausgeführt wurde.

Der umfassende Katalog dieser Techniken und Untertechniken im Framework wird laufend aktualisiert, um der ständigen Weiterentwicklung der Cyberbedrohungen Rechnung zu tragen. Jeder Eintrag wird durch Beispiele aus der Praxis, Gefahrenindikatoren und Abwehrstrategien unterlegt, damit Sicherheitsprofis praxisrelevante Informationen erhalten. Diese Informationstiefe erleichtert ein proaktives Vorgehen, sodass Teams mögliche Angriffsvektoren vorhersehen und ihre Abwehrmaßnahmen entsprechend verstärken können.

Security practitioners leverage this detailed knowledge to tailor their security measures more precisely, enhancing their ability to detect, respond to, and mitigate threats. The MITRE ATT&CK framework empowers organizations to build a more resilient and responsive cybersecurity posture by mapping out the adversary's playbook in detail.

Lesen Sie, wie die MITRE ATT&CK-Techniken die von Cyberkriminellen verwendeten Methoden und Taktiken kategorisieren und beschreiben: Was sind MITRE ATT&CK-Techniken?

Was sind Untertechniken?

Untertechniken sind detailliertere Beschreibungen der Verhaltensweisen, mit denen Angreifer ihre Ziele erreichen. Darin werden noch mehr Details zur Vorgehensweise angegeben als bei einer Technik, damit Sicherheitsteams eine präzise Cybersicherheitstaktik entwickeln können, um bestimmte Risiken abzuwehren. Ein Angreifer kann beispielsweise Keylogging nutzen, um Zugriff auf Anmeldedaten zu erhalten.

MITRE ATT&CK-Prozesse

Prozesse beschreiben, wie ein Angreifer eine Technik oder Untertechnik umsetzt. Beispielsweise könnte dargestellt werden, wie ein Angreifer mithilfe von PowerShell eine lsass.exe-Datei injiziert, um den LSASS-Speicher eines Opfers nach Anmeldedaten zu durchsuchen. Als „Prozesse“ werden im ATT&CK-Framework Techniken bezeichnet, die in der Praxis beobachtet wurden. Sie werden daher auf der Seite der jeweiligen Technik im Abschnitt „Procedure Examples“ (Prozessbeispiele) aufgeführt.

Was ist der Unterschied zwischen Untertechniken und Prozessen?

Untertechniken und Prozesse spiegeln unterschiedliche Sichtweisen in ATT&CK wider. Eine Untertechnik beschreibt im Detail, wie Angreifer (theoretisch) vorgehen, um ein bestimmtes Ziel zu erreichen. Ein Prozess veranschaulicht, wie sie ATT&CK-Techniken in der Praxis nutzen. Da es sich bei den Prozessen um individuelle Beispiele für die Nutzung von Methoden und Untertechniken handelt, werden in der Beschreibung möglicherweise auch andere Untertechniken erwähnt.

Wenn beispielsweise ein Angreifer die Datei lsass.exe mit PowerShell injiziert, um den LSASS-Speicher eines Opfers nach Anmeldedaten zu durchsuchen, führt er einen Prozess mit mehreren Untertechniken aus, darunter den Missbrauch von PowerShell, den Zugriff auf Anmeldedaten und die Prozessinjektion bei LSASS.

Eine noch genauere Differenzierung zwischen Untertechniken und Prozessen in MITRE ATT&CK finden Sie hier: Was ist der Unterschied zwischen Untertechniken und Prozessen in MITRE ATT&CK??

Verwendung des MITRE ATT&CK-Frameworks

Bei der Emulation von Angreiferaktivitäten und in Red-Teaming-Übungen wird das Framework genutzt, um Cyberangriffe praxisnah zu simulieren. Diese Simulationen helfen Sicherheitsteams, die Wirksamkeit bestehender Sicherheitsmaßnahmen besser einzuschätzen und mögliche Schwachstellen in ihrem Netzwerk aufspüren. Unternehmen können robustere Abwehr- und Reaktionsstrategien entwickeln, indem sie die Verhaltensweisen und Taktiken tatsächlicher Angreifer emulieren.

Die Entwicklung von Funktionen zur Verhaltensanalyse ist ein weiterer wichtiger Anwendungsbereich des MITRE ATT&CK-Frameworks. Durch die Analyse der im Framework umrissenen Muster und Techniken können Sicherheitsteams ihre Erkennungssysteme optimieren, um verdächtige Aktivitäten ausfindig zu machen, die vom normalen Verhalten abweichen. Damit lassen sich Bedrohungen bereits frühzeitig eindämmen.

Das MITRE ATT&CK-Framework erlaubt eine strukturiertere Ermittlung von Lücken in der Bedrohungsabwehr. Auch der Reifegrad der Security Operations Center (SOCs) ist darüber besser einschätzbar. Damit existiert ein klarer Maßstab, anhand dessen SOCs ihre Funktionen für die Erkennung von Cyberbedrohungen, die Reaktion darauf und ihre Abwehr beurteilen können. Dies vereinfacht die zielgerichtete Verbesserung ihres Sicherheitsbetriebs.

Und schließlich erweitert das Framework die Informationen zu Cyberbedrohungen, indem es eine detaillierte, organisierte Methode bietet, um das Verhalten von Cyberkriminellen zu kategorisieren und zu beschreiben. So können Unternehmen sich ein umfassenderes Bild der Bedrohungslandschaft machen und sich effektiver auf mögliche Cyberangriffe vorbereiten.

Implementierung des MITRE ATT&CK-Framework

| MITRE- Bewertung | Bewertetes Produkt | Ressource |

|---|---|---|

| MITRE APT 3 | Cortex XDR | Webinar: Auswertung der MITRE ATT&CK-Ergebnisse mit Forrester |

| MITRE APT 29 | Cortex XDR | White paper: Whitepaper: Der ultimative Leitfaden zu Runde 2 der MITRE ATT&CK-EDR-Bewertungstests |

| MITRE Carbanak FIN 7 | Cortex XDR | Video: MITRE ATT&CK Runde 3 E-Book Video: Leitfaden zu MITRE ATT&CK Runde 3 Webcast: Carbanak + FIN7: Auswertung von MITRE ATT&CK Runde 3 |

| MITRE Wizard Spider & Sandworm | Cortex XDR | Webcast: MITRE ATT&CK®-Bewertungen 2022 verständlich erklärt Video: MITRE Engenuity ATT&CK-Bewertungen 2022 – Wizard Spider und Sandworm Video: 2022 MITRE Engenuity ATT&CK Evaluations – Wizard Spider & Sandworm E-Book: Der Leitfaden zu MITRE ATT&CK Runde 4 Leitfaden zu MITRE ATT&CK Runde 4 Leitfaden: MITRE-4 ATT&CK 2022 |

Informationen rund um den Einstieg in das MITRE ATT&CK-Framework finden Sie auf der Seite Getting Started (Erste Schritte). Rufen Sie auch „Resources“ (Ressourcen) im Menü oben auf der Website auf oder sehen Sie sich den Blog mit Artikeln zu relevanten Projekten, Anwendungsszenarien und anderen Themen an. Das ATT&CK-Framework stellt alle Angriffstaktiken und Techniken einfach und verständlich dar. In jeder Spalte werden oben die Angriffstaktiken und darunter die einzelnen Techniken aufgeführt.

ATT&CK bildet eine Matrix, in der jede Angriffssequenz mindestens eine Technik pro Taktik umfasst. Eine vollständiger Angriffsverlauf kann durch das Aneinanderreihen von Taktiken von links nach rechts (vom Eindringen bis zu Command and Control) zusammengestellt werden. Für eine Taktik können mehrere Techniken zum Einsatz kommen. Wenn beispielsweise bei einem Spear-Phishing-Angriff sowohl ein Anhang als auch ein Link verwendet werden, versucht der Angreifer möglicherweise, seine Erfolgschancen durch die Nutzung beider Methoden zu verdoppeln.

ATT&CK kann auf verschiedene Weisen eingesetzt werden, um Security Operations, Threat Intelligence und Sicherheitsarchitekturen zu unterstützen. Zu den wichtigsten Anwendungsfällen gehören:

- Emulation von Angreiferverhalten

- Red-Teaming-Programme

- Entwicklung von Funktionen für die Verhaltensanalyse

- Ermittlung von Lücken in der Bedrohungsabwehr

- Einschätzung des SOC-Reifegrads

- Threat Intelligence

Auch für die teilnehmenden Anbieter sind die MITRE Engenuity ATT&CK-Bewertungen nützlich, denn sie zeigen Bereiche mit Verbesserungsbedarf auf, darunter Regeln für die Bedrohungsprävention, -erkennung und -abwehr sowie Cybersicherheitsrichtlinien, die aktualisiert werden müssen. Obwohl es bei MITRE ATT&CK weder Gesamtnoten noch eine Rangliste der getesteten Anbieter gibt, werden anbieterunabhängige Zusammenfassungen der verschiedenen Methoden erstellt, die Sicherheitsprofis zur Erkennung und Vereitelung komplexer Angriffskampagnen einsetzen.

Erfahren Sie, wie Sie die relevantesten MITRE ATT&CK-Techniken für die sensiblen Daten in Ihrem Unternehmen ermitteln und geeignete Sicherheitsmaßnahmen implementieren können: Wie implementiere ich MITRE ATT&CK-Techniken??

Herausforderungen bei der Implementierung des MITRE ATT&CK-Frameworks

Das MITRE ATT&CK-Framework ist zwar ein effektives Tool zur Stärkung der Cybersicherheit, doch die Implementierung ist manchmal nicht ganz einfach. Eine der größten Herausforderungen besteht darin, dass es nur nach einer umfassenden Einführung und mit entsprechenden Fachkenntnissen genutzt werden kann. Außerdem erfordert die effektive Implementierung einen relativ hohen Zeit- und Ressourcenaufwand.

Eine Lösung für dieses Problem ist die Zusammenarbeit mit einem Cybersicherheitsexperten, der Unternehmen bei der Nutzung des Frameworks berät und Schulungen anbietet. Durch die Zusammenarbeit mit einem Experten können Organisationen sicherstellen, dass sie das Framework effektiv nutzen und die Vorteile optimal ausschöpfen.

Tools und Ressourcen von MITRE ATT&CK

Das MITRE ATT&CK-Framework beinhaltet einen wahren Schatz an Tools und Ressourcen für die Optimierung der Cybersicherheit. Diese Tools helfen Sicherheitsprofis, das Framework besser zu verstehen und die darin beschriebenen Strategien effektiv umzusetzen.

Besonders nennenswert sind die folgenden Ressourcen: ATT&CK Navigator, MITRE Cyber Analytics Repository (CAR), Caldera und Atomic Red Team. Jede davon dient im Rahmen der Cybersicherheit einem speziellen Zweck. Sie bieten Einblicke und maßgeschneiderte Funktionen für verschiedene Aspekte der Bedrohungserkennung, -analyse und -simulation.

ATT&CK Navigator

Der ATT&CK Navigator ist ein hilfreiches Visualisierungstool. Damit können die Benutzer sich mit den zahlreichen Taktiken, Techniken und Prozessen (TTPs), die im ATT&CK-Framework dokumentiert sind, vertraut machen und sie anpassen. Über die interaktive Schnittstelle lassen sich die Abwehrmaßnahmen eines Unternehmens den möglichen Bedrohungen zuordnen. So werden Stärken und Schwächen ersichtlich.

Cyber Analytics Repository (CAR)

Das Cyber Analytics Repository (CAR) von MITRE verfolgt einen anderen Ansatz und konzentriert sich auf die analytische Seite der Cybersicherheit. Es beinhaltet eine umfangreiche Sammlung von Analysemöglichkeiten auf Grundlage der ATT&CK-Techniken, die sich direkt auf Netzwerk- und Ereignisdaten anwenden lassen. Dieses Repository ist besonders wertvoll, wenn Sie Ihre Erkennungsfunktionen optimieren und die technischen Aspekte verschiedener Angriffsmethoden verstehen wollen.

Caldera und Atomic Red Team

Caldera und Atomic Red Team sind praktische Tools, mit denen Angriffstechniken simuliert und die Abwehrmaßnahmen eines Netzwerks getestet werden können. Caldera ist ein System für die automatisierte Angriffsemulation. Es nutzt das ATT&CK-Framework für die Erstellung realistischer Angriffsszenarien. Dagegen stellt Atomic Red Team eine Skriptbibliothek für die Ausführung einzelner Techniken bereit, damit Sicherheitsteams ihre Resilienz gegenüber bekannten Bedrohungen testen können.

Vergleich von MITRE ATT&CK mit anderen Modellen

MITRE ATT&CK zeichnet sich durch seinen umfassenden und nuancierten Ansatz für die Katalogisierung von Taktiken, Techniken und Prozessen (TTPs) aus, die von Angreifern verwendet werden. Kontinuierliche Aktualisierungen sorgen dafür, dass das Framework angesichts immer neuer Bedrohungen relevant bleibt. Damit unterscheidet es sich von Modellen, die nicht so häufig überarbeitet werden.

Der Schwerpunkt anderer Modelle wie Cyber Kill Chain liegt auf der Schrittabfolge, über die ein Angreifer ein System infiltriert. Mit diesem Modell können Sicherheitsteams sich ein besseres Bild davon machen, wie ein Angriff abläuft. So lassen sich Bedrohungen in verschiedenen Phasen vorhersehen und blockieren. Während Cyber Kill Chain eine lineare Angriffsperspektive bietet, deckt MITRE ATT&CK durch detaillierte Informationen über Post-Exploitation-Techniken und die Ausbreitung in einem infizierten Netzwerk ein breiteres Spektrum ab.

Cyber Kill Chain

Das Modell von Cyber Kill Chain stellt einen Rahmen bereit, um die Struktur von Cyberangriffen zu verstehen und sie in besser handhabbare Segmente zu unterteilen. Damit lassen sich Angriffe effektiver erkennen und unterbinden, da die Sicherheitsteams in jeder Phase maßgeschneiderte Abwehrstrategien entwickeln können – von proaktiven Maßnahmen gegen die Ausspähung über E-Mail-Filterung bis hin zu Anti-Malware-Lösungen zur Schadensvermeidung.

Durch seine lineare Ausrichtung ist das Modell jedoch möglicherweise nicht in der Lage, die vielfältigen Taktiken komplexer Angriffe in ihrer Gesamtheit abzubilden. Als Ergänzung dazu bietet das MITRE ATT&CK-Framework einen detaillierteren Überblick über das Arsenal der Angreifer und ein umfassendes Toolkit für die Abwehr von Cyberbedrohungen.

Die Entscheidung zwischen MITRE ATT&CK und anderen Modellen hängt häufig davon ab, welche besonderen Anforderungen und Funktionen die Cybersicherheitsteams haben. Manche bevorzugen den strukturierten Ansatz von Cyber Kill Chain aufgrund der Einfachheit und des Präventionsschwerpunkts des Modells, während für andere der große Umfang der von MITRE ATT&CK abgedeckten Szenarien ausschlaggebend ist. Die Wahl der Methode hängt letztendlich davon ab, wo die Priorität liegt: Soll die Struktur eines Angriffs besser verstanden oder eine vielseitige Abwehr gegen eine breite Palette von Angriffstaktiken entwickelt werden?

MITRE D3FEND Framework

Das MITRE D3FEND-Framework ergänzt das auf die Offensive ausgerichtete MITRE ATT&CK-Framework mit defensiven Sicherheitsmaßnahmen, um Cyberangriffe proaktiv zu erkennen, einzudämmen und zu verhindern. D3FEND steht für „Detection, Denial, and Disruption Framework Empowering Network Defense“ (Erkennungs-, Abwehr- und Blockierungsframework zur Netzwerksicherung).

Mit den Abwehrtechniken von D3FEND können Sicherheitsteams herausfinden, welche Gegenmaßnahmen beim Kampf gegen ein bestimmtes Angriffsverhalten am effektivsten sind. Damit lässt sich die Wirksamkeit von Cybersicherheitsstrategien steigern. Die Informationen aus dem MITRE D3FEND-Framework sorgen für ein besseres Verständnis der Techniken, die bei der Vorbereitung eines Cyberangriffs zum Einsatz kommen, z. B. die Verschlüsselung von Malware zur Umgehung von Sicherheitsmaßnahmen.

Vorteile des MITRE ATT&CK-Frameworks

Einer der Hauptvorteile von MITRE ATT&CK besteht in der Verbesserung der Threat Intelligence und Security Operations. Damit lassen sich reale Angriffe simulieren, um Schwachstellen in Systemen zu erkennen, bevor sie ausgenutzt werden. Dieser proaktive Ansatz trägt zu einem höheren Sicherheitsniveau bei und informiert Sicherheitsteams über neue Entwicklungen in der Cyberbedrohungslandschaft.

Darüber hinaus entsteht mit dem Framework eine gemeinsame Sprache für die Cybersicherheitscommunity. Durch die Kategorisierung und Beschreibung von Bedrohungen auf standardisierte Weise wird die Kommunikation zwischen den Teams und mit externen Stakeholdern vereinfacht. So lassen sich die Zusammenarbeit und die Reaktionszeiten bei Vorfällen verbessern.

Unternehmen profitieren auch von den laufenden Updates und Beiträgen der Community zur MITRE ATT&CK-Datenbank. In dem Maße, wie neue Techniken und Taktiken beobachtet und dokumentiert werden, entwickelt sich auch das Framework weiter, das damit die aktuelle Bedrohungsumgebung widerspiegelt.

MITRE ATT&CK für verschiedene Technologien

Das MITRE ATT&CK-Framework lässt sich für alle Technologien oder Softwareanwendungen einsetzen, die Ziel von Cyberkriminellen werden können. Dazu zählen unter anderem Betriebssysteme, Anwendungen, Netzwerkgeräte und Cloud-Dienste. Wenn Unternehmen die von Angreifern verwendeten Techniken und Taktiken kennen, können sie wirksame Gegenmaßnahmen entwickeln und ihr Sicherheitsniveau verbessern.

Zu den ATT&CK-Technologien gehören unter anderem:

- IT-Unternehmenssysteme mit:

- Windows

- macOS

- Linux

- Netzwerkinfrastrukturgeräte (Netzwerk)

- Containertechnologien (Container)

- Cloud-Systeme für Infrastructure-as-a-Service (IaaS)

- Software-as-a-Service (SaaS)

- Office 365

- Azure Active Directory (Azure AD)

- Google Workspace

- Mobilgeräte mit:

- Android

- iOS

- ICS in der Industrie

Erfahren Sie, wie MITRE ATT&CK das Verhalten von Angreifern in der Praxis über verschiedene Technologien hinweg adressiert: Wie lässt sich MITRE ATT&CK für verschiedene Technologien anwenden??

Was ist MITRE Engenuity?

MITRE Engenuity ist eine Organisation, die mit Unternehmen im privaten Sektor zusammenarbeitet und sich mit Herausforderungen befasst, die im öffentlichen Interesse liegen. Dazu gehören die Bereiche Cybersicherheit, Resilienz von Infrastrukturen, Effektivität im Gesundheitswesen und moderne Kommunikationsmittel. Bei seiner ersten Initiative brachte MITRE Engenuity Sicherheitsexperten von führenden Unternehmen zusammen, um Know-how zu Cyberkriminellen zusammenzutragen und dadurch auch die Cyberabwehrmaßnahmen zu verbessern.

Um die Resilienz von Organisationen in Bezug auf bekannte Angriffsverhalten zu stärken, bewertet MITRE Engenuity Cybersicherheitslösungen anhand der ATT&CK®-Wissensdatenbank unter drei Gesichtspunkten:

- Bietet Endbenutzern objektive Einblicke in die Funktionen der Sicherheitsprodukte der teilnehmenden Anbieter

- Ermöglicht teilnehmenden Anbietern, die Effektivität ihrer Sicherheitsprodukte zu sehen

- Fördert die Verbesserung der Sicherheitsprodukte der teilnehmenden Anbieter

Bei diesen Bewertungen handelt es sich nicht um Wettbewerbsanalysen. Es werden daher auch keine „Sieger“ identifiziert. Stattdessen wird erläutert, wie die einzelnen Anbieter ihre Abwehrmaßnahmen in Bezug auf das ATT&CK-Framework gestalten. Dabei gibt es keinen einheitlichen Ansatz für die Analyse, Einstufung und Bewertung von Lösungen. Die Bewertungsmethoden sind öffentlich einsehbar und die Ergebnisse werden ebenfalls für die Allgemeinheit veröffentlicht. Die Methoden und Inhalte werden kontinuierlich weiterentwickelt und ergänzt, um für einen fairen, transparenten und nützlichen Bewertungsprozess zu sorgen.

Was sind die MITRE Engenuity ATT&CK-Bewertungen?

Anbieter müssen Wege finden, um potenzielles Angriffsverhalten zu erkennen und abzuwehren. Bei den MITRE Engenuity-Bewertungen müssen die Anbieter nachweisen, dass ihre Lösung den Angriff erkannt hat. Nicht alle Details dazu werden jedoch auch öffentlich gemacht. MITRE Engenuity ordnet die Daten dann verschiedenen Kategorien zu und erstellt Berichte zu den einzelnen Produkten, in die die gelieferten Informationen einfließen.

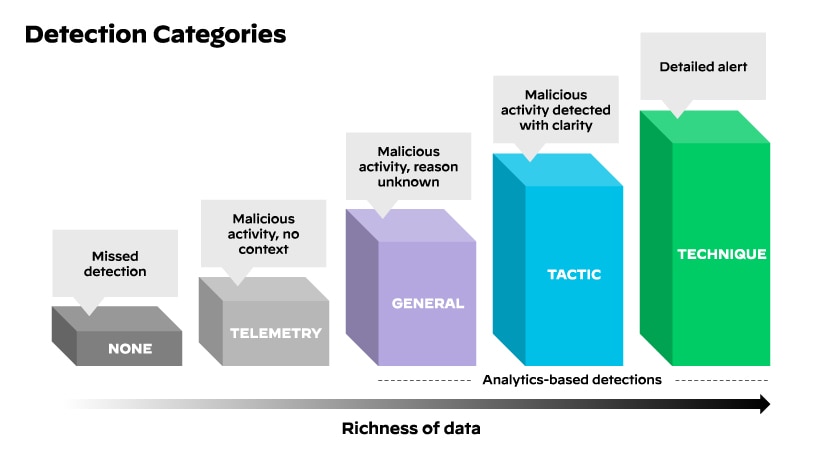

Zur Kategorisierung der Erkennungen erfasst MITRE Engenuity im Testverlauf Beweise in Form von Screenshots und Notizen. Die Erkennungs- oder Sicherheitsmaßnahmen können zwei Kategorien zugeordnet werden: „Hauptkategorie“ oder „Modifikatorkategorie“. Die Zuordnung zur Hauptkategorie hängt von der Menge an Kontextinformationen ab, die Benutzern zur Verfügung gestellt werden. Die Modifikatorkategorie kann helfen, die Ereignisse genauer zu beschreiben.

Die von MITRE Engenuity verwendeten Erkennungskategorien:

Im März 2022 wurde die vierte Runde der Bewertungen veröffentlicht, bei denen die Hackergruppen Wizard Spider und Sandworm im Mittelpunkt standen. Wizard Spider ist eine finanziell motivierte Hackergruppe, die schon seit August 2018 eine Gefahr für große Konzerne und Gesellschaften, aber auch Krankenhäuser, darstellt. Sandworm ist eine destruktive russische Hackergruppe, die 2015 und 2016 Angriffe auf britische Stromanbieter ausgeführt hat und vor allem für seine NotPetya-Angriffe aus dem Jahr 2017 bekannt ist.

Turla ist eine international bekannte Hackergruppe, die schon mindestens seit Anfang der 2000er-Jahre aktiv ist. Sie hat Angriffe in mehr als 45 Ländern weltweit durchgeführt. Zu den bekannten Zielen gehören Regierungsbehörden, diplomatische Einrichtungen, militärische Einheiten sowie Forschungs- und Medieninstitute. Turla nutzt diverse Open-Source-Lösungen, aber auch eigene Tools (unter anderem ein Command-and-Control-Netzwerk) und komplexe Techniken.

Laut MITRE Engenuity wurde in dieser letzten Bewertungsrunde deutlich, dass viele Anbieter ihr Produktportfolio ausgeweitet haben, darunter auch Palo Alto Networks. Im Mittelpunkt standen dabei Abwehrmaßnahmen unter Berücksichtigung der relevanten Bedrohungen und die weitere Priorisierung des ATT&CK-Frameworks. Weitere Informationen zu den Ergebnissen der letzten Bewertung finden Sie hier.

MITRE ATT&CK für CISOs

Das MITRE ATT&CK-Framework ist eine feste Größe im Bereich der Sicherheit. Es erfasst Anwendungsszenarien und Daten aus der Praxis, führt Angriffstaktiken auf und liefert Informationen zu Gegenmaßnahmen. In puncto Cybersicherheit ist das MITRE ATT&CK-Framework für CISOs ein strategischer Vorteil gegenüber Angreifern. Praxisrelevante Threat Intelligence und Tools wie die folgenden tragen dazu bei, das Sicherheitsniveau in ihren Unternehmen zu stärken.

- Umfangreiche Wissensdatenbank mit Angreifertechniken und -taktiken, die in der Praxis bei Cyberbedrohungen beobachtet wurden. So können Sicherheitsteams sich auf Cyberangriffe vorbereiten, sie erkennen und angemessen darauf reagieren.

- Gemeinsame Sprache, mit der Sicherheitsteams und interne wie externe Stakeholder in Bezug auf die Cybersicherheit besser kommunizieren können.

- Eine Referenzarchitektur, die Security Operations Center (SOCs) als Maßstab verwenden können, um ihr Sicherheitsniveau einzuordnen und mögliche Bedrohungen und Sicherheitslücken zu erkennen.

- Informationen über die neueste Malware und sonstige Angriffstaktiken, damit CISOs sich ein besseres Bild der komplexen Angriffsmuster machen und reale Anwendungsszenarien adressieren können.

Entstehung und Entwicklung des MITRE ATT&CK-Frameworks

MITRE ist eine unabhängige, gemeinnützige US-amerikanische Organisation mit Sitz in Bedford, Massachusetts, und in McLean, Virginia. Sie wurde gegründet, um staatliche Stellen in den USA bei technischen Fragen zu beraten.

2013 entwickelte MITRE das ATT&CK-Framework, um die Taktiken, Techniken und Prozesse (TTPs) zu dokumentieren, mit denen Advanced Persistent Threat(APT)-Gruppen Unternehmen angreifen. Diese TTPs wurden ursprünglich für ein MITRE-Forschungsprojekt namens FMX benötigt.

Im Rahmen von FMX sollte untersucht werden, wie Telemetriedaten von Endpunkten und Verhaltensanalysen bei der Erkennung von Angreifern helfen könnten, die bereits in Unternehmensnetzwerken aktiv sind. Das ATT&CK-Framework wurde eingesetzt, um im Rahmen von FMX die Effektivität der Sensoren und Analysen zu testen, und legte allgemeine Definitionen fest, damit sowohl Red Teams als auch Blue Teams ihre Arbeit im Laufe der Zeit verbessern konnten.

Seit 2015 steht MITRE ATT&CK der Öffentlichkeit weltweit kostenlos zum Download zur Verfügung und hilft nun Sicherheitsteams von Organisationen in allen Sektoren, Bedrohungen besser zu verstehen und ihre Systeme entsprechend effektiver abzusichern.

Das MITRE ATT&CK-Framework hat sich laufend weiterentwickelt, um die Threat Intelligence zu liefern, die für neue Anwendungsszenarien in der Cybersicherheit benötigt wird. Ursprünglich deckte MITRE ATT&CK nur Bedrohungen für eine einzige Zielumgebung (Windows-Systeme in Unternehmen) ab, doch inzwischen enthält es auch Informationen zu Cyberangriffen auf Linux-, macOS-, Cloud-, Netzwerk-, Container-, ICS-Anwendungen und mobile Apps.

Erfahren Sie mehr über die Entwicklung von MITRE ATT&CK und seine Auswirkungen auf Cybersicherheitsstrategien: Wie wurde MITRE ATT&CK verbessert, verändert und weiterentwickelt?

Weitere Informationen zu MITRE ATT&CK

Nachfolgend finden Sie weitere Informationen zum MITRE ATT&CK-Framework und zu den Bewertungen mit Cortex XDR von Palo Alto Networks.

Mehr über das ATT&CK-Framework erfahren Sie unter MITRE.org. Mit dem ATT&CK Navigator können Sie die ATT&CK-Techniken durchsuchen, grafisch darstellen und mit eigenen Anmerkungen versehen.

Das MITRE ATT&CK-Framework und Cortex XDR

Cortex XDR unterstützt die Abwehr moderner Angriffe, indem KI und Verhaltensanalysen auf Daten von Endpunkten, Netzwerken, Cloud-Umgebungen und Drittanbietern angewendet werden. Die Lösung führt sämtliche Prozesse zur Prävention, Erkennung, Untersuchung und Abwehr von Bedrohungen an zentraler Stelle zusammen und sorgt dadurch für beispiellose Sicherheit und Effizienz.

Cortex XDR bietet eine branchenführende Abdeckung der MITRE ATT&CK-Techniken und liefert in unabhängigen Branchentests, einschließlich den MITRE Engenuity ATT&CK-Bewertungen,.