Was ist ein Phishing-Angriff?

Phishing ist eine Form der Cyberkriminalität, bei der sich Angreifer als vertrauenswürdige Organisationen tarnen, um Menschen dazu zu bringen, sensible Informationen wie Benutzernamen, Kennwörter und Kreditkartennummern preiszugeben. Diese Betrügereien erfolgen in der Regel per E-Mail, können aber auch über Telefonanrufe, Websites und soziale Medien erfolgen.

Das Hauptziel ist der Identitätsdiebstahl, der es den Angreifern ermöglicht, auf persönliche Konten oder Unternehmenssysteme zuzugreifen, was zu finanziellen Verlusten oder Rufschädigung führen kann. Phishing nutzt das Vertrauen und die Dringlichkeit der Menschen aus. Trotz der Fortschritte in der Cybersicherheit bleibt die Bedrohung bestehen, so dass es wichtig ist, aufmerksam und vorsichtig zu bleiben.

Die Entwicklung des Phishings

Phishing-Angriffe, eine Form des Social Engineering, haben sich seit ihrem Aufkommen Mitte der 1990er Jahre erheblich weiterentwickelt und sind immer raffinierter geworden. Angreifer recherchieren akribisch, um personalisierte, auf ihre Opfer zugeschnittene Nachrichten zu erstellen, eine Methode, die als Spear Phishing bekannt ist.

Ursprünglich waren Phishing-Betrügereien relativ simpel und bestanden oft aus massenhaft verbreiteten E-Mails, mit denen ahnungslose Benutzer dazu verleitet werden sollten, vertrauliche Informationen wie Kennwörter oder Kreditkartendaten preiszugeben.

Mit der zunehmenden Nutzung des Internets haben sich auch die Taktiken der Phisher weiterentwickelt. Sie stellen nun fortschrittlichere Techniken bereit und nutzen E-Mail-Spoofing, Voice-Phishing (Vishing) und sogar SMS-Phishing (smishing). Diese Methoden gaukeln den Opfern vor, sie hätten es mit legitimen und vertrauenswürdigen Quellen zu tun.

Diese Adaption zeigt die Dynamik cyberkrimineller Aktivitäten, die von technologischen Fortschritten und dem unerbittlichen Streben nach Ausnutzung menschlicher Schwachstellen in der digitalen Kommunikation angetrieben werden.

Wie funktioniert Phishing?

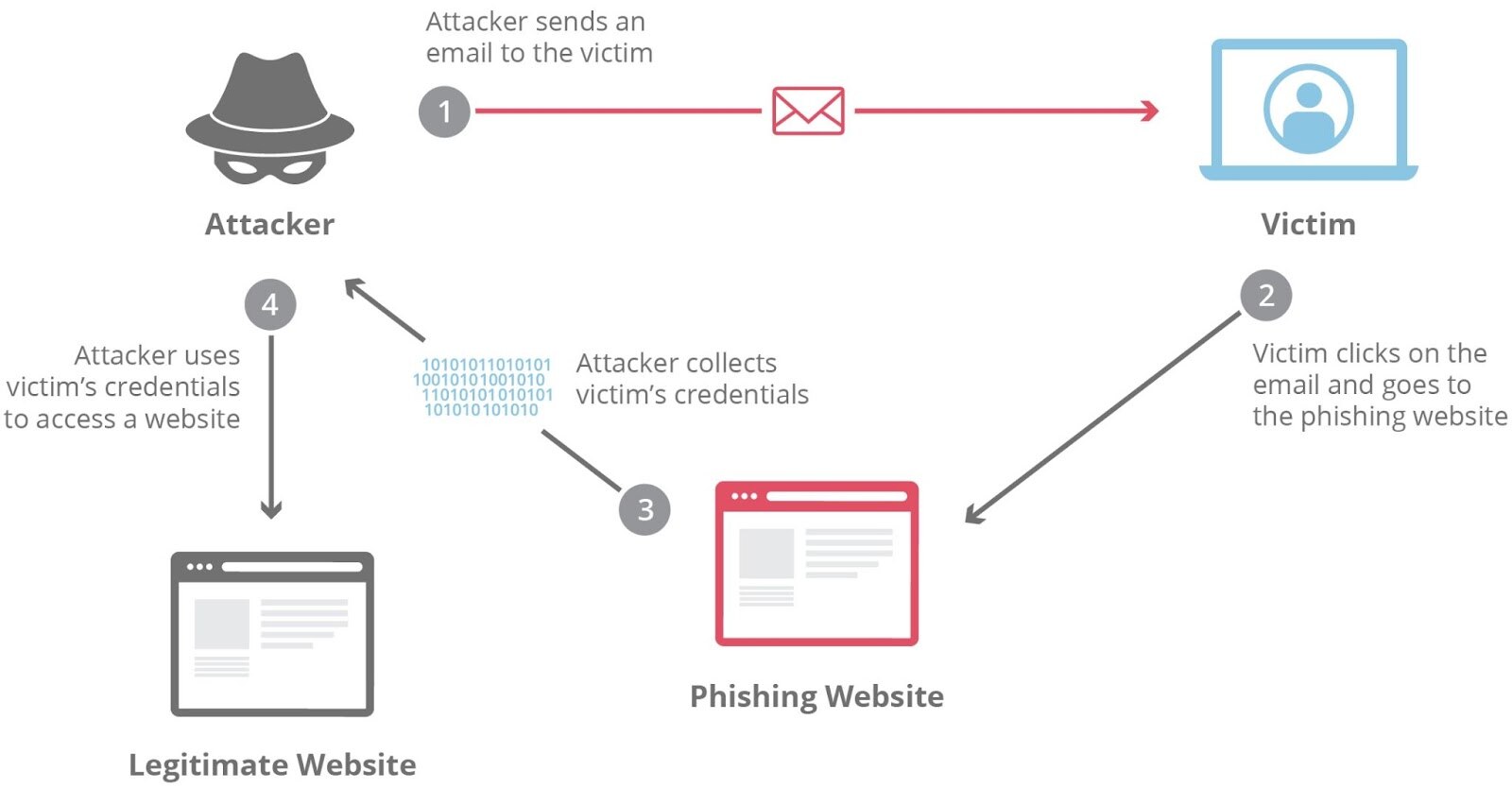

Beim Phishing werden die Opfer dazu verleitet, vertrauliche Informationen wie Benutzernamen, Kennwörter, Kreditkartennummern oder andere persönliche Daten preiszugeben. Angreifer verwenden in der Regel betrügerische E-Mails, Nachrichten oder Websites, die legitim erscheinen.

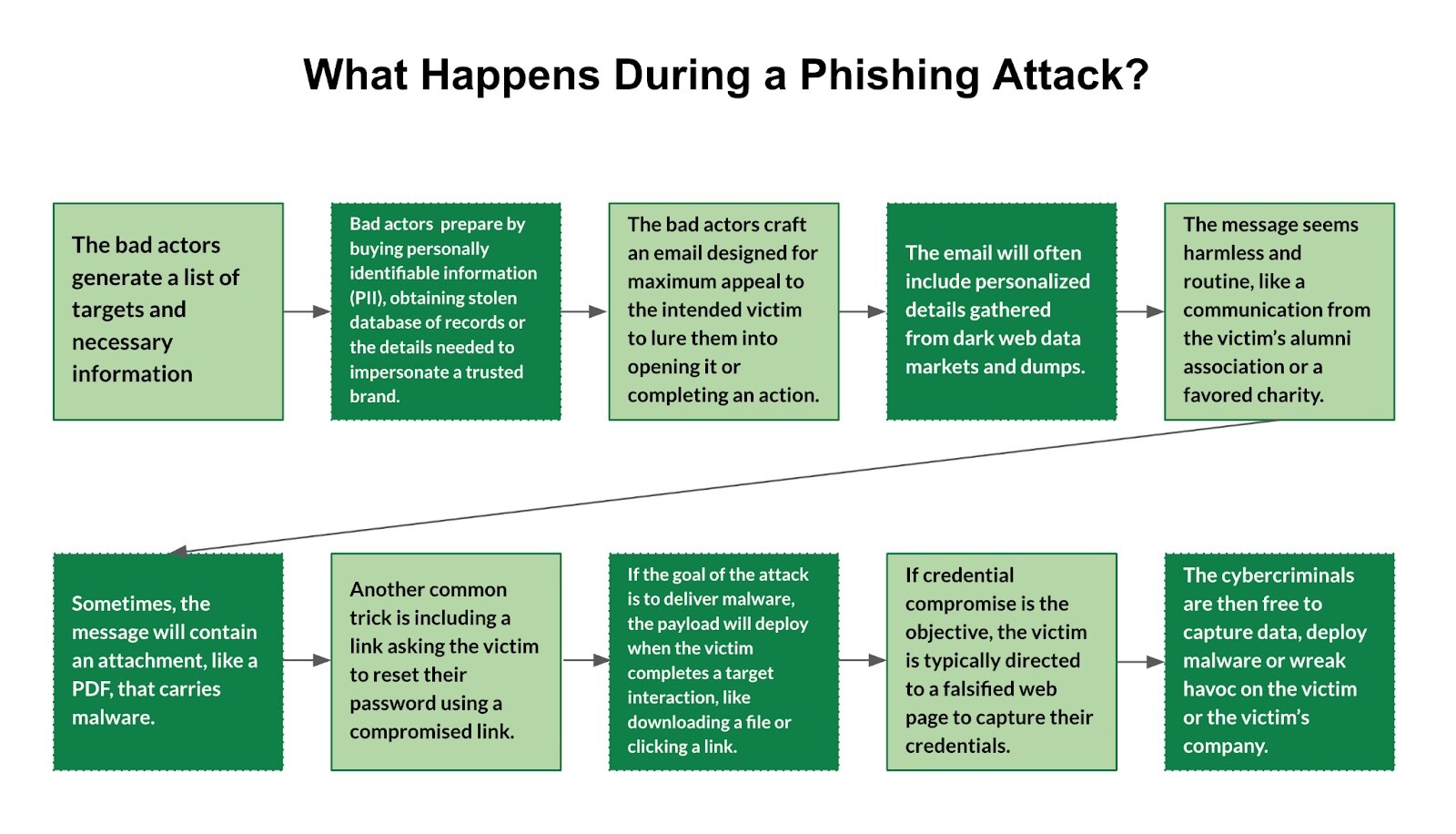

Hier ist eine schrittweise Aufschlüsselung:

Köder-Erstellung: Die Angreifer erstellen eine überzeugende Nachricht oder Website, die eine vertrauenswürdige Instanz imitiert, z. B. eine Bank, eine Social-Media-Seite oder einen Online-Dienst.

Lieferung: Der Phishing-Köder wird potenziellen Opfern per E-Mail, Textnachricht, über soziale Medien oder andere Kommunikationskanäle zugespielt.

Täuschung: Die Nachricht enthält in der Regel dringende oder verlockende Inhalte und fordert den Empfänger auf, auf einen Link zu klicken, einen Anhang herunterzuladen oder persönliche Daten anzugeben.

Ausbeutung: Wenn das Opfer den Köder schluckt, wird es auf eine betrügerische Website oder ein Formular geleitet, wo es seine sensiblen Daten eingeben muss.

Data Harvesting: Die Angreifer sammeln die übermittelten Informationen und nutzen sie für böswillige Zwecke, wie Identitätsdiebstahl, Finanzbetrug oder weitere Cyberangriffe.

Phishing-Angriffe sind zu einer der am weitesten verbreiteten und effektivsten Methoden der Internetkriminalität geworden, da sie sich den Erkennungsmethoden entziehen können. Wenn Sie auf diese Betrügereien hereinfallen, erhöht sich das Risiko des Verlusts sensibler Informationen und die Möglichkeit von Identitätsdiebstahl, Datenverlust oder Malware-Infektionen.

Die Verfügbarkeit von kostengünstigen Phishing-Kits hat dazu beigetragen, dass sie leicht bereitgestellt werden können. Bei diesen Kits handelt es sich um Sammlungen von Tools wie Website-Entwicklungssoftware, Kodierung, Spamming-Software und Inhalte, die zum Sammeln von Daten und zum Erstellen überzeugender Websites und E-Mails verwendet werden können.

Durch immer ausgefeiltere und geheimnisvollere Phishing-Techniken ist es selbst unerfahrenen Bedrohungsakteuren möglich, herkömmliche Sicherheitsvorkehrungen zu umgehen.

Business Email Compromise (BEC) vs. Phishing

Business Email Compromise (BEC) und Phishing sind betrügerische E-Mail-Angriffe, die sich an unterschiedliche Zielgruppen richten und unterschiedliche Ziele verfolgen. BEC ist gezielt und finanziell motiviert, während Phishing ein breiteres Netz für persönliche Daten auswirft.

BEC konzentriert sich auf bestimmte Personen innerhalb einer Organisation, wie Führungskräfte oder Finanzpersonal, um Geschäftsprozesse zum finanziellen Vorteil zu manipulieren. Angreifer sammeln Informationen, um überzeugende Nachrichten zu erstellen, die zu nicht autorisierten Transaktionen oder zur Offenlegung sensibler Informationen führen können.

Im Gegensatz dazu zielen Phishing-Angriffe darauf ab, ein breites Publikum zu erreichen, um persönliche Informationen wie Kennwörter oder Kreditkartendaten abzugreifen. Diese E-Mails sind weniger personalisiert und versuchen, viele Personen auf einmal auszutricksen. Beim Phishing geht es also eher um das Sammeln von Daten als um die direkte Manipulation von Geschäftsabläufen.

Arten von Phishing-Angriffen

Im Folgenden finden Sie die häufigsten Phishing-Techniken, die Angreifer einsetzen. Das Verständnis dieser Techniken kann Einzelpersonen und Organisationen helfen, Phishing-Angriffe besser zu erkennen und abzuwehren.

E-Mail-Phishing

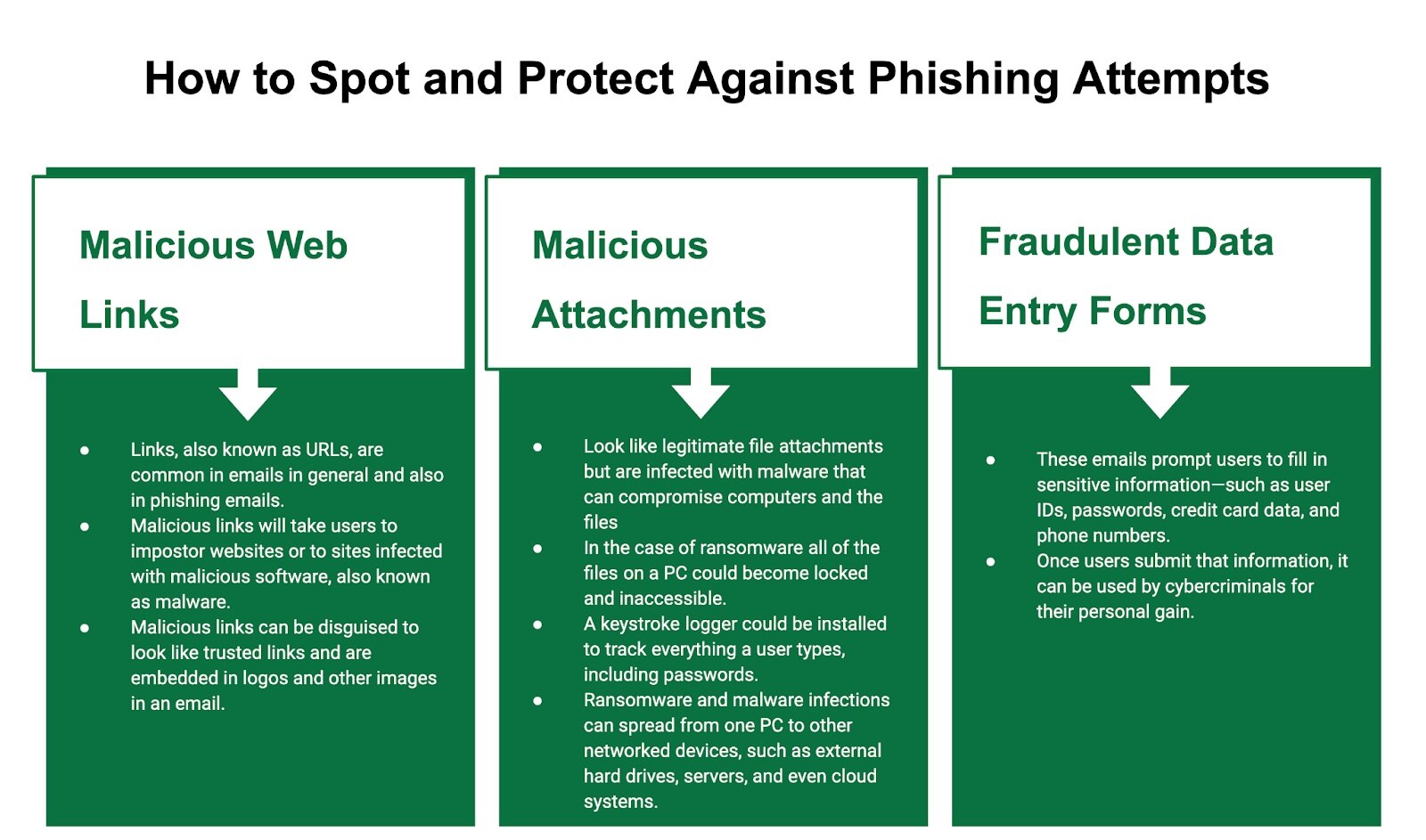

Angreifer versenden betrügerische E-Mails, die scheinbar von einer seriösen Quelle stammen. Sie fordern die Empfänger auf, auf einen Link zu klicken, einen Anhang herunterzuladen oder vertrauliche Informationen anzugeben. Die Angreifer verwenden verschiedene Taktiken, einschließlich der Erzeugung eines Gefühls der Dringlichkeit oder der Angst, um den Empfänger zu manipulieren, damit er ihren Forderungen nachkommt. Die Links können Benutzer auf legitime, gefälschte Websites umleiten, während die Anhänge Malware enthalten können, die das Gerät des Empfängers infiziert.

Spear Phishing

Phishing ist eine gezielte Form der Internetkriminalität, bei der Angreifer persönliche Informationen verwenden, um überzeugende Nachrichten für bestimmte Personen oder Organisationen zu erstellen. Im Gegensatz zu generischem Phishing, das auf viele Empfänger abzielt, ist Spear Phishing stark personalisiert.

Angreifer sammeln Details aus Quellen wie sozialen Medien oder Unternehmenswebsites, um ihre Nachrichten legitim und relevant erscheinen zu lassen. Dadurch erhöht sich die Wahrscheinlichkeit, dass das Opfer sich auf den Inhalt einlässt, vertrauliche Informationen preisgibt oder auf bösartige Links klickt. Dadurch ist Spear Phishing effektiver als breitere Phishing Strategien.

Fallstudie: FreeMilk Conversation Hijacking Spear-Phishing-Kampagne

Walfang

Whaling ist eine Form des Phishings, die auf hochrangige Führungskräfte von Unternehmen abzielt. Whaling zielt darauf ab, durch E-Mail-Kommunikation Zugang zu höchst vertraulichen Informationen zu erhalten. Die Nachricht erscheint oft dringend, um den Empfänger zu überzeugen, schnell zu handeln. In diesem Fall klickt das Opfer möglicherweise auf einen bösartigen Link, ohne vorher darüber nachzudenken, was es dem Angreifer ermöglicht, Anmeldeinformationen und sensible Daten zu stehlen oder Malware herunterzuladen.

Smishing (SMS Phishing)

Smishing funktioniert wie andere Phishing-Angriffe, aber es kommt als SMS-Nachricht. Oft enthält die Nachricht einen betrügerischen Anhang oder Link, der den Benutzer dazu verleitet, von seinem mobilen Gerät aus zu klicken.

Vishing (Sprach-Phishing)

Vishing, auch "Voice Phishing" genannt, bedeutet, dass ein Angreifer seine Opfer über das Telefon anspricht, um Zugang zu Daten zu erhalten. Um den Anschein der Seriosität zu erwecken, kann der Angreifer vorgeben, von der Bank des Opfers oder einer Regierungsbehörde anzurufen.

Klon-Phishing

Clone Phishing ist eine ausgeklügelte Methode, bei der Angreifer eine nahezu identische Kopie einer legitimen E-Mail erstellen und dabei Links oder Anhänge durch bösartige Anhänge ersetzen. Die geklonte E-Mail scheint von einer vertrauenswürdigen Quelle zu stammen, was es wahrscheinlicher macht, dass das Opfer der Nachricht vertraut und den Anweisungen folgt.

Pharming

Anstatt Einzelpersonen direkt auszutricksen, leiten die Angreifer den legitimen Website-Verkehr ohne das Wissen des Benutzers auf betrügerische Websites um, oft durch DNS-Vergiftung. Viele Cybersicherheitsmaßnahmen lassen dies außer Acht.

HTTPS-Phishing

HTTPS Phishing ist ein Angriff, bei dem Angreifer betrügerische Websites erstellen, die HTTPS, das Protokoll, das eine sichere Verbindung anzeigt, verwenden, um legitim und vertrauenswürdig zu erscheinen. Indem sie ihre bösartigen Websites mit HTTPS-Zertifikaten sichern, gaukeln die Angreifer ihren Opfern vor, die Websites seien sicher und authentisch.

Auf Anmeldeinformationen basierende Angriffe

Ein Angriff auf der Grundlage von Anmeldedaten verwendet gestohlene oder kompromittierte Anmeldedaten (Benutzernamen und Kennwörter), um sich unbefugten Zugang zu Systemen, Netzwerken oder Konten zu verschaffen. Diese Angriffe beinhalten oft Taktiken wie:

- Phishing: Täuschende E-Mails oder Nachrichten verleiten Benutzer dazu, ihre Anmeldedaten anzugeben.

- Keylogging: Malware, die Tastatureingaben aufzeichnet, um Anmeldeinformationen während der Eingabe zu erfassen.

- Credential Stuffing: Verwendung von Listen mit gestohlenen Zugangsdaten aus einem Einbruch, um Zugang zu anderen Systemen zu erhalten, wobei die Tatsache ausgenutzt wird, dass Menschen ihre Kennwörter häufig auf mehreren Websites wiederverwenden.

- Brute-Force-Angriffe: Systematisches Ausprobieren aller möglichen Kombinationen von Benutzernamen und Kennwörtern, bis das richtige gefunden ist.

- Man-in-the-Middle-Angriffe: Abfangen der Kommunikation zwischen dem Benutzer und dem System, um Anmeldedaten zu erfassen.

Wie Sie Phishing-Techniken erkennen können

Cyberkriminelle haben sich im Laufe der Jahre erheblich weiterentwickelt. Sie können betrügerische Nachrichten und Anhänge erstellen, die fast jeden überzeugen können. Gut geschulte Personen, die ordnungsgemäße Sicherheitsprotokolle befolgen, können oft selbst ausgeklügelte Phishing-Versuche erkennen. Selbst für die erfahrensten Cybersecurity-Experten sind diese schwer zu erkennen. Potenzielle Zielpersonen können auf gängige Anzeichen achten, um eine Phishing-Nachricht zu erkennen.

Häufige Anzeichen für Phishing

Der beste Schutz vor Phishing-Angriffen besteht darin, die typischen Merkmale einer Phishing-E-Mail, die verdächtig aussehen können oder auch nicht, zu erkennen und zu verstehen. Im Folgenden finden Sie einige Werbegeschenke:

- Nachrichten über Probleme mit Konten, Bankdaten, Finanztransaktionen und Sendungen sind während der Feiertage, wenn die meisten Menschen eine Lieferung erwarten, weit verbreitet.

- Die Sprache wirkt fehlerhaft und die Nachricht ist nicht flüssig, wie es für einen Muttersprachler typisch ist. Er enthält Rechtschreibfehler, schlechte Grammatik und Probleme bei der Verwendung.

- Die Nachricht sieht aus, als käme sie von einer vertrauenswürdigen Marke, enthält aber ungewohnte Elemente, wie z. B. nicht ganz passende Farben, Formate oder Schriftarten.

- Die Nachricht sieht unprofessionell aus, aber sie wird als Mitteilung einer Führungskraft oder einer anderen einflussreichen Person präsentiert.

- Der Absender ist eine US-Bundesbehörde, die Sie auffordert, persönlich identifizierbare Informationen (PII) per E-Mail anzugeben oder einem Link zu einer URL zu folgen, die nicht auf .gov endet.

- Der Absender fragt sofort nach Ihrer Sozialversicherungs- oder Steueridentifikationsnummer.

- Die Adresse, der Name oder die E-Mail-Adresse des Absenders sehen seltsam aus.

- Die Nachricht kommt von jemandem, den Sie nicht kennen, und fragt nach Geschenkkarten, Geldüberweisungen, Bank- oder Kreditkarteninformationen.

- Die Nachricht enthält einen Link zum Anklicken oder einen Anhang zum Herunterladen, aber die Adresse oder der Dateiname erscheinen ungewöhnlich.

- Unerwartete Anhänge oder Dateien mit ungewöhnlichen oder ungewohnten Namen sind verräterische Anzeichen dafür, dass sie bösartig sind.

Wie Sie sich vor Phishing-Angriffen schützen können

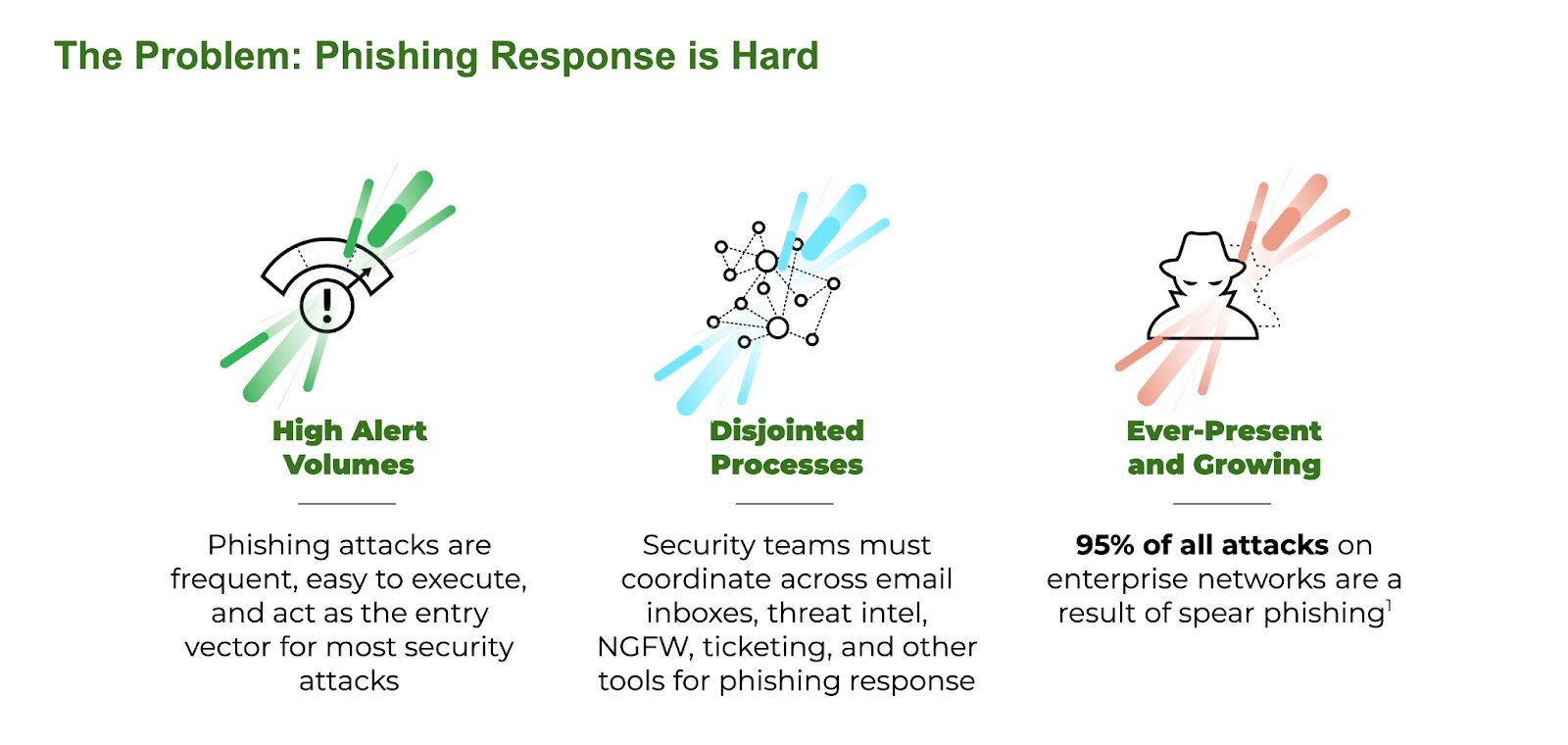

Phishing ist eine vielschichtige Bedrohung, die nur mit einer umfassenden Strategie zu bekämpfen ist. Die Bewältigung der Phishing-Herausforderung erfordert einen integrierten End-to-End-Prozess, der von proaktiv bis reaktiv reicht. Wenn Sie das eine haben und das andere nicht, sind Sie auf die Bedrohung nicht vorbereitet.

Phishing Sicherheits-Stack

Es ist wichtig zu erkennen, dass Phishing nicht nur ein E-Mail-Problem ist. Es ist wichtig, einen Sicherheits-Stack zu haben, der fortgeschrittene Phishing- und invasive Phishing-Angriffe abwehren kann. Ein System, das auf URL-Datenbanken und Webcrawlern basiert, wird nicht funktionieren. Technologien wie Inline-Maschinenlernen werden benötigt, um die Seiteninhalte zu analysieren, die dem Endbenutzer geliefert werden, um sicherzustellen, dass kein Phishing-Risiko besteht, und um zu verhindern, dass der Patient zu kurz kommt.

Ansatz für den Sicherheitslebenszyklus

Bei der Verringerung des Phishing-Risikos geht es nicht nur um die Bereitstellung einer bestimmten Technologie, sondern um einen Ansatz, der den gesamten Lebenszyklus umfasst. Das bedeutet, dass die Organisation sowohl über proaktive als auch reaktive Fähigkeiten verfügen muss. Egal, wie viel Sie bereitstellen oder in die Sicherheit investieren, Sie müssen damit rechnen, dass etwas durchkommt. Wenn ein Mitarbeiter gephisht und ein Zugangscode gestohlen wird, ist die Organisation dann in der Lage, einen böswilligen Zugriff zu erkennen und darauf zu reagieren?

Die Geschäftsleitung muss mit den Teams der Organisation zusammenarbeiten, um sicherzustellen, dass die Technologie, die Mitarbeiter und die Prozesse vorhanden sind, um so viele eingehende Phishing-Angriffe wie möglich zu verhindern.

Im Folgenden finden Sie einige zusätzliche Strategien zur Abwehr von Phishing:

- Der Einsatz von Spam-Filtern und die Einrichtung von E-Mail-Authentifizierungsprotokollen können das Risiko, dass Phishing-E-Mails den Posteingang von Benutzern erreichen, erheblich verringern.

- Die regelmäßige Aktualisierung von Software und Systemen mit den neuesten Patches hilft, Sicherheitslücken zu schließen, die Cyberkriminelle häufig ausnutzen.

- Die Implementierung der Multifaktor-Authentifizierung fügt eine zusätzliche Sicherheitsebene hinzu, indem sie neben den Kennwörtern eine weitere Verifizierungsform erfordert.

- Die Aufklärung der Benutzer über die Art der Phishing-Bedrohungen ist entscheidend. Regelmäßige Schulungen und Aktualisierungen können den Mitarbeitern helfen, verdächtige E-Mails, Links oder Websites zu erkennen.

- Die Implementierung von robusten E-Mail-Filtersystemen kann die Anzahl der Phishing-E-Mails, die den Posteingang erreichen, erheblich reduzieren.

- Es ist von entscheidender Bedeutung, dass Netzwerke mit Firewalls und aktueller Antivirensoftware gesichert sind, um potenzielle Phishing-Angriffe abzuwehren.

- Der Einsatz von Anti-Phishing-Tools und -Strategien, wie z.B. Browser-Erweiterungen und Cybersecurity-Software, kann Schutz in Echtzeit bieten, indem er Benutzer auf potenzielle Phishing-Seiten hinweist und bösartige Inhalte blockiert, bevor Schaden entsteht.

Risikominimierung mit einer umfassenden Plattform

Eine umfassende Sicherheitsplattform, wie Cortex XSIAM, die sich auf Menschen, Prozesse und Technologie konzentriert, kann erfolgreiche Phishing-Angriffe minimieren.

Im Falle der Technologie analysieren Sicherheitstools wie Sandboxing den unbekannten Link oder die unbekannte Datei und implementieren eine Richtlinie, um den Zugriff zu verhindern, wenn sie bösartig ist. Andere Prozesse, wie URL Filtering, blockieren bekannte bösartige Websites und unbekannte Websites, um Angriffe frühzeitig zu verhindern. Der Zugang zu einer Threat Intelligence Cloud bietet das kombinierte Wissen der globalen Gemeinschaft und ermöglicht Schutzmaßnahmen, wenn ein ähnlicher Angriff schon einmal aufgetreten ist.

Lösungen, die auf der Reputation von E-Mail-Gateways basieren, können Phishing-E-Mails auf der Grundlage der bekannten schlechten Reputation der eingebetteten URLs abfangen und klassifizieren. Gut gestaltete Phishing-Nachrichten mit URLs von kompromittierten legitimen Websites haben jedoch zum Zeitpunkt der Zustellung keinen schlechten Ruf und werden von diesen Tools übersehen.

Die effektivsten Systeme identifizieren verdächtige E-Mails auf der Grundlage von Analysen, wie z. B. ungewöhnlichen Verkehrsmustern. Sie schreiben dann die eingebettete URL um und überprüfen sie ständig auf In-Page-Exploits und Downloads.

Diese Überwachungstools stellen verdächtige E-Mail-Nachrichten unter Quarantäne, damit Administratoren laufende Phishing-Angriffe untersuchen können. Wenn viele Phishing-E-Mails entdeckt werden, können Administratoren die Mitarbeiter warnen und die Wahrscheinlichkeit einer erfolgreichen gezielten Phishing-Kampagne verringern.