- 1. Wie funktioniert ein SWG?

- 2. Warum sind SWGs wichtig?

- 3. Vorteile eines SWGs

- 4. Leistungsmerkmale von SWGs

- 5. Häufige Herausforderungen bei der SWG-Bereitstellung

- 6. Wie lassen sich mit SWGs Nutzungsrichtlinien durchsetzen?

- 7. Welchen Schutz bieten SWGs mobilen Mitarbeitenden und Filialen?

- 8. Wie gewährleisten Sie mithilfe von SWGs die Compliance mit gesetzlichen Auflagen?

- 9. SWGs und Firewalls im Vergleich

- 10. SWGs und Proxys im Vergleich

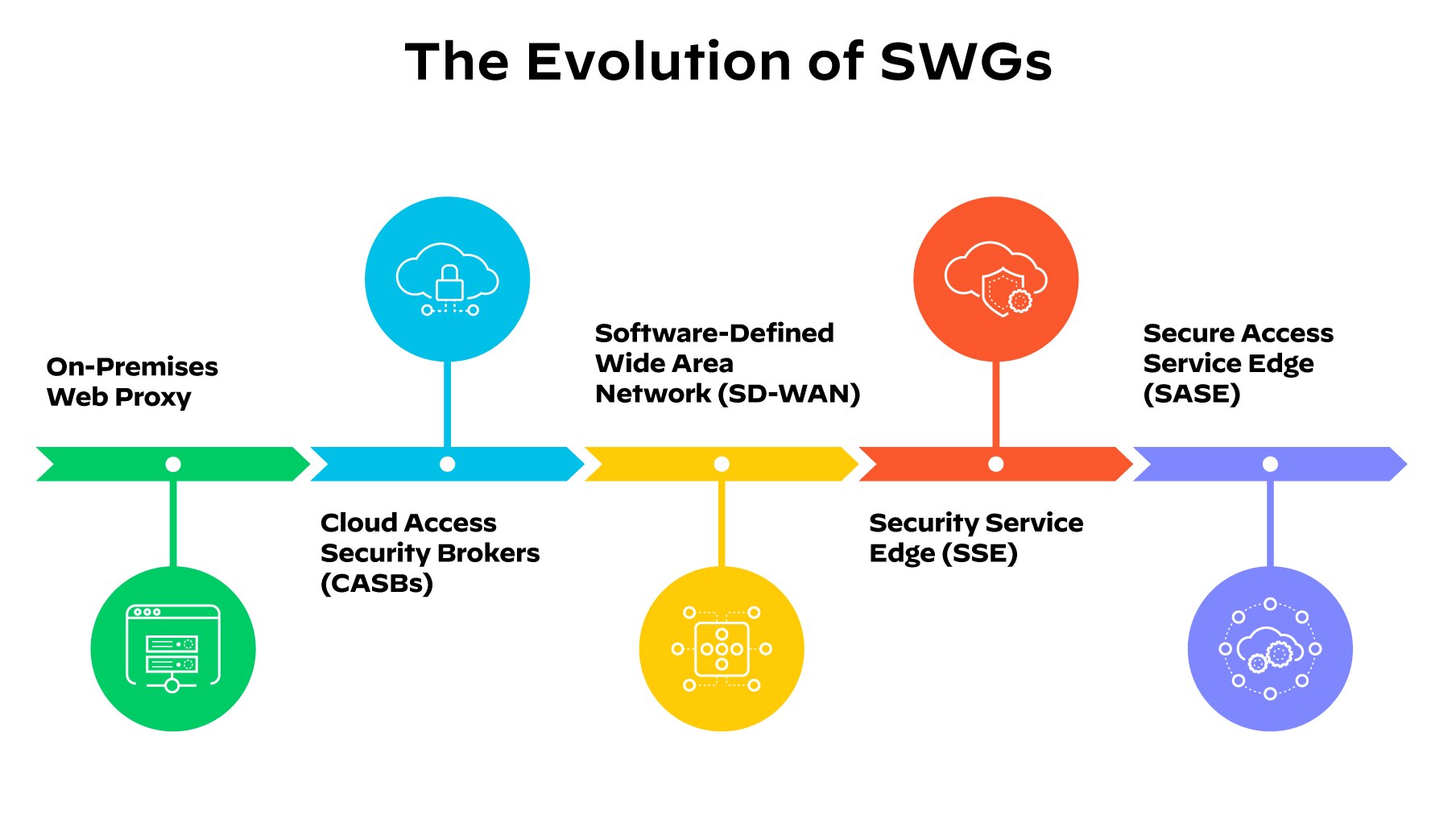

- 11. Die Evolution von Secure Web Gateways

- 12. Die Zukunft von Secure Web Gateways

- 13. Empfehlungen zur Auswahl von SWGs

- 14. Secure Web Gateway – FAQ

- Wie funktioniert ein SWG?

- Warum sind SWGs wichtig?

- Vorteile eines SWGs

- Leistungsmerkmale von SWGs

- Häufige Herausforderungen bei der SWG-Bereitstellung

- Wie lassen sich mit SWGs Nutzungsrichtlinien durchsetzen?

- Welchen Schutz bieten SWGs mobilen Mitarbeitenden und Filialen?

- Wie gewährleisten Sie mithilfe von SWGs die Compliance mit gesetzlichen Auflagen?

- SWGs und Firewalls im Vergleich

- SWGs und Proxys im Vergleich

- Die Evolution von Secure Web Gateways

- Die Zukunft von Secure Web Gateways

- Empfehlungen zur Auswahl von SWGs

- Secure Web Gateway – FAQ

Was ist ein Secure Web Gateway (SWG)?

- Wie funktioniert ein SWG?

- Warum sind SWGs wichtig?

- Vorteile eines SWGs

- Leistungsmerkmale von SWGs

- Häufige Herausforderungen bei der SWG-Bereitstellung

- Wie lassen sich mit SWGs Nutzungsrichtlinien durchsetzen?

- Welchen Schutz bieten SWGs mobilen Mitarbeitenden und Filialen?

- Wie gewährleisten Sie mithilfe von SWGs die Compliance mit gesetzlichen Auflagen?

- SWGs und Firewalls im Vergleich

- SWGs und Proxys im Vergleich

- Die Evolution von Secure Web Gateways

- Die Zukunft von Secure Web Gateways

- Empfehlungen zur Auswahl von SWGs

- Secure Web Gateway – FAQ

Ein Secure Web Gateway (oder sicheres Webgateway) ist eine On-Premises- oder in der Cloud verfügbare Technologie für die Netzwerksicherheit, die den Internetdatenverkehr filtert, Unternehmensrichtlinien durchsetzt und die Einhaltung gesetzlicher Compliancevorschriften gewährleistet.

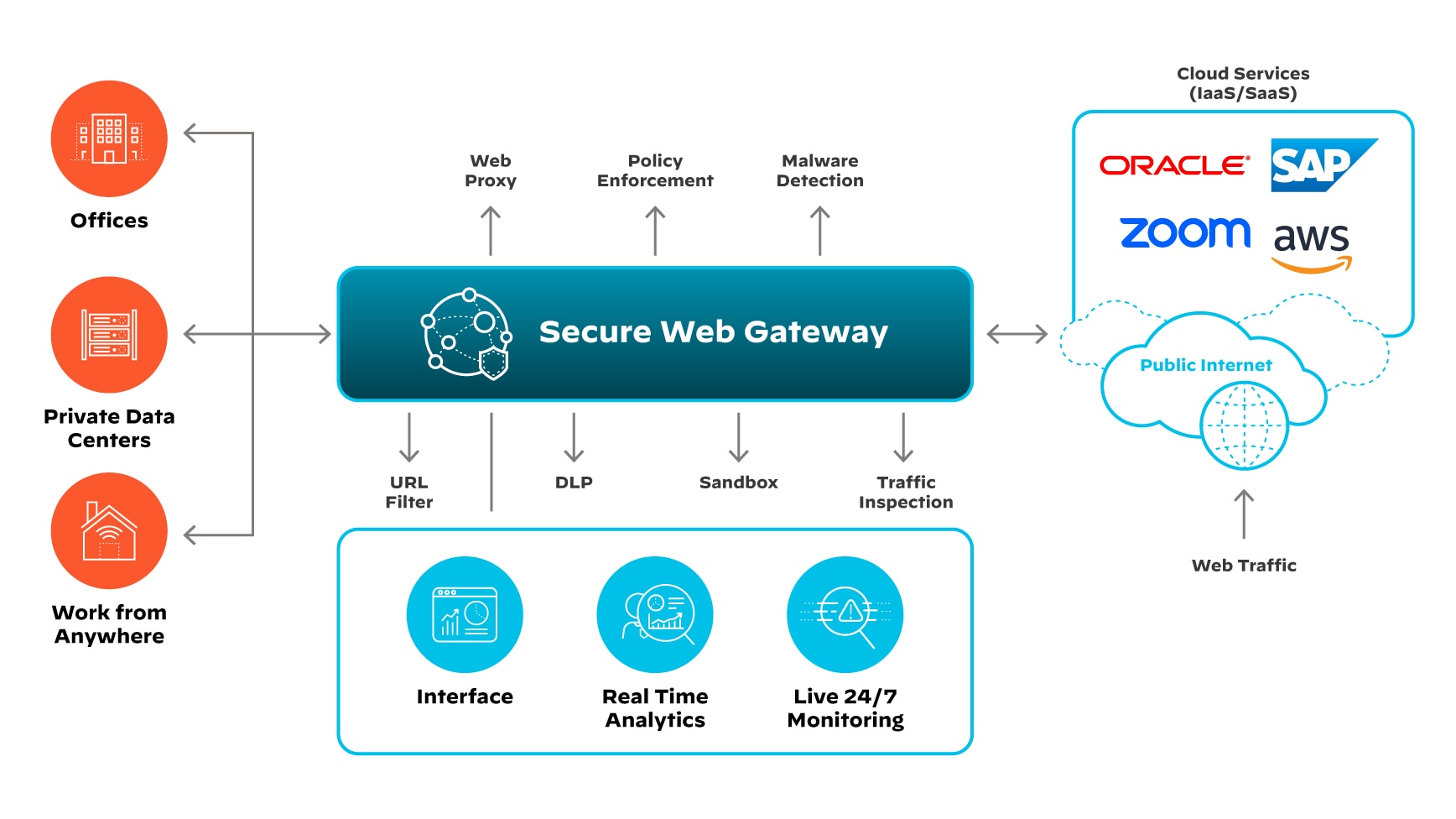

Wie funktioniert ein SWG?

Ein Secure Web Gateway befindet sich zwischen Benutzern und dem Internet, filtert den ein- und ausgehenden Datenverkehr und setzt Nutzungs- und Sicherheitsrichtlinien durch.

Zu den wichtigsten Leistungsmerkmalen eines SWG zählen:

- URL Filtering

- Malwareschutz und Threat Prevention

- Anwendungskontrollen

SWGs sind dafür konzipiert, den Fluss von Daten zwischen dem Netzwerk und dem Internet zu regulieren.

SWGs lassen sich vielerorts bereitstellen, unter anderem:

- auf physischen Servern

- auf cloudbasierten virtuellen Maschinen oder über entsprechende Services

- als Softwareanwendungen

Secure Web Gateways untersuchen den Datenverkehr, der zwischen Clientgeräten und dem Internet fließt. Jede Webanfrage vom Client wird zunächst an das SWG geleitet, das als eine Art Pförtner (oder im Fachjargon „Gateway“) fungiert, den Benutzer authentifiziert und die Anfrage untersucht, um sicherzustellen, dass sie gegen keine der Nutzungsrichtlinien verstößt. Erst, wenn die Anfrage vom SWG als sicher und akzeptabel eingestuft wurde, wird sie weitergeleitet. Der eingehende Datenverkehr wird einer ähnlich strengen Prüfung unterzogen, bevor er an den jeweiligen Benutzer weitergeleitet wird.

SWGs schützen Benutzer also vor Onlinebedrohungen und gewährleisten die Einhaltung der geltenden Nutzungsrichtlinien. Als Kontrollstelle für Daten sichern sie den Internetzugriff, indem sie schädlichen Webverkehr und Malware blockieren und Organisationen so vor Datenlecks bewahren.

Warum sind SWGs wichtig?

Secure Web Gateways spielen eine extrem wichtige Rolle beim Schutz von Organisationen vor verdeckten Cyberbedrohungen – insbesondere vor der Einschleusung von Bedrohungen in verschlüsseltem Datenverkehr aus dem Internet – und tragen damit entscheidend zur Reduzierung des Risikos von Betriebs- oder Geschäftsunterbrechungen bei.

In einer digitalen Welt, in der Komplexität und Cyberbedrohungen Organisationen vor immer größere Herausforderungen stellen, sollten SWGs ein integraler Bestandteil jeder Sicherheitsstrategie sein. Cyberkriminelle entwickeln stets neue Taktiken und Techniken, um Sicherheitsmaßnahmen zu umgehen. Zum Beispiel verstecken sie Schadcode auf scheinbar legitimen Websites. Greift ein Benutzer auf eine solche Website zu, können seine Anmeldedaten gestohlen oder Malware in das Netzwerk seiner Organisation eingeschleust werden, wo sie großen Schaden anrichten kann, wenn sie nicht sofort bemerkt wird.

Wenn der Zugriff auf derart gefährliche Websites nicht durch ein robustes Gateway verhindert wird, sind digitale Assets – nicht zuletzt durch die steigende Anzahl an Phishing- und Ransomwareangriffen – erheblichen Risiken ausgesetzt, vom nicht autorisierten Zugriff auf Ressourcen über Datendiebstahl bis hin zu Unterbrechungen des Geschäftsbetriebs. Organisationen ohne SWG können sich kaum vor Ransomwareangriffen mit schwerwiegenden finanziellen und Imageschäden schützen.

Ein weiterer Punkt, den man bedenken sollte, ist der Einsatz von Verschlüsselung bei der Datenübertragung – der Großteil des Internetdatenverkehrs nutzt heute das HTTPS-Protokoll. Fehlt einer Organisation die nötige SWG-Technologie, um in verschlüsselten Kommunikationskanälen versteckte Bedrohungen zu erkennen, setzt sie sich weiteren Risiken aus.

Vorteile eines SWGs

- Reduziert die Anzahl möglicher Angriffsvektoren, die von Hackern ausgenutzt werden könnten, und somit auch die externe Angriffsfläche.

- Unterstützt Organisationen bei der digitalen Transformation, der Migration in die Cloud und der Umstellung auf neue Arbeitsmodelle.

- Ermöglicht mobilen Mitarbeitenden sicheren Zugriff auf das Internet, auf SaaS-Anwendungen und auf die nötigen Onlineressourcen.

- Schützt für den IT-Betrieb wichtige Internetverbindungen, zum Beispiel für Server oder Headless-Geräte.

- Stärkt die Cybersicherheitsinfrastruktur durch den Schutz kritischer Daten und Betriebsprozesse mit Internetverbindung.

Leistungsmerkmale von SWGs

URL Filtering

Mit URL Filtering lässt sich der Zugriff auf Websites kontrollieren, um zu vermeiden, dass Benutzer auf unangemessene oder schädliche Inhalte zugreifen. Der Internetverkehr wird – nach Analyse der relevanten URL-Kategorie, Benutzer, Gruppen oder Geräte – als zugelassen, abgelehnt, schädlich oder unbekannt/verdächtig und als niedriges, mittleres oder hohes Risiko eingestuft. Damit können Administratoren ihre Netzwerke besser vor webbasierten Bedrohungen wie Phishing, Malware, Ransomware und C2-Angriffen schützen und haben einen Überblick über den Zugriff auf riskante Websites.

Threat Prevention

Threat Prevention nutzt Intrusion-Prevention-Funktionen, um die Ausnutzung von Sicherheitslücken in Software oder Webanwendungen durch Injection-Angriffe, Exploits oder schädliche C2-Kommunikation zu verhindern. Mit fortgeschrittener Threat Prevention lassen sich auch anomale Paket- und Datenverkehrsmuster erkennen und der Einsatz von Hacking-Tools für Webangriffe stoppen.

Anwendungskontrollen

Hiermit können Administratoren granulare, auf Benutzer-ID basierte Zugriffskontrollen für Websites erstellen, um die Nutzung bestimmter Webanwendungen, App-Funktionen oder Widgets einzuschränken oder zu unterbinden, Daten zu schützen und das Sicherheitsniveau der Organisation zu stärken.

Data Loss Prevention (DLP)

DLP sorgt dafür, dass kritische oder sensible Informationen das Organisationsnetzwerk nicht verlassen. Indem es die Datenübertragung überwacht und auf Verstöße gegen strenge Compliancevorschriften und Branchenstandards prüft, wirkt es fahrlässigem Verhalten entgegen und schützt die Organisation somit vor Datenpannen.

Antivirus und Malwareschutz

Antivirustools wurden dafür konzipiert, schädliche Software wie Viren, Trojaner, Würmer, Spy- und Adware zu erkennen, zu entfernen und in Zukunft von vornherein zu blockieren. Sie nutzen signaturbasierte Scans, um die Geräte von Endbenutzern in Echtzeit vor Viren zu schützen.

Lösungen für den Malwareschutz scannen und blockieren schädliche Dateien aus dem Internet. Sie nutzen Netzwerk-Sandboxing, um Webinhalte auf Malware zu untersuchen und das von dateilosen Angriffen oder von unbekannten schädlichen ausführbaren Dateien ausgehende Risiko zu minimieren.

DNS-Sicherheit

Angreifer nutzen DNS aus, um robuste C2-Kommunikationskanäle aufzubauen, Hosts im Unternehmensnetzwerk über das Internet anzugreifen, Distributed-Denial-of-Service(DDoS)-Angriffe durchzuführen und in einigen Fällen sogar, um die Kontrolle über fremde Domains zu übernehmen und deren rechtmäßige Eigentümer in ein schlechtes Licht zu rücken. DNS-Sicherheitstools sind darauf ausgerichtet, diese Arten von Angriff zu identifizieren und zu blockieren.

HTTPS-Analyse

Bei der HTTPS-Analyse wird der mit SSL verschlüsselte Datenverkehr, der durch das Gateway geleitet wird, untersucht und gesichert. Sie nutzt den öffentlichen Schlüssel des Absenders, um die Daten zu entschlüsseln, inspiziert und sichert sie, verschlüsselt sie erneut und schickt sie dann weiter.

Häufige Herausforderungen bei der SWG-Bereitstellung

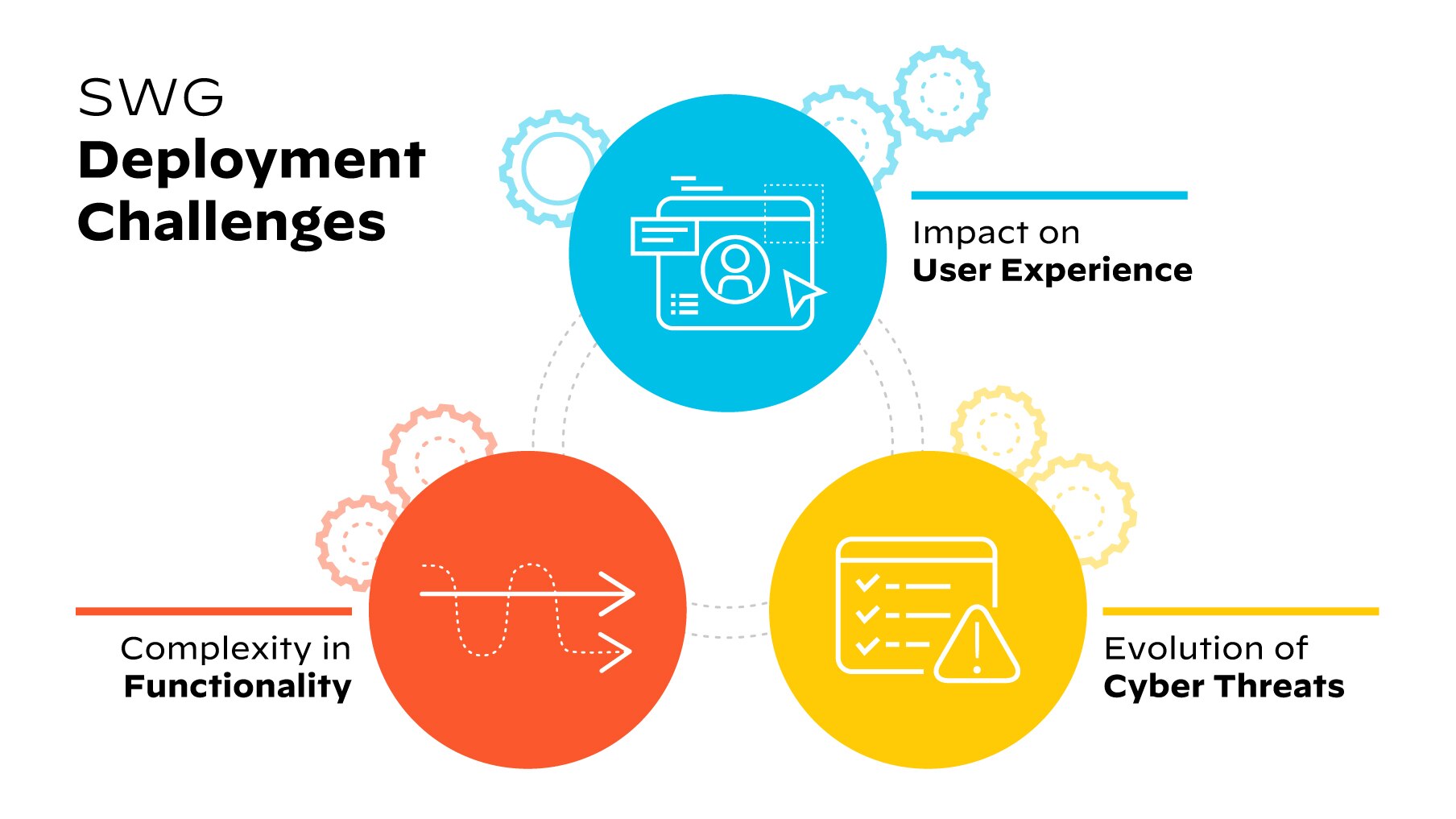

Komplexer Funktionsumfang

Eine häufige Herausforderung bei der SWG-Bereitstellung ist die Komplexität. Ein separat implementiertes SWG kann leicht zu einem weiteren Punktprodukt in einem uneinheitlichen Sicherheits-Stack werden, das den Verwaltungsaufwand mehr steigert als das Sicherheitsniveau.

Doch ein nativ mit bereits vorhandenen ähnlichen Sicherheitslösungen – wie zum Beispiel mit SASE (Secure Access Service Edge) – integriertes SWG kann dafür sorgen, dass Sicherheitsteams einen noch besseren Überblick über ihre IT-Umgebung erhalten und sie von zentraler Stelle aus verwalten und Maßnahmen und Richtlinien leichter implementieren können.

Auswirkungen auf die Benutzererfahrung

Der Schutz des Internetdatenverkehrs über eine konventionelle On-Premises-Infrastruktur kann die Benutzererfahrung beeinträchtigen. Wenn der gesamte Internetdatenverkehr über ein zentrales Rechenzentrum umgeleitet werden muss, verschlechtert die resultierende Latenz in der Regel die Leistung und die Benutzererfahrung. Das kann die Produktivität so sehr behindern, dass frustrierte Benutzer Sicherheitskontrollen umgehen oder sogar deaktivieren.

Die Evolution der Bedrohungslandschaft

Die Tatsache, dass Cyberbedrohungen immer zahlreicher, vielfältiger und raffinierter werden, stellt IT-Teams vor eine weitere große Herausforderung. Hacker schleusen beispielsweise schädliche Inhalte in legitime SaaS-Plattformen ein, nutzen Phishingkits, um Angriffe zu skalieren, und führen Man-in-the-Middle-Angriffe aus, um Anmeldedaten zu stehlen. Je innovativer Cyberkriminelle werden, desto wirkungsloser sind herkömmliche SWG-Lösungen, die sich auf Hashes, statische Signaturen und das Offline-Crawling von Webinhalten stützen.

Wie lassen sich mit SWGs Nutzungsrichtlinien durchsetzen?

Ein Secure Web Gateway kann Benutzer mit verschiedenen Methoden authentifizieren, zum Beispiel mit Single Sign-On (einmaligem Anmelden, SSO) oder mit der traditionellen Kombination aus Benutzername und Kennwort. Das SWG nutzt die dadurch bestätigte Identität des Anwenders, um benutzerspezifische Zugriffskontrollen durchzusetzen. Wenn ein Anwender zum Beispiel versucht, auf eine von Hackern genutzte Website zuzugreifen, identifiziert das SWG diesen Anwender und beschränkt den Zugriff entsprechend: Es blockiert vielleicht einen gewöhnlichen Benutzer, gewährt aber einem Mitglied des Cybersicherheitsteams Zugriff, damit das Team die Website für seine Recherchen nutzen kann.

Unternehmen legen oft Nutzungsrichtlinien fest, die den Umfang akzeptabler Onlineaktivitäten definieren und den Zugang zu bestimmten Websites (die vielleicht Glücksspiele oder Pornografie enthalten) einschränken.

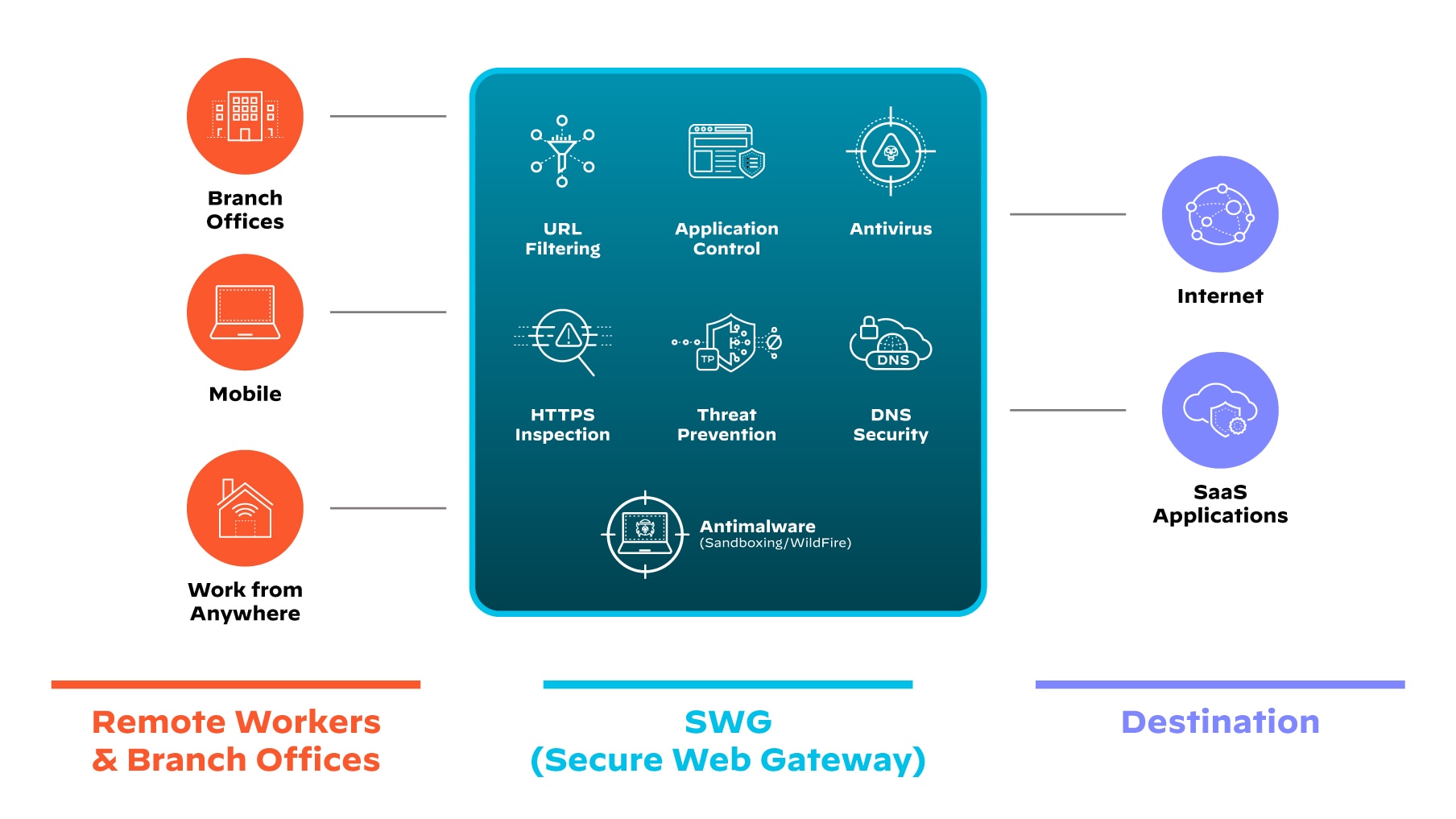

Welchen Schutz bieten SWGs mobilen Mitarbeitenden und Filialen?

Cloudgestützte SWGs eignen sich besonders gut zum Schutz mobiler Teams, weil sie als Vermittler zwischen weltweit verteilten Benutzern und dem Internet agieren. Filialen ohne Rechenzentrum oder On-Premises-SWG profitieren auch von einem solchen cloudbasierten Modell, weil der Internetdatenverkehr nicht mehr über ein möglicherweise weit entferntes Rechenzentrum geleitet werden muss.

In der Vergangenheit wurden SWGs als On-Premises-Webproxys bereitgestellt, um Datenverkehr von Filialen und Remotebenutzern über spezielle IPsec-Tunnel oder virtuelle private Netzwerke (VPNs) zu leiten. Diese vor der Cloud-Ära entwickelten SWGs basieren jedoch auf einer Hub-and-Spoke-Architektur, die für moderne verteilte Netzwerke ungeeignet ist.

Wie gewährleisten Sie mithilfe von SWGs die Compliance mit gesetzlichen Auflagen?

Secure Web Gateways spielen bei der Einhaltung gesetzlicher Compliancevorschriften in diversen Branchen eine kritische Rolle – zum Beispiel im Gesundheits- und Finanzwesen, wo besonders sensible Daten verarbeitet und strenge Auditanforderungen erfüllt werden müssen. Mit einem Proxy und DLP-Funktionen lässt sich der Datenverkehr leichter auf mögliche Datenlecks oder das nicht autorisierte Teilen sensibler Kundendaten und somit die Einhaltung gesetzlicher Standards prüfen.

In Hinblick auf gesetzliche Vorschriften wie der europäischen Datenschutz-Grundverordnung (DSGVO) bieten SWGs und DLP die nötigen Kontrollen, um die Daten der Bürger und Bürgerinnen der EU hinreichend zu schützen. Diese sorgen dafür, dass Daten gemäß den jeweiligen regionalen Anforderungen verarbeitet und übertragen werden, um einen Verstoß gegen Vorgaben zum Datenspeicherort zu vermeiden.

Außerdem sind die von SWGs erfassten Protokolle und Berichte bei Audits extrem nützlich, da sie den Verlauf sämtlicher Datenübertragungen, Websitezugriffe und möglicher Sicherheitsvorfälle im Detail darlegen und genutzt werden können, um die Einhaltung gesetzlicher Auflagen zu belegen. Darüber hinaus sind die granularen Zugriffskontrollen für Anwendungen, die ein SWG bietet, besonders für die Branchen wichtig, die strenge Anforderungen an SaaS-Anwendungen erfüllen müssen.

Ein weiterer Compliancevorteil ist die Anpassungsfähigkeit von SWGs, denn sie lassen sich so einrichten, dass sie strenge branchen- oder standortspezifische Vorschriften zum Datenzugriff, zur Datenspeicherung und zur Datenverarbeitung erfüllen.

Letztens unterstützen regelmäßig aktualisierte SWGs Organisationen dabei, mit neuen oder sich ändernden Complianceanforderungen mitzuhalten. Denn mit einem SWG und einer Compliancestrategie, die auf dem neuesten Stand sind, sind Organisationen flexibler und können schneller reagieren.

SWGs und Firewalls im Vergleich

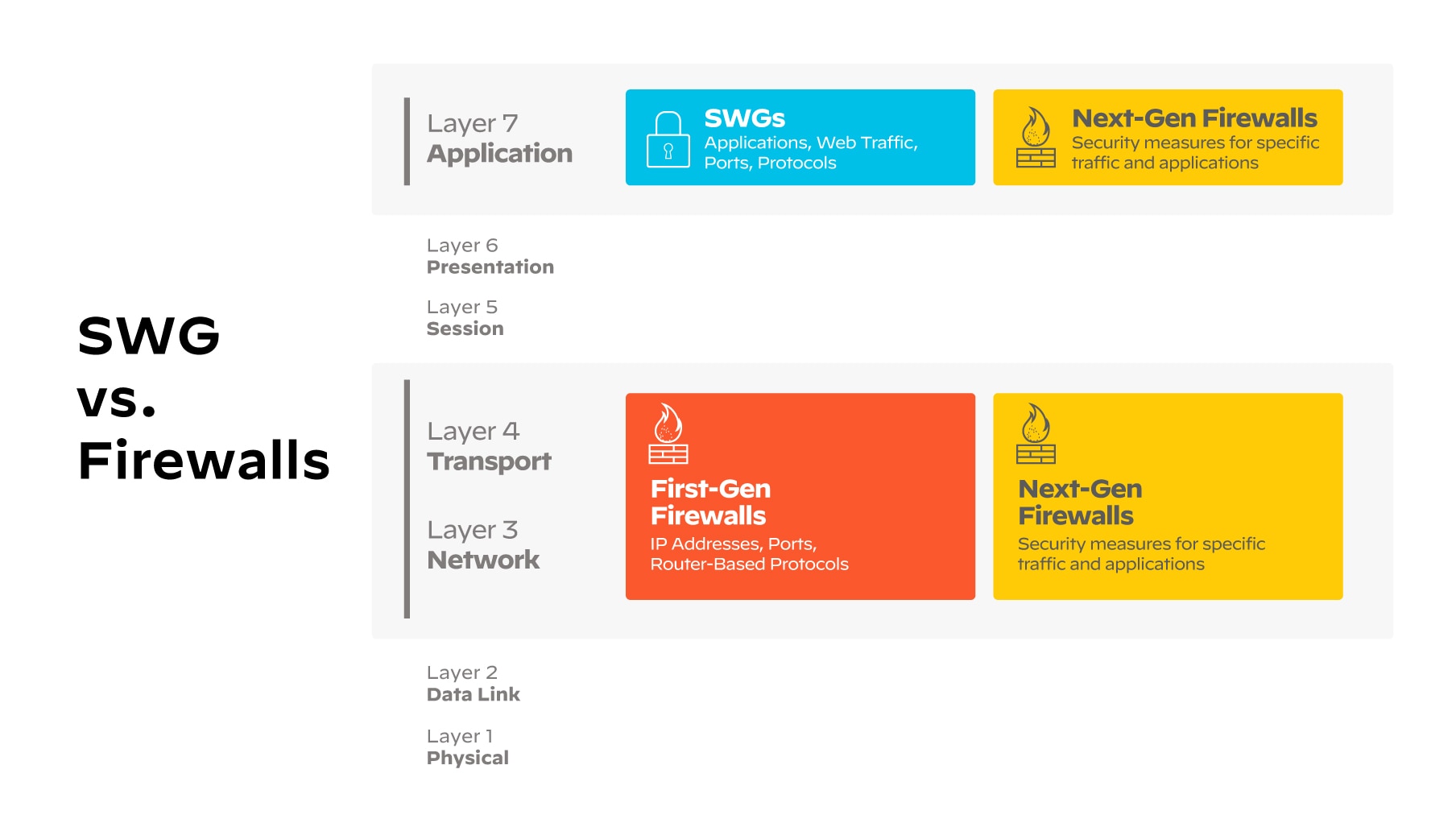

Während Firewalls vor allem Inspektionen auf der Netzwerkebene durchführen, inspizieren SWGs Inhalte sehr detailliert auf der Anwendungsebene. Doch obwohl SWGs modernere Funktionen bieten, sollten sie Firewalls nicht ersetzen, sondern vielmehr ergänzen.

Firewalls und SWGs spielen unterschiedliche, aber gleichermaßen wichtige Rollen in der Netzwerksicherheit. Firewalls der ersten Generation prüfen auf Layer 3 und Layer 4 spezifische Netzwerkeparameter wie IP-Adressen, Ports und routerbasierte Protokolle, um zu ermitteln, ob es sich um legitime Datenpakete handelt.

Next-Generation Firewalls bieten ein breiteres Funktionsspektrum, das teils der Netzwerk- und Transportebene (Layer 3 und 4) und teils der Anwendungsebene (Layer 7) zuzuordnen ist. Diese Firewalls führen einerseits Analysen auf den unteren Ebenen des OSI-Modells durch, passen ihre Sicherheitsmaßnahmen aber andererseits auch an die verschiedenen Arten von Datenverkehr oder an bestimmte Anwendungen an. Damit decken sie sowohl Grundanforderungen an die Netzwerksicherung als auch anspruchsvollere anwendungsspezifische Aufgaben ab.

Konventionelle SWGs agieren hingegen hauptsächlich auf der Anwendungsebene (Layer 7). Sie inspizieren Anwendungen, den Internetdatenverkehr und ein breiteres Spektrum an Ports und Protokollen als herkömmliche Firewalls. Moderne cloudgestützte SWGs, die als Teil einer Security-Service-Edge(SSE)-Plattform bereitgestellt werden, kombinieren SWG-Funktionen (einschließlich Advanced URL Filtering, SSL-Entschlüsselung, SaaS-Anwendungskontrollen und Advanced Threat Prevention) mit Firewallfunktionen und unterstützen somit einen holistischen Websicherheitsansatz.

SWGs und Proxys im Vergleich

Als SWG-Lösungen zum ersten Mal als eine eigene Kategorie auf dem Sicherheitsmarkt erschienen, wurden die meisten noch von Webproxyanbietern verkauft. SWGs und Webproxys sind jedoch nicht dasselbe. Ein Proxy implementiert eine Netzwerkfunktion; ein SWG ist hingegen eine Sicherheitslösung.

Ein Proxy ist ein dedizierter Computer oder eine spezifische Software, die sich zwischen einem Endclient (wie einem Desktop oder Mobilgerät) und dem Empfänger des von diesem Client ausgehenden Datenverkehrs (wie einer Website, einem Server, einer web- oder cloudbasierten Anwendung) befindet. Der Proxy fungiert sozusagen als Vermittler, der den Datenverkehr untersucht und die IP-Adresse des Clients vor Geräten oder Anwendern am Ziel verbirgt, um dessen Sicherheit und Privatsphäre zu schützen.

Es gibt vorrangig zwei Arten von Proxys: explizite und transparente Proxys. Explizite Proxys müssen auf dem Clientgerät konfiguriert und authentifiziert werden – Benutzer wissen also in der Regel, dass sie da sind. Bei transparenten Proxys ist dies nicht der Fall. Sie bleiben quasi unsichtbar und leiten clientseitige Anfragen weiter, ohne auf dem Clientgerät konfiguriert werden zu müssen. Beide Proxyarten wurden für spezifische Anforderungen konzipiert und bieten verschiedene Vor- und Nachteile für die Cybersicherheit.

Die Evolution von Secure Web Gateways

Secure Web Gateways gibt es seit den späten 1990er Jahren. Seitdem sind das Internet – und die Anzahl webbasierter Bedrohungen – gewachsen und die Notwendigkeit von SWGs entsprechend gestiegen. Je mehr Unternehmen und private Anwender auf das Internet angewiesen sind, desto dringender benötigen sie Lösungen, die den Datenverkehr auf schädliche Webinhalte scannen und diese herausfiltern.

In jüngerer Zeit wurden die von traditionellen Secure Web Gateways bereitgestellten Funktionen unter dem neuen Begriff „Secure Service Edge (SSE)“ zusammengefasst. SSE wurde entwickelt, um den Zugriff auf über das Internet erreichbare Anwendungen durch ein SWG zu optimieren. Zudem unterstützt SSE auch den sicheren Zugriff auf private Anwendungen (der früher meist über VPN-Tunnel erfolgte) durch die großflächige Bereitstellung von sicheren Verbindungen mit Zero-Trust-Netzwerkzugriff (ZTNA).

Später wurden auch traditionell von Cloud Access Security Brokers (CASBs), Data Loss Prevention (DLP) und Firewall-as-a-Service (FWaaS) bereitgestellte Funktionen in SSE integriert, um Kunden eine umfassende Sicherheitslösung zu bieten.

Schließlich kamen Netzwerklösungen wie softwaredefinierte Wide Area Networks (SD-WANs) hinzu. Durch diese Kombination aus SSE und SD-WAN entstand ein neues Framework, nämlich Secure Access Service Edge (SASE).

Mit SASE sind wir beim aktuellen Stand in der Evolution des SWG angelangt. Die hier beschriebene Entwicklung zeigt einen Trend hin zu einem umfassenden, integrierten Ansatz für Cybersicherheit und Netzwerkmanagement auf einer einzigen Plattform.

Die Zukunft von Secure Web Gateways

Wir gehen davon aus, dass cloudbasierte Bereitstellungsmodelle und KI-Unterstützung die Zukunft von SWGs prägen werden, da Unternehmen immer mehr Skalierbarkeit und Cyberresilienz benötigen werden, um die Herausforderungen der kommenden Jahre zu meistern.

Die ersten SWGs wurden auf On-Premises-Webproxys aufgesetzt, die sich auf dem Campus, am Hauptsitz, oder im Rechenzentrum einer Universität, eines Unternehmens oder einer anderen Organisation befanden. Dieses Modell eignete sich für eine Zeit, in der Teams hauptsächlich im Büro arbeiteten, doch als mobiles Arbeiten zur neuen Norm wurde und die Nutzung cloudbasierter SaaS-Anwendungen zunahm, war es plötzlich nicht mehr tragbar, den gesamten Internetdatenverkehr über einen zentralen Standort zu leiten.

Viele SWG-Anbieter sind mittlerweile von On-Premises-Webproxys auf cloudbasierte Proxys umgestiegen. Diese sind besonders für Organisationen mit einer ausgereiften Proxyarchitektur oder zur Einhaltung von Complianceanforderungen nützlich, doch auch Unternehmen, die nicht unbedingt Proxys benötigen, nutzen moderne SSE-Lösungen.

Die künstliche Intelligenz (KI) hat die Weiterentwicklung von Secure Web Gateways in den letzten Jahren ebenfalls erheblich beeinflusst. KI leistet einen wichtigen Beitrag zur Bedrohungssuche und zum Sicherheitsbetrieb, indem sie Spear-Phishing-, Multi-Vektor- und viele weitere webbasierte Angriffe inline und in Echtzeit blockiert. KI-gestützte SWGs können umfangreichen Internetdatenverkehr schnell analysieren und dynamische, extrem gut getarnte Bedrohungen effektiv abwehren.

Um ihre Sicherheitsstrategie zukunftsfähig zu gestalten, sollten Organisationen mehr tun, als nur ihr vorhandenes SWG zu aktualisieren. Sie sollten in den nächsten drei bis fünf Jahren auch andere betriebliche Anforderungen angehen, zum Beispiel durch native Integration, einfacheres Management und die Überwachung der digitalen Benutzererfahrung mit AIOps. Die besten Lösungen bieten dynamische Kapazität, elastische Skalierbarkeit, Hochverfügbarkeit und kompromisslose Cybersicherheit und unterstützen Organisationen dabei, den Internetzugriff zu sichern und gleichzeitig ihren Betrieb zu optimieren und immer raffinierteren Webbedrohungen einen Schritt voraus zu bleiben.

Empfehlungen zur Auswahl von SWGs

Bei der Wahl der richtigen SWG-Lösung sollten Sie mehrere kritische Faktoren berücksichtigen.

Erstens: Wählen Sie ein SWG, das mehr als nur Sicherheit bietet, denn eine nahtlose Benutzererfahrung und effizienter, unterbrechungsfreier Zugriff auf Ressourcen sind ebenso wichtig.

Zweitens: Ihr SWG sollte den Betrieb vereinfachen und nicht noch komplexer machen, denn Komplexität steigert das Sicherheitsrisiko. Setzen Sie also auf eine Lösung, mit der Sie die Anzahl Ihrer Benutzeroberflächen, Produkte, Dashboards und Anbieter reduzieren können. Betrachten Sie das SWG als den ersten grundlegenden Schritt hin zu einer einheitlichen, umfassenden SSE/SASE-Plattform. Eine konsolidierte Lösung bietet viele Vorteile, darunter ein zentralisiertes Richtlinienmanagement, das es IT-Sicherheitsteams ermöglicht, den Betrieb zu straffen und sich somit einen besseren Überblick zu verschaffen.

Drittens sollten sie die Wahl eines Anbieters erwägen, der Kunden eine umfassende SASE-Lösung aus einer Hand zur Verfügung stellt; eine Sicherheitsplattform, die verschiedene Services konsolidiert, wie FWaaS, CASB, SWG, ZTNA und SD-WAN.

Indem Sie all diese Dienste von einem einzelnen Anbieter beziehen, können Sie die Anzahl der Managementoberflächen und den Zeitaufwand für die Einarbeitung reduzieren, weil Ihre Teams nicht erst die Nutzung mehrerer neuer Produkte erlernen müssen. Durch diese Straffung lässt sich außerdem die betriebliche Effizienz steigern.

Weitere Faktoren, die Sie berücksichtigen sollten, sind:

- Skalierbarkeit und Anpassungsfähigkeit, um zukünftige Bedrohungen stoppen zu können

- der Ruf und die Erfahrung des Anbieters

- Qualität des Kundensupports