IoT-Geräte sind das schwächste Glied im Netzwerk

Überwachungskameras in Büros, Bildgebungsgeräte für Patienten in Krankenhäusern, Roboter in Fertigungsunternehmen, HVAC-Überwachungssysteme für Gebäude, vernetzte Autos und Transportmittel, Geldautomaten und Kassensysteme – sie alle gehören zum Internet der Dinge (IoT).

Unternehmen nutzen täglich mit Netzwerken verbundene Geräte, die Daten austauschen, doch IoT-Geräte sind nicht auf eine sichere Nutzung ausgelegt. Sie sind das schwächste Glied Ihres Netzwerks, das Angreifer leicht ausnutzen können. Angesichts der zunehmenden Sicherheitsrisiken und -herausforderungen des IoT reichen herkömmliche Sicherheitsmaßnahmen einfach nicht mehr aus. Die Frage ist also: Was ist IoT-Sicherheit und wie setzen Sie sie effektiv ein?

Schützen Sie Ihr Netzwerk vor IoT-Angriffen

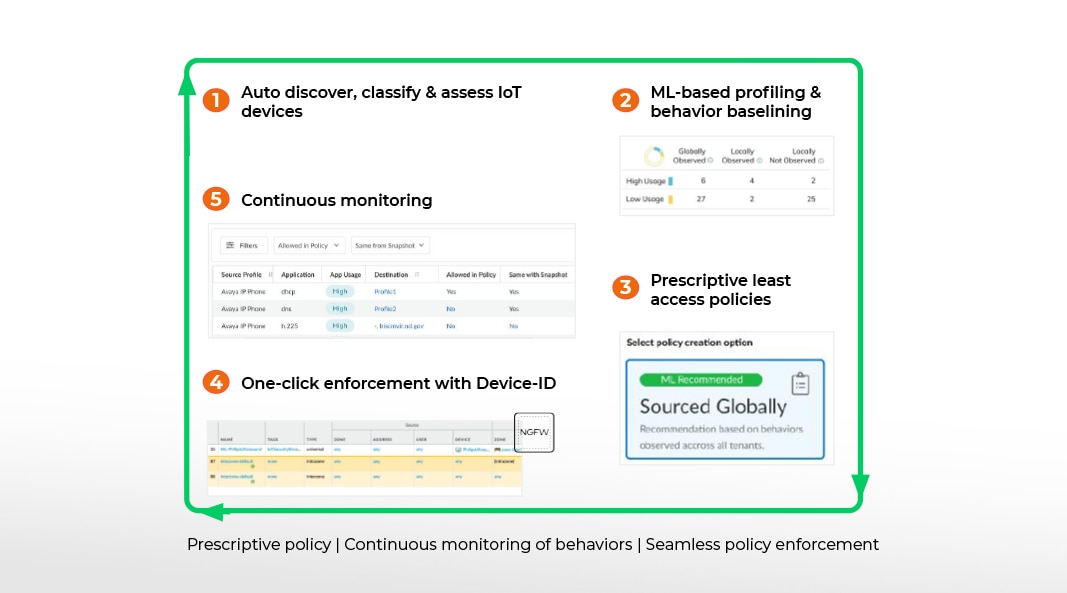

Für den Schutz Ihrer IoT-Geräte in allen fünf Phasen des IoT-Sicherheitslebenszyklus muss eine IoT-Sicherheitslösung die folgenden Funktionen bieten:

Schützen Sie alle mit dem Netzwerk

verbundenen IoT-Geräte

Glauben Sie nichts ungeprüft. Validieren Sie alles.

Herkömmliche Schutzsysteme am Netzwerkperimeter können das Volumen und die Vielzahl der mit dem Netzwerk verbundenen Geräte kaum stemmen und die meisten IoT-Sicherheitslösungen bieten keine Abhilfe für die Herausforderungen, denen Sicherheitsteams gegenüberstehen. Überlassen Sie den damit einhergehenden Aufwand IoT Security – es findet alle Geräte, bewertet alle bekannten Risiken, beobachtet das Benutzer- und Geräteverhalten und sichert jede digitale Transaktion.

Warum?

Sicherheitslösungen sind in der Regel auf den Endpunkt abgestimmt. „Smart“-Geräte jedoch akzeptieren keine Endpunktagenten, auch wenn Sie Angreifern zugängliche Touchpoints bieten. Sie können also nicht geschult werden und man kann ihnen nicht vertrauen. Stattdessen muss ein holistischer Lebenszyklusansatz für jedes einzelne Ihrer IoT-Geräte herangezogen werden, um für ein sicheres IoT-Netzwerk zu sorgen.

Unser Ansatz

- Identifizierung sämtlicher Geräte

- Bewertung von Geräterisiken

- Durchsetzung von datenbasierten Richtlinien

- Abwehr bekannter Bedrohungen

- Überwachung des Geräteverhaltens zur Abwehr unbekannter Bedrohungen

Indem wir den Überblick über die Risiken für jedes Gerät im Laufe seines Lebenszyklus behalten, können wir entsprechende Maßnahmen einleiten, um Ihr Unternehmen zuverlässig mit Zero Trust zu schützen.

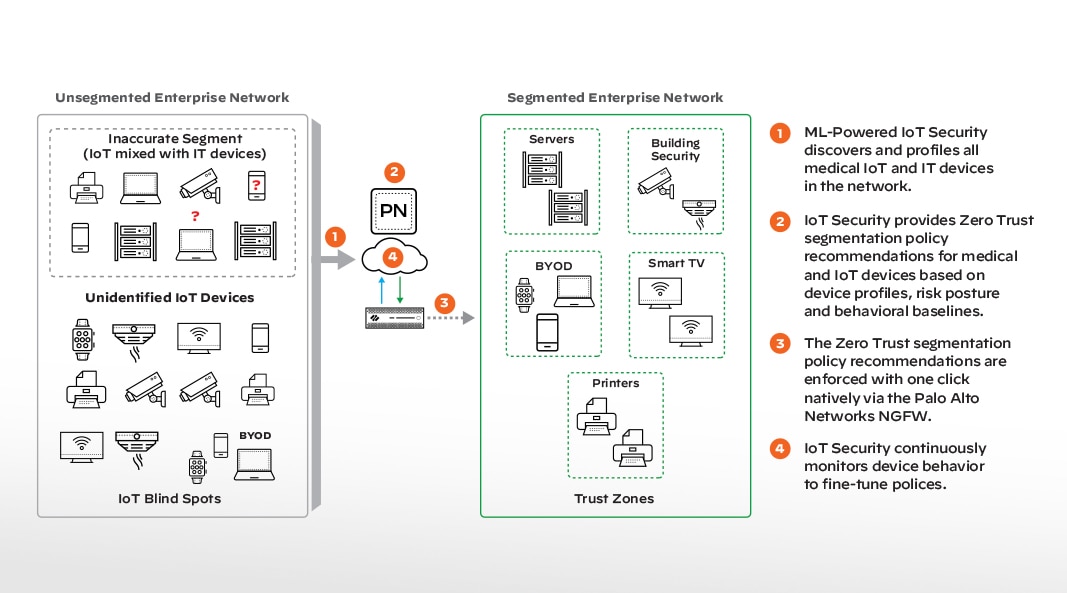

Beseitigung der toten Winkel einer NAC-Lösung

Segmentieren Sie IoT-Geräte souverän und wenden Sie Zero-Trust-Richtlinien an, um netzwerkweit und ohne blinde Flecken dieselben Richtlinien für die Netzwerkzugriffskontrolle anzuwenden und so Angriffe und die Ausbreitung von Bedrohungen im Netzwerk zu verhindern. Nutzen Sie detaillierte Profile und Bewertungen Ihrer verwalteten und nicht verwalteten Geräte, um eine sinnvolle Segmentierung vorzunehmen und Ihre Richtlinien konsequent durchzusetzen.

Warum?

Blinde Flecken durch nicht verwaltete Geräte im Netzwerk sind weiterhin eine der größten Herausforderungen für IT- und Netzwerksicherheitsteams, da nicht verwaltete IoT-Geräte 30 % aller Geräte in Unternehmensnetzwerken ausmachen. Herkömmliche agentenbasierte Lösungen für den Endpunktschutz sind nicht in der Lage, IoT-Geräte zu erfassen und zu verwalten, die nötigen Kontextinformationen bereitzustellen und erwartete Verhaltensmuster zu erkennen. Doch genau diese Faktoren sind für eine detaillierte Risikobewertung, effektives Bedrohungsmonitoring in Echtzeit und somit für den wirksamen Schutz dieser anfälligen Geräte erforderlich.

Unser Ansatz

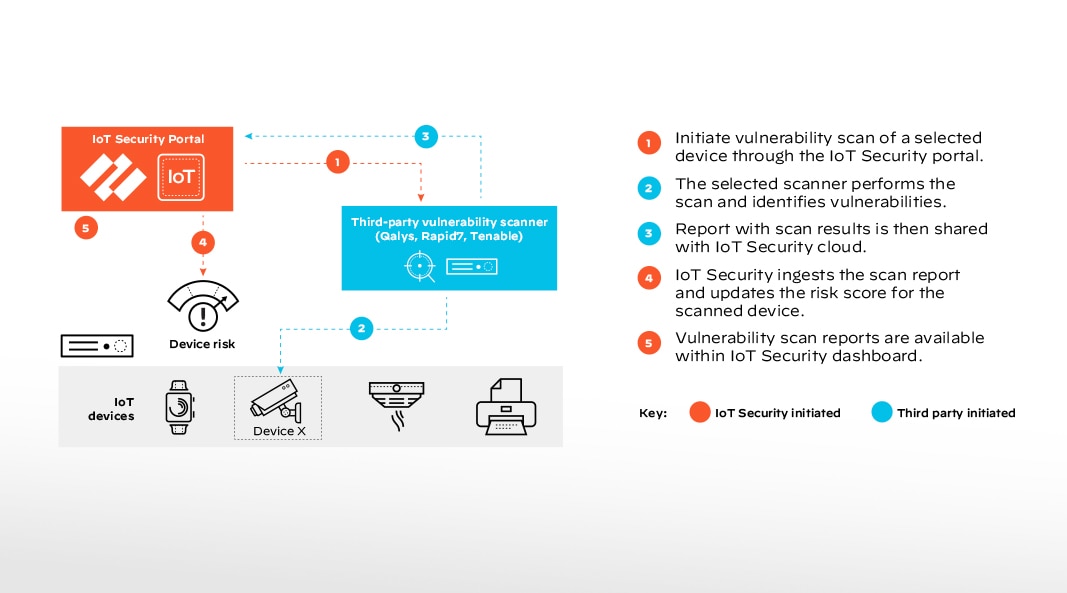

Ohne IoT-Transparenz ist das Schwachstellenmanagement unzureichend

Schützen Sie sich vor Geräteschwachstellen, die Ihre Lösung für das Sicherheitslückenmanagement nicht erkennen kann, und vor Sicherheitslücken in nicht verwalteten Geräten. Mit IoT Security erhalten Sie eine realistische Bewertung des Geräterisikos, die sowohl passiv als auch aktiv erkannte Sicherheitslückendaten für verwaltete und nicht verwaltete Geräte berücksichtigt.

Warum?

Effektives Schwachstellenmanagement erfordert eine umfassende und präzise Schwachstellenanalyse aller vernetzten Geräte im Unternehmen. Werden IoT-Geräte nicht in diese Analyse miteinbezogen, entstehen erhebliche tote Winkel, die eine genaue Bewertung des Sicherheitsrisikos des Unternehmens erschweren. IoT-Geräte bilden einen schnell wachsenden Anteil aller Geräte in Unternehmensnetzwerken und werden oft mit inhärenten Schwachstellen geliefert, weisen nur schwache integrierte Sicherheitsmaßnahmen vor und werden aufgrund von veralteten Patches und Betriebssystemen im Laufe ihres Lebenszyklus anfällig.

Unser Ansatz

- detaillierte IoT- und IoMT-Gerätetransparenz sowie Kontextinformationen durch passiv erfasste Gerätedaten,

- die Fähigkeit, aktive Scans für ausgewählte IoT-Geräte durchzuführen – zusätzlich zur passiven Überwachung,

- ein Security Portal für einen umfassenden Überblick über alle Schwachstellen,

- die Fähigkeit, Scanergebnisse zu Schwachstellen zu verarbeiten und die Bewertung des Geräterisikos im Dashboard von IoT Security zu aktualisieren.

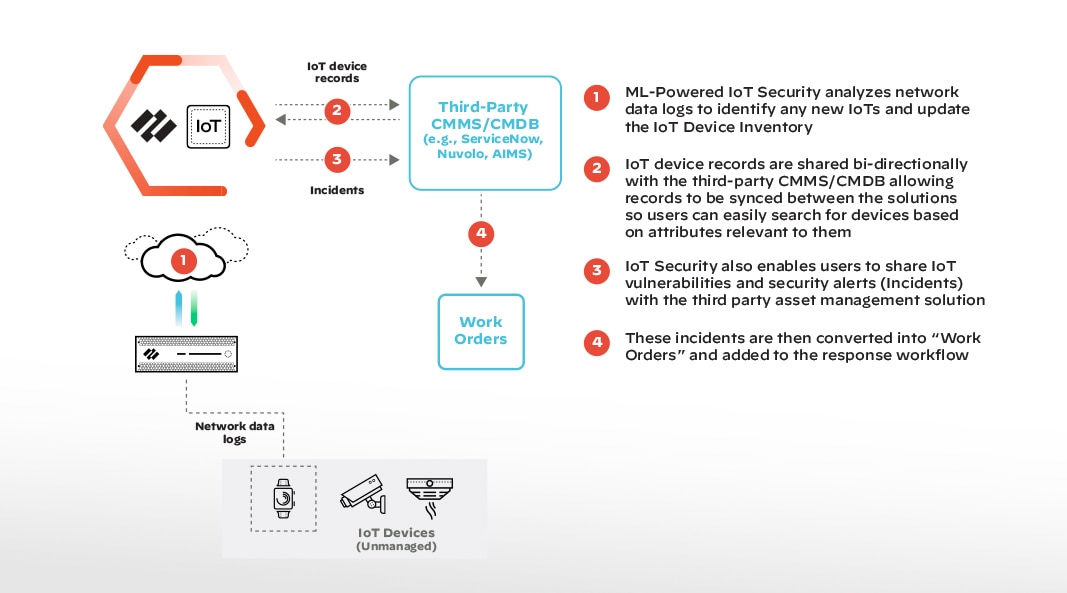

Gerätenutzung und ‑inventarisierung

Mit erweiterter IoT-Gerätesicherheit können Unternehmen ein statisches Assetverzeichnis dynamisch gestalten, mit umfassender Transparenz, besseren Kontextinformationen, Nutzungseinblicken und präziserer Standorterkennung.

Warum?

Viele Unternehmen haben mit den Auswirkungen von ungeschützten, mit dem Netzwerk verbundenen Geräten zu kämpfen, vor allem in den Bereichen Kapitalplanung, Umsatz, Services und Betriebsprozesse, da es an einer umfassenden Transparenz für IT-, IoT-, OT- und medizinische Geräte mangelt.

Unser Ansatz

Gesundheitswesen

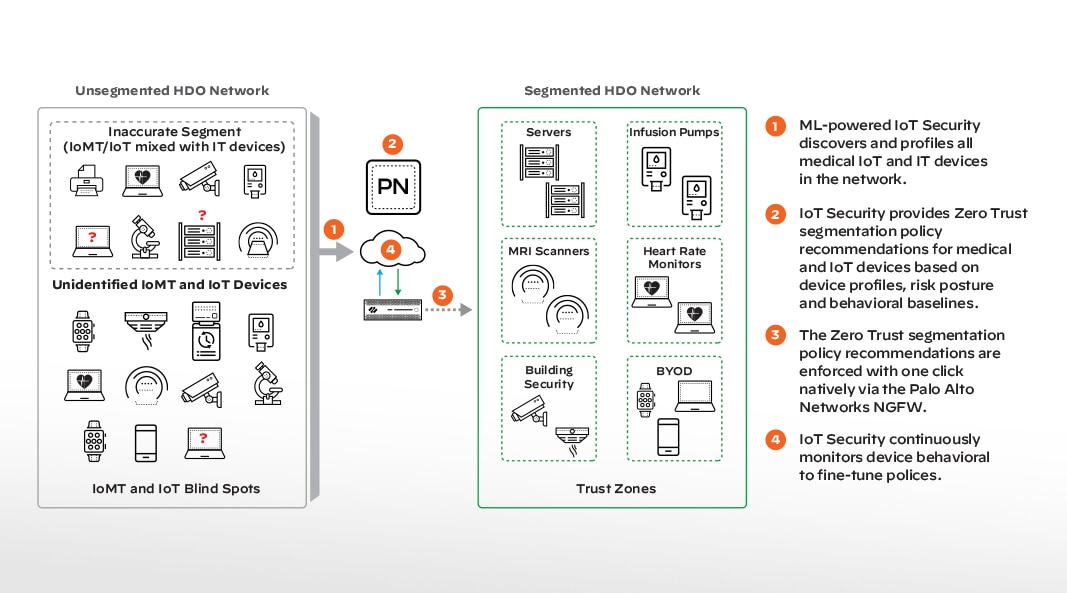

Nicht verwaltete IoT-, OT- und medizinische Geräte machen mehr als 50 % der Geräte in Krankenhausnetzwerken aus. Gesundheitsdienstleister sind für die Patientenversorgung auf diese Geräte angewiesen, doch viele der Geräte weisen Schwachstellen auf, die Versorgungsabläufe gefährden.

Warum?

Medizinische Geräte, die mit dem Netzwerk verbunden sind, werden oft bereits mit Sicherheitslücken geliefert, laufen mit nicht verwalteten Betriebssystemen, sind nur schwer zu patchen und ermöglichen keine verschlüsselte Datenübertragung. Unit 42 stellte fest, dass bei 72 % der Gesundheitsdienstleister IT- und IoMT-Geräte dasselbe VLAN nutzen. Das erleichtert es Angreifern, sich von einer Geräteart auf die andere auszubreiten und vergrößert so die Angriffsfläche. Das ist mit einem erheblichen Arbeitsaufwand für Sicherheitsteams verbunden, die weder alle Geräte überwachen noch ihre Abläufe skalieren, Prioritäten festlegen oder Risiken minimieren können.

Unser Ansatz

- alle IoMT- und anderen nicht verwalteten Geräte schnell und präzise erkennen, darunter auch nie zuvor gesehene Geräte,

- per Crowdsourcing erfasste Daten nutzen, um ungewöhnliche Aktivitäten festzustellen, und

- Risiken kontinuierlich analysieren sowie Empfehlungen zu Richtlinien für vertrauenswürdiges Verhalten generieren, um den Sicherheitsstatus zu verbessern.

Andere IoT-Sicherheitslösungen können nicht mithalten

Kunden

North Dakota IT

Das Team von NDIT hatte sofort eine Übersicht über Hunderttausende von Geräten, die mit seinem Netzwerk verbunden waren – darunter viele, die nun erstmals sichtbar waren.

„Was mir als CTO den Schlaf raubt, sind die unbekannten Risiken. IoT Security sorgt für Transparenz und versetzt uns in die Lage, diese Risiken angemessen zu handhaben.“

Chief Technology Officer, NDIT

Das Team von NDIT hatte sofort eine Übersicht über Hunderttausende von Geräten, die mit seinem Netzwerk verbunden waren – darunter viele, die nun erstmals sichtbar waren.

„Was mir als CTO den Schlaf raubt, sind die unbekannten Risiken. IoT Security sorgt für Transparenz und versetzt uns in die Lage, diese Risiken angemessen zu handhaben.“

Chief Technology Officer, NDIT

Das Team von PAN konnte innerhalb weniger Tage das Risiko bewerten und Tausende von Geräten schützen, ohne zusätzliche Hardware im Netzwerk zu installieren.

„Wir haben nun auf einer einzigen Plattform eine Übersicht über alle Geräte. Wenn wir einen neuen IT-Standort hinzufügen, sehen wir die IoT-Geräte sofort.“

Director, Network Infrastructure, Palo Alto Networks

Die Bereitstellung im WCC gelang ohne Ausfallzeiten oder Störungen und gipfelte in einer umfassenden Übersicht über den gesamten Datenverkehr von und zu allen Geräten, innerhalb und außerhalb des Netzwerks.

„Wir haben viel Licht ins Dunkel gebracht … Vorher konnten wir ja nicht sehen, wohin diese Geräte kommunizierten.“

Information Security Manager, Waubonsee Community College

IoT Security fand rasch alle Geräte – auch die bis dato unbekannten – und setzte automatisch Least-Privilege-Sicherheitsrichtlinien durch, um das Netzwerk mit seinen über 2.000 IoT-Geräten umgehend vor Bedrohungen zu schützen.

„Die Tunnelsicherheit hat bei uns oberste Priorität. IoT Security bietet uns eine umfassende Übersicht über alle IoT-Geräte sowie lückenlose Prävention und Richtliniendurchsetzung.“

Director of IT, Avrasya Tüneli