- 1. Wie funktioniert eine paketfilternde Firewall?

- 2. Anwendungsszenarien für paketfilternde Firewalls

- 3. Vorteile von paketfilternden Firewalls

- 4. Herausforderungen von paketfilternden Firewalls

- 5. Arten von paketfilternden Firewalls

- 6. Vergleich von paketfilternden Firewalls mit anderen Sicherheitstechnologien

- 7. Paketfilternde Firewalls – FAQ

- Wie funktioniert eine paketfilternde Firewall?

- Anwendungsszenarien für paketfilternde Firewalls

- Vorteile von paketfilternden Firewalls

- Herausforderungen von paketfilternden Firewalls

- Arten von paketfilternden Firewalls

- Vergleich von paketfilternden Firewalls mit anderen Sicherheitstechnologien

- Paketfilternde Firewalls – FAQ

Was ist eine paketfilternde Firewall?

- Wie funktioniert eine paketfilternde Firewall?

- Anwendungsszenarien für paketfilternde Firewalls

- Vorteile von paketfilternden Firewalls

- Herausforderungen von paketfilternden Firewalls

- Arten von paketfilternden Firewalls

- Vergleich von paketfilternden Firewalls mit anderen Sicherheitstechnologien

- Paketfilternde Firewalls – FAQ

Eine paketfilternde oder Packet Filtering Firewall ist eine Netzwerksicherheitsvorrichtung, die sowohl ein- als auch ausgehende Netzwerkpakete gemäß vorab definierten Regeln filtert.

Die Regeln basieren normalerweise auf IP-Adressen, Portnummern und Protokollen. Die Firewall prüft die Header der Pakete und entscheidet, ob sie einer zulässigen Regel entsprechen; andernfalls blockiert sie das Paket. Der Prozess unterstützt den Schutz von Netzwerken und die Verwaltung des Datenverkehrs, untersucht aber nicht den Paketinhalt auf potenzielle Bedrohungen.

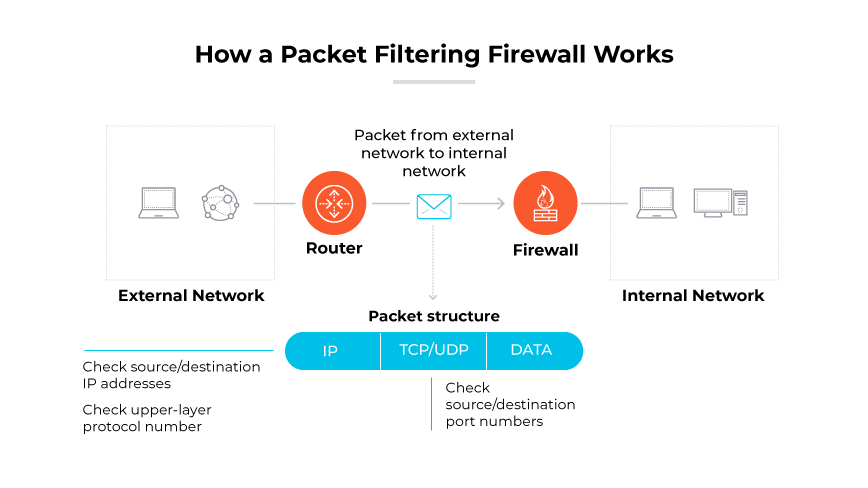

Wie funktioniert eine paketfilternde Firewall?

Diese Art von Firewall führt grundlegende Operationen durch: Sie wendet eine Reihe von vorgegebenen Regeln auf jedes Netzwerkpaket an, das versucht, in das Netzwerk zu gelangen oder es zu verlassen. Diese Regeln werden vom Netzwerkadministrator festgelegt und sind entscheidend für die Aufrechterhaltung der Integrität und Sicherheit des Netzwerks.

Paketfilternde Firewalls verwenden zwei Hauptkomponenten in jedem Datenpaket, um dessen Legitimität zu bestimmen: den Header und die Nutzdaten.

Der Paketheader enthält die Quell- und Ziel-IP-Adresse, die den Ursprung und den beabsichtigten Endpunkt des Pakets verrät. Protokolle wie TCP, UDP und ICMP legen die Regeln für den Weg des Pakets fest. Außerdem prüft die Firewall die Nummern der Quell- und Zielports. Diese sind vergleichbar mit Türen, durch die die Daten eintreten. Bestimmte Flags innerhalb des TCP-Headers, wie z. B. ein Verbindungsanfragesignal, werden ebenfalls überprüft. Die Richtung des Datenverkehrs (eingehend oder ausgehend) und die spezifische Netzwerkschnittstelle (NIC), über die die Daten laufen, werden beim Entscheidungsprozess der Firewall berücksichtigt.

Paketfilternde Firewalls können so konfiguriert werden, dass sie sowohl den eingehenden als auch den ausgehenden Datenverkehr verwalten und so einen bidirektionalen Sicherheitsmechanismus bilden. Auf diese Weise wird ein nicht autorisierter Zugriff von externen Quellen, die auf das interne Netzwerk zuzugreifen wollen, und von internen Bedrohungen, die nach außen zu kommunizieren versuchen, verhindert.

Anwendungsszenarien für paketfilternde Firewalls

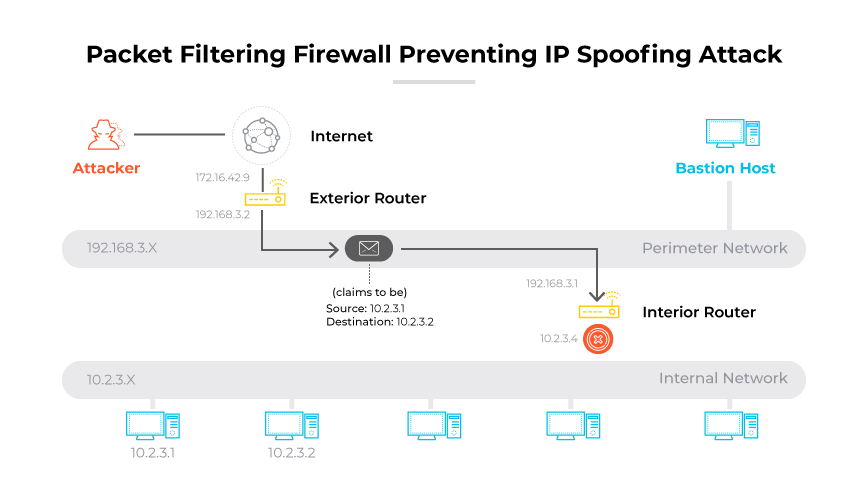

Ein primäres Anwendungsszenario für die paketfilternde Firewall ist die Verhinderung von IP-Spoofing-Angriffen durch die Prüfung der Quell-IP-Adressen eingehender Pakete. Die Firewall stellt sicher, dass die Pakete von erwarteten und vertrauenswürdigen Quellen stammen. Auf diese Weise kann sie Angreifer daran hindern, sich als legitime Instanzen innerhalb des Netzwerks auszugeben. Dies ist besonders wichtig für den Schutz des Netzwerkperimeters.

Darüber hinaus werden paketfilternde Firewalls zur Verwaltung und Rationalisierung des Netzwerkdatenverkehrs eingesetzt. Durch die Einrichtung von Regeln, die die Netzwerkrichtlinien widerspiegeln, können diese Firewalls den Datenverkehr zwischen verschiedenen Subnetzen innerhalb des Unternehmens begrenzen. Dies trägt dazu bei, potenzielle Vorfälle einzudämmen und die Netzwerkressourcen je nach den Bedürfnissen der einzelnen Abteilungen oder nach Sensibilitätsniveau zu segmentieren.

Ein weiteres Anwendungsszenario für paketfilternde Firewalls sind Fälle, in denen es auf Geschwindigkeit und Ressourceneffizienz ankommt. Da sie weniger rechenintensiv sind, können paketfilternde Firewalls den Datenverkehr schnell und ohne großen Aufwand verarbeiten.

Vorteile von paketfilternden Firewalls

Effizienz bei hoher Geschwindigkeit

Einer der Hauptvorteile von paketfilternden Firewalls ist ihre Fähigkeit, schnelle Entscheidungen zu treffen. Da sie auf der Netzwerkebene arbeiten, können sie Pakete auf der Grundlage festgelegter Regeln schnell annehmen oder ablehnen, ohne dass eine detaillierte Paketprüfung erforderlich ist. Dies führt zu einer sehr schnellen Verarbeitung, die einen effizienten Netzwerkdatenverkehr ermöglicht und Engpässe verringert.

Transparenter Betrieb

Paketfilternde Firewalls sind so konzipiert, dass sie für den Endbenutzer transparent sind. Sie arbeiten autonom und wenden Regeln auf den Netzwerkdatenverkehr an, ohne dass ein Eingreifen des Benutzers oder eine Benachrichtigung erforderlich ist, sofern kein Paket blockiert wird. Die Transparenz stellt sicher, dass die Netzwerksicherheitsmaßnahmen weder die Benutzererfahrung beeinträchtigen noch aufwendige Schulungen für die Endbenutzer erfordern.

Kosteneffizienz

Paketfilternde Firewalls sind kosteneffizient. Sie sind häufig in Netzwerkrouter integriert, sodass keine separaten Firewallvorrichtungen erforderlich sind.

Anfängliche Einfachheit und Benutzerfreundlichkeit

Die Benutzerfreundlichkeit galt anfänglich als Vorteil paketfilternder Firewalls. Sie erfordern in der Regel keine komplexe Einrichtung.

Herausforderungen von paketfilternden Firewalls

Begrenzte Protokollierungsfunktionen

Einer der Hauptnachteile von paketfilternden Firewalls sind ihre begrenzten Protokollierungsfunktionen. Diese Systeme protokollieren oft nur wenig detaillierte Informationen über den Netzwerkdatenverkehr, was für Unternehmen, die strengen Datenschutzstandards unterliegen, ein Complianceproblem darstellen kann. Ohne eine umfassende Protokollierung wird es schwieriger, Muster verdächtiger Aktivitäten zu erkennen, sodass Schwachstellen möglicherweise nicht behoben werden.

Mangelnde Flexibilität

Paketfilternde Firewalls sind nicht gerade für ihre Flexibilität bekannt. Sie wurden entwickelt, um bestimmte Informationen wie IP-Adressen oder Portnummern zu überwachen, aber das ist im größeren Kontext des modernen Netzwerkzugriffsmanagements nur ein begrenzter Anwendungsbereich. Fortschrittliche Firewalls bieten mehr Transparenz und Kontrolle und passen sich dynamisch an die sich verändernden Sicherheitsanforderungen an. Paketfilter müssen manuell eingerichtet und gewartet werden.

Weniger Sicherheit

Im Vergleich zu fortschrittlicheren Firewalls sind paketfilternde Firewalls weniger sicher. Sie stützen ihre Filterentscheidungen auf oberflächliche Informationen wie IP-Adressen und Portnummern, ohne den Kontext der Benutzergeräte oder die Anwendungsnutzung zu berücksichtigen. Da sie nicht in der Lage sind, über das Paketäußere hinausgehende Prüfungen vorzunehmen, können sie Nutzdaten, die bösartigen Code enthalten, nicht erkennen oder blockieren. Dadurch werden sie anfällig für Adressfälschung und andere komplexe Angriffe.

Zustandsloser Betrieb

Paketfilternde Firewalls sind grundsätzlich zustandslos. Dies schränkt ihre Fähigkeit ein, vor komplexen Bedrohungen zu schützen. Da sie jedes Paket isoliert behandeln, erinnern sie sich nicht an vergangene Aktionen, was im Hinblick auf die Gewährleistung kontinuierlicher Sicherheit ein Manko darstellt. Die fehlende Zustandssensibilität kann dazu führen, dass Bedrohungen unbemerkt bleiben, wenn die Firewallregeln nicht sorgfältig ausgearbeitet und aktualisiert werden

Komplizierte Verwaltung

Paketfilternde Firewalls sind zwar anfangs sehr benutzerfreundlich, können aber mit zunehmender Größe und Komplexität des Netzwerks schnell schwierig zu verwalten sein. Regelsätze müssen manuell konfiguriert und aktualisiert werden, was die Arbeitsbelastung der Sicherheitsteams und das Risiko menschlicher Fehler erhöht. Der Mangel an Automatisierung beim Management von Bedrohungen und bei der Paketprüfung erschwert es zusätzlich, eine sichere Netzwerkumgebung zu gewährleisten.

Inkompatibilität mit Protokollen

Eine weitere Herausforderung für paketfilternde Firewalls ist die Inkompatibilität mit bestimmten Protokollen. Protokolle, die eine dynamische Portzuweisung oder die Pflege von Statusinformationen erfordern, können Schwierigkeiten bereiten. Diese Einschränkung kann die Nutzung legitimer Services behindern und die Durchsetzung von Sicherheitsrichtlinien erschweren.

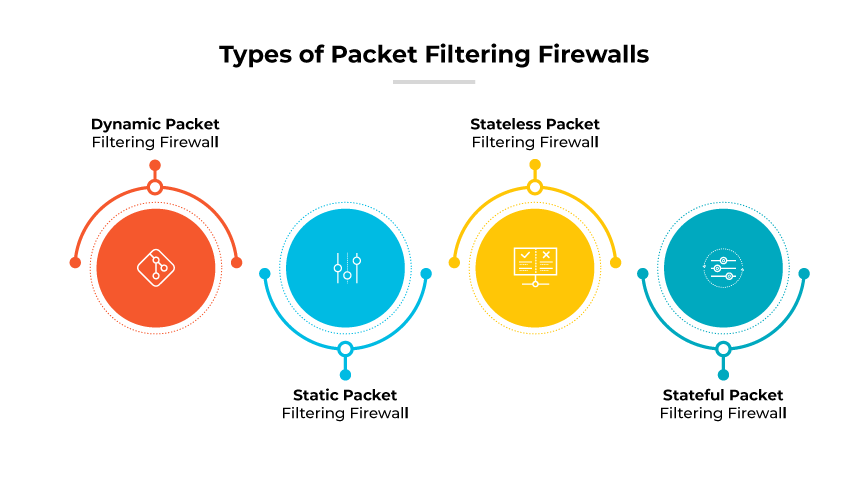

Arten von paketfilternden Firewalls

Dynamische paketfilternde Firewall

Dynamische paketfilternde Firewalls sind lernfähig und können Regeln auf der Grundlage von Bedingungen für den Netzwerkdatenverkehr anpassen. Sie ermöglichen einen flexibleren Ansatz für die Netzwerksicherheit. Dynamische paketfilternde Firewalls können bei der Handhabung von Übertragungsprotokollen, die Ports dynamisch zuweisen, nützlich sein. Firewalls mit dynamischer Paketfilterung sind vorteilhaft, weil sie Ports nach Bedarf öffnen und schließen können. So wird die Sicherheit erhöht, ohne die Funktionalität von Anwendungen wie FTP zu beeinträchtigten.

Statische paketfilternde Firewall

Statische paketfilternde Firewalls sind durch ihre feste Konfiguration gekennzeichnet. Administratoren legen manuell Regeln fest, die unverändert bleiben, solange sie nicht durch menschliches Eingreifen aktualisiert werden. Diese Art von Firewall ist für kleinere Netzwerke mit gleichbleibenden Datenverkehrsmustern geeignet, bei denen sich der Verwaltungsaufwand für häufige Regeländerungen nicht lohnt. Statische Firewalls sind einfach und zuverlässig und bieten ein grundlegendes Maß an Sicherheit, das für weniger komplexe Netzwerkumgebungen ausreichend sein kann.

Stateless paketfilternde Firewall

Stateless paketfilternde Firewalls werten jedes Paket isoliert aus, ohne frühere oder zukünftige Pakete zu berücksichtigen. Sie stützen sich auf vorab festgelegte Regeln zur Verwaltung des Netzwerkszugriffs und bieten eine schnelle und schlanke Lösung. Die fehlende Berücksichtigung von Kontextinformationen kann jedoch dazu führen, dass solche zustandslosen Firewalls weniger sicher sind, da sie in schädlichem Datenverkehr keine Muster erkennen können, die auf einen komplexen Angriff hindeuten könnten.

Stateful paketfilternde Firewall

Stateful paketfilternde Firewalls erfassen aktive Verbindungen und treffen Entscheidungen auf der Grundlage des Status des Netzwerkdatenverkehrs. Das bedeutet, dass sie Pakete, die zu einer bestehenden Verbindung gehören, erkennen und zulassen können. Dies erhöht die Sicherheit, da unbefugte Zugriffe, die ein zustandsloses System möglicherweise nicht erkennt, verhindert werden. Stateful Firewalls bieten ein höheres Maß an Sicherheit.

Firewallarten definiert und erklärt

Vergleich von paketfilternden Firewalls mit anderen Sicherheitstechnologien

Paketfilternde Firewall und Proxyserver im Vergleich

Proxyserver fungieren als Vermittler zwischen den Benutzern und dem Internet und bieten einen anderen Schutz als paketfilternde Firewalls. Im Gegensatz zu Paketfiltern, die auf der Netzwerkebene operieren, arbeiten Proxys auf der Anwendungsebene, wo sie den Datenverkehr für bestimmte Anwendungen untersuchen und verarbeiten. Proxys können den internen Netzwerkdatenverkehr anonymisieren und Verbindungen detaillierter verwalten. Sie bieten ein höheres Maß an Inhaltsfilterung und Benutzerauthentifizierung, die von Firewalls mit Paketfilterung nicht unterstützt werden. Durch die Kombination der Paketfilterung mit einem Proxy lässt sich ein umfassenderes Sicherheitsframework aufbauen, das vor einer größeren Anzahl von Bedrohungen schützt, indem es die Einschränkungen von paketfilternden Firewalls ausgleicht.

Paketfilternde Firewall und Stateful-Inspection-Firewall im Vergleich

Stateful-Inspection-Firewalls haben gegenüber den herkömmlichen paketfilternden Firewalls den Vorteil, dass sie den Netzwerkdatenverkehr kontextbezogen überwachen. Sie überwachen den Status aktiver Verbindungen und treffen Entscheidungen auf der Grundlage von Sequenz und Status der Pakete. Dadurch können sie verschiedene Arten von Angriffen erkennen und abwehren, die von einer einfachen paketfilternden Firewall möglicherweise nicht erkannt werden – etwa solche, die bestehende Verbindungen ausnutzen. Während Paketfilter die Pakete allein auf der Grundlage von Headerinformationen schnell zulassen oder ablehnen, wird bei der Stateful Inspection ein dynamischer Kontrollfluss aufgebaut, um Datenpakete genauer und sicherer zu bewerten.

Paketfilternde Firewall und Verbindungsgateway im Vergleich

Verbindungsgateways bieten Sicherheitsmechanismen auf der Sitzungsebene und sind daher in der Lage, die Legitimität von Sitzungen zu überprüfen, ohne den Inhalt der einzelnen Pakete zu untersuchen. Sie unterscheiden sich von paketfilternden Firewalls dadurch, dass sie sicherstellen, dass alle Sitzungen legitim und die Pakete Teil einer bekannten Verbindung sind. Diese Methode schafft eine zusätzliche Sicherheitsebene, indem sie den Sitzungsstatus von Verbindungen verfolgt. Dadurch können bestimmte Arten von Netzwerkangriffen abseits von Paket-Spoofing verhindert werden, z. B. solche, die die Schwächen von Sitzungsmanagementprotokollen ausnutzen. Verbindungsgateways sind besonders effektiv in Umgebungen, in denen die Sitzungsintegrität wichtiger ist als die detaillierte Prüfung von Paketinhalten.