-

Was ist API-Sicherheit?

- Überblick über die API-Sicherheit

- Was ist eine API?

- Weshalb ist die API-Sicherheit so wichtig?

- Der herkömmliche Ansatz zum Schutz von Webanwendungen

- Verlauf eines API-Angriffs

- Sicherheitsrisiken in Verbindung mit APIs

- API-Sicherheit für SOAP, REST und GraphQL

- Best Practices für die API-Sicherheit

- API-Sicherheit mit Prisma Cloud

- API-Sicherheit – FAQ

-

Was ist eine WAF? | Web Application Firewall erklärt

- Das Aufkommen der WAF-Technologie

- WAFs: Eine wichtige Sicherheitskomponente

- Die Bedrohungslandschaft verstehen

- Funktionen einer effektiven Web Application Firewall

- Verschiedene Arten von Web Application Firewalls

- WAFs vs. andere Sicherheitstools

- Wie Sie eine Web Application Firewall bereitstellen

- Was Sie bei der Auswahl einer Sicherheitslösung für Webanwendungen beachten sollten

- Die Zukunft der Web-App- und API-Sicherheit (WAAS)

- Sichern Sie Ihre Apps für die Zukunft

-

Was ist Application Security Posture Management (ASPM)?

- Application Security Posture Management (ASPM) wird erklärt

- Warum ist ASPM wichtig?

- Die Rolle von ASPM bei der Cyber-Verteidigung

- ASPM: Geschäftswert

- Vergleich von ASPM mit anderen Sicherheitstechnologien

- Wie ASPM funktioniert

- ASPM Anwendungsfälle

- Wichtigste Überlegungen bei der Auswahl einer ASPM-Lösung

- ASPM-FAQs

Was ist Layer 7?

Layer 7, die Anwendungsebene, ist die oberste Ebene des Open-Systems-Interconnection(OSI)-Modells – eines konzeptuellen Rahmenwerks, das die Funktionen eines Kommunikationssystems in sieben Kategorien unterteilt. Layer 7 stellt Verbindungen zu und Services für Anwendungssoftware bereit, die auf einem Hostgerät ausgeführt wird, und unterstützt damit Interaktionen zwischen Benutzern und Anwendungen. Services wie E-Mail-Programme, Datei-Übertragungsdienste und Webbrowser laufen auf dieser Ebene.

Layer 7 erklärt

Die auch als Anwendungsebene bezeichnete Layer 7 des OSI-Modells spielt eine wichtige Rolle in der Netzwerkkommunikation. Sie fungiert als Schnittstelle zwischen den Anwendungen, die wir nutzen, und dem darunterliegenden Netzwerk, über das unsere Daten übertragen werden. Dazu stellt sie eine ganze Suite von Diensten für die Interaktion zwischen der auf einem Hostgerät laufenden Anwendungssoftware und diversen Netzwerkservices bereit.

Wir können uns Layer 7 als Kontrollzentrum des Netzwerks vorstellen. Ähnlich wie das Gehirn im menschlichen Körper ist Layer 7 für die Verwaltung und Koordination der Kommunikation zwischen verschiedenen Anwendungen im Netzwerk verantwortlich.

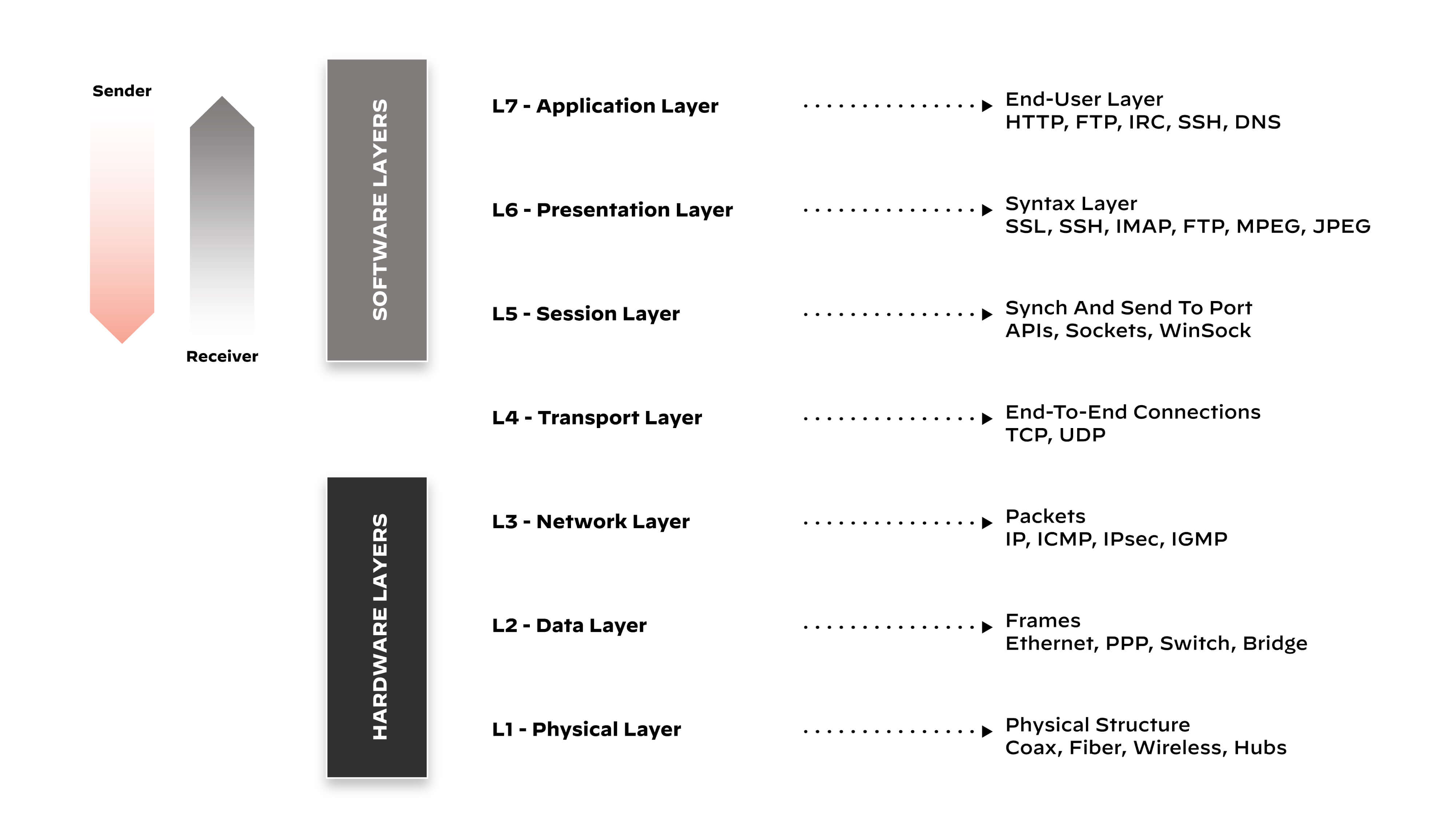

Das OSI-Modell

Das Open-Systems-Interconnection-Modell ist ein konzeptuelles Rahmenwerk, das beschreibt, wie Daten über ein Netzwerk übertragen werden. Es wurde 1984 von der International Organization for Standardization (ISO) entwickelt und gilt heute weithin als ein Standardmodell für die Netzwerkkommunikation.

Das OSI-Modell ermöglicht die systematische Darstellung von Netzwerkkommunikationsprozessen, indem es die verschiedenen Dienste, die für eine funktionierende Netzwerkkommunikation erforderlich sind, auf sieben Ebenen verteilt. Jede Ebene kommuniziert mit ihren unmittelbaren Nachbarebenen. Daten werden auf der Absenderseite nach unten „durchgereicht“, dann über das Netzwerk übertragen und anschließend beim Empfänger wieder Ebene für Ebene nach oben „gereicht“.

Die Ebenen des OSI-Modells

Layer 1 – die Bitübertragungsebene: Als unterste Ebene des OSI-Modells ist die Bitübertragungs- oder physische Ebene für die Übertragung von Bitströmen über ein physisches Medium, wie ein Kupfer- oder Glasfaserkabel oder (bei der drahtlosen Übertragung) Radiowellen einer bestimmten Frequenz, zuständig. Aspekte wie Bitrate, Signalstärke, physische Konnektoren, Kabelarten und Netzwerktopologie werden auf dieser Ebene geregelt. Damit sorgt Layer 1 für die Integrität der über das Netzwerk übertragenen Bits.

Layer 2 – die Sicherungsebene: Diese Ebene strukturiert die auf der Bitübertragungsebene nur als Folgen von Bits betrachteten Daten zu sogenannten Frames und verwaltet die Kommunikation zwischen Knoten über deren physische oder MAC-Adressen. Zudem verbessert diese Ebene durch Fehlererkennung und -korrektur die Zuverlässigkeit der Datenübertragung und verwaltet mit Methoden wie Carrier Sense Multiple Access/Collision Detection (CSMA/CD) den Zugang zu den physischen Medien.

Layer 3 – die Vermittlungsebene: Die Vermittlungs- oder Netzwerkebene ermöglicht die Übertragung von Datenfolgen variabler Länge (sogenannten Paketen) zwischen Knoten, die sich möglicherweise in verschiedenen Netzwerken befinden. Dazu routet sie die Pakete anhand logischer Adressen und verwaltet Netzwerküberlastungen und die Reihenfolge der Pakete.

Layer 4 – die Transportebene: Layer 4 managt die Host-zu-Host-Kommunikation zwischen dem Absender- und dem Empfängersystem. Mit Protokollen wie TCP und UDP stellt sie Mechanismen für die Datenübertragung mit und ohne Zustellungsgarantie bereit. Zudem fallen die Flusskontrolle, Fehlererkennung und Segmentierung der Datenpakete in ihren Verantwortungsbereich.

Layer 5 – die Sitzungsebene: Die Sitzungs‑ oder Kommunikationsebene etabliert, verwaltet und beendet Verbindungen (Sitzungen) zwischen Anwendungen an beiden Enden einer Verbindung.

Layer 6 – die Darstellungsebene: Die Darstellungs- oder Präsentationsebene auf dem Absendersystem konvertiert Daten aus ihrem jeweiligen Anwendungsformat in ein gemeinsam genutztes Format und verschlüsselt bzw. komprimiert sie bei Bedarf. Die Darstellungsebene auf dem Empfängersystem entschlüsselt bzw. dekomprimiert die Daten und konvertiert sie aus dem gemeinsam genutzten in das lokal genutzte Anwendungsformat. Damit stellt Layer 6 sicher, dass von der Anwendungsebene eines Systems gesendete Daten auf der Anwendungsebene eines anderen Systems gelesen und richtig interpretiert werden können.

Layer 7 – die Anwendungsebene: Die oberste Ebene des OSI-Modells, die Anwendungsebene, dient als Schnittstelle für die Kommunikation zwischen Benutzern oder Prozessen und dem Netzwerk. Sie stellt anwendungsspezifische Dienste wie HTTP-Aufrufe, Datei-Übertragungen und E-Mail bereit.

Datenflüsse im OSI-Modell

Die für die Datenflüsse im OSI-Modell genutzten Prozesse werden als Datenkapselung (Encapsulation) und Entkapselung (De-Encapsulation) bezeichnet. Beide Prozesse kommen bei der Datenübertragung von einem Absender- zu einem Empfängergerät zum Einsatz.

Datenkapselung (Datenfluss nach unten im Modell)

Die Datenkapselung beginnt auf der Anwendungsebene (Layer 7) des Absendergeräts. Die Benutzerdaten werden in ein für die Übertragung geeignetes Format konvertiert und an die Darstellungsebene (Layer 6) weitergereicht, wo sie konvertiert, komprimiert oder verschlüsselt werden. Auf der Sitzungsebene (Layer 5) wird eine Sitzung aufgebaut und aufrechterhalten, bis die Datenübertragung beendet ist.

Die Transportebene (Layer 4) empfängt diese Daten, unterteilt sie in überschaubare Segmente und versieht diese mit je einem TCP- bzw. UDP-Header, der zum Beispiel Portnummern enthält. Die Vermittlungs- oder Netzwerkebene (Layer 3) fügt einen IP-Header hinzu, der unter anderem die IP-Adresse des Absenders und des Empfängers enthält. Das so erweiterte „Segment“ wird nun als „Paket“ bezeichnet.

Die Sicherungsebene (Layer 2) verkapselt dieses Paket in einem „Frame“, indem sie ihren eigenen Header (mit den MAC-Adressen von Absender und Empfänger) und Trailer (mit einer Prüfsumme für den Frame) hinzufügt. Im letzten Schritt der Datenkapselung konvertiert die Bitübertragungs- oder physische Ebene (Layer 1) diese Frames in Binärdaten (Bits), die dann über das physische Medium übertragen werden.

Entkapselung (Datenfluss nach oben im Modell)

Wenn die Daten das Empfängergerät erreicht haben, werden sie im entgegengesetzten Prozess „nach oben“ gereicht. Auf der Bitübertragungsebene werden die Bits wieder in Frames konvertiert. Die Sicherungsebene vergleicht die Daten mit der Prüfsumme im Trailer, entfernt die MAC-Adressen und gibt das Paket an die Netzwerkebene weiter.

Die Netzwerkebene entfernt die IP-Adressen aus dem Paket – und wandelt es damit wieder in ein Segment um –, das dann an die Transportebene weitergereicht wird. Die Transportebene prüft, ob die Segmente in der richtigen Reihenfolge eingetroffen sind, bestätigt deren Empfang und entfernt den TCP- bzw. UDP-Header.

Die Daten liegen nun wieder in ihrer Ausgangsform vor. Sie werden über die Sitzungsebene (wo die zur Übertragung genutzte Verbindung geschlossen wird) an die Darstellungsebene weitergegeben (wo die auf dem Absenderserver erfolgte Konvertierung, Verschlüsselung oder Komprimierung rückgängig gemacht wird). Nun gelangen sie endlich zur Anwendungsebene, wo sie der Empfängeranwendung in einem Format übergeben werden, das diese nutzen kann.

Die Rolle von Layer 7

Layer 7 unterstützt die Kommunikation zwischen Softwareanwendungen und den Netzwerkdiensten auf den unteren Ebenen des OSI-Modells. Diese Ebene abstrahiert die Einzelheiten des darunterliegenden Netzwerks und konzentriert sich auf die Bereitstellung von Methoden, mit denen Softwareanwendungen Netzwerkdienste bereitstellen können. Die Anwendungsebene dient also im Grunde als Netzwerkdolmetscher: Sie übersetzt die Benutzer- oder Anwendungsdaten in ein Standardprotokoll, das die anderen Ebenen des OSI-Modells verstehen können.

Dazu nutzt sie eine Reihe unterschiedlicher Protokolle (für diverse spezifische Bereiche), um den Informationsaustausch zwischen Kommunikationspartnern auf verschiedenen Systemen zu erleichtern. Zum Beispiel:

File Transfer Access and Management (FTAM) ist ein Protokoll, über das Benutzer auf Dateien auf einem Remotesystem zugreifen und diese verwalten können.

Über das Simple Network Management Protocol (SNMP) können Netzwerkadministratoren Netzwerkgeräte verwalten, überwachen und konfigurieren.

Das Common Management Information Protocol (CMIP) definiert Informationen für das Netzwerkmanagement.

Das Hypertext Transfer Protocol (HTTP) unterstützt die Kommunikation zwischen Clients und Servern im Internet.

Lastenausgleich auf Layer 7

Load Balancer verteilen den Netzwerkdatenverkehr auf mehrere Server, um die verfügbaren Ressourcen optimal auszulasten, die Reaktionszeiten zu verkürzen und das Überladen einzelner Server zu vermeiden.

Der Lastenausgleich auf Layer 7 kann bei der Verteilung des Netzwerkdatenverkehrs einen besonderen Mehrwert bieten. Im Gegensatz zu Load Balancern auf Layer 4, die ihre Entscheidungen aufgrund von IP-Adressen und TCP- bzw. UDP-Portnummern treffen, inspizieren Load Balancer auf Layer 7 den Inhalt von Benutzernachrichten.

Sie berücksichtigen bei ihren Entscheidungen beispielsweise HTTP-Header, Cookies oder Daten in Anwendungsnachrichten, um sehr viel individuellere Entscheidungen zum Lastenausgleich zu treffen. Wenn ein Benutzer eine Webseite aufruft, routen sie die Anforderung möglicherweise aufgrund der URL oder der angeforderten Inhaltsart (Bilder, Skripte oder Text) an einen bestimmten Server.

Sicherheit auf Layer 7

Damit sensible Daten effektiv geschützt und Services jederzeit verfügbar bleiben, muss die Anwendungsebene angemessen gesichert werden – unabhängig davon, ob eine Organisation sich für einen On-Premises-, cloudbasierten oder Hybridansatz entschieden hat. Und da sie direkten Zugang zu Benutzern und deren Daten bietet, ist Layer 7 ein ganz besonders verlockendes Ziel für Hacker, die personenbezogene oder Anmeldedaten stehlen wollen. Zu den am häufigsten genutzten Angriffsvarianten auf dieser Ebene gehören Application-Layer- und Layer-7-DDoS-Angriffe.

Bei Application-Layer-Angriffen werden in der Regel Schwachstellen in Anwendungen, wie die unzureichende Prüfung von Eingaben oder unsichere Konfigurationseinstellungen, ausgenutzt. Mit Layer-7-DDoS-Angriffen soll ein Server, ein Service oder ein Netzwerk mit einer zu hohen Anzahl von Anforderungen lahmgelegt werden. Anders als herkömmliche DDoS-Angriffe, bei denen Netzwerke mit riesigen Verkehrsvolumen überflutet werden, beginnen Layer-7-DDoS-Angriffe oft langsam und ahmen das normale Benutzerverhalten nach, wodurch sie schwerer zu erkennen sind.

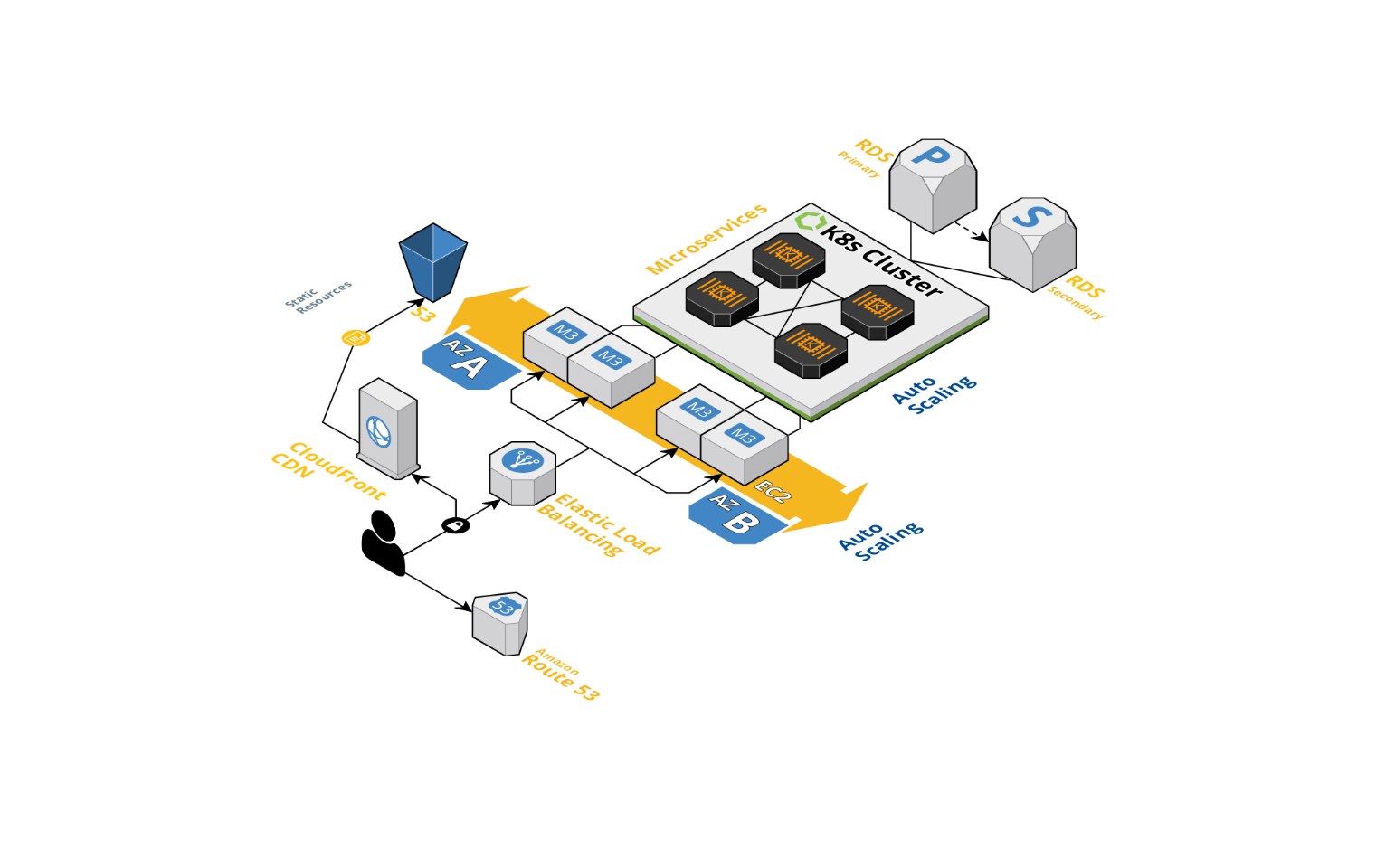

In cloudnativen Umgebungen warten Tools wie Kubernetes mit eingebauten Funktionen für die Netzwerksicherheit auf Layer 7 auf. Diese Mechanismen sind jedoch oft nur in Kombination mit zusätzlichen Sicherheitsmaßnahmen wie Web-Application-Firewalls (WAFs) oder Intrusion Detection Systems (IDS) sowie robusten Sicherheitsrichtlinien effektiv.

WAFs spielen eine besonders wichtige Rolle für die Sicherheit auf Layer 7, da sie selbst auf der Anwendungsebene laufen und den Inhalt von Datenpaketen interpretieren und bei der Entscheidungsfindung berücksichtigen können. WAFs können schädlichen Datenverkehr aufgrund von für HTTP/HTTPS definierten Regeln herausfiltern und den Netzwerkdatenverkehr somit nuancierter regulieren als herkömmliche, auf der Netzwerkebene angesiedelte Firewalls.

OSI-Modell und TCP/IP-Modell im Vergleich

Ebenso wie das OSI-Modell beschreibt auch das Transmission-Control-Protocol/Internet-Protocol(TCP/IP)-Modell, wie verschiedene Netzwerkprotokolle miteinander kommunizieren und zusammenarbeiten, um Netzwerkdienste bereitzustellen. Die beiden Modelle unterscheiden sich jedoch in ihrer Struktur, dem Abstraktionsniveau und den historisch gewachsenen Anwendungsbereichen.

Struktur und Abstraktionsniveau

Das OSI-Modell besteht aus sieben Ebenen, von denen jede bestimmte Services bereitstellt und – von genau definierten Interaktionen mit den unmittelbar benachbarten Ebenen abgesehen – unabhängig von den anderen funktioniert. Dieses Design hat sich, wie beabsichtigt, als universeller Standard für alle Arten der Netzwerkkommunikation etabliert.

Das TCP/IP-Modell orientiert sich stärker an der tatsächlichen, realen Netzwerkkommunikation und verzichtet auf die modulare Separation der Funktionalität, wie schon an seiner aus nur vier Ebenen bestehenden Struktur zu erkennen ist.

- Netzwerkschnittstelle (entspricht der Bitübertragungs- und Sicherungsebene des OSI-Modells)

- Internetebene (entspricht der Vermittlungs- oder Netzwerkebene)

- Transportebene

- Anwendungsebene (vereint die Sitzungs-, Darstellungs- und Anwendungsebene des OSI-Modells)

Historische Anwendungsbereiche

Trotz seines umfassenden Designs fand das OSI-Modell bei Netzwerkimplementierungen in der Praxis keine weitreichende Anwendung. Stattdessen wurde und wird es hauptsächlich als Konzept zur Erklärung und Beschreibung der Interaktionen zwischen und der Funktionsweise von Netzwerkprotokollen genutzt.

Im Gegensatz dazu wurde das TCP/IP-Modell als Grundlage für das moderne Internet entwickelt und implementiert. Das Transmission Control Protocol (TCP) und das Internet Protocol (IP) bilden das Rückgrat des Internets. Das TCP/IP-Modell wurde entwickelt, um in der Praxis Netzwerkprobleme zu lösen und effektive Weitverkehrsnetze (WANs) aufzubauen – nicht als sauber in Ebenen unterteiltes Referenzmodell.